NDR-Backscatter

Im April 2008 hatte es ein Spammer auf mich abgesehen und sendete massenhaft Mails mit verschiedenen von mir genutzten Mailadressen. Sie können Sich sicher sein, dass ich nicht der Versender bin. Meine Mails werden fast ausnahmslos über den Mailserver von Net at Work versendet und sind durchweg mit einem offiziellen Zertifikat "digital signiert". Während mein Firmenaccount durch NoSpamProxy von den hierdurch verursachten Quittungen geschützt ist, sind ein paar Testkonten natürlich durch NDRs kaum noch nutzbar. Diese Seite beschreibt ein paar der Fälle und wie wichtig eine korrekte Konfiguration ihres Mailservers ist.

Das hier beschriebene "Phänomen" wird oft auch als "Backscatter", "Bounce" oder "Bouncing" bezeichnet.

Empfehlung: AKTIVIEREN

Sie sollten generell nur Mails annehmen, wenn die Empfänger existieren.

Alles andere ist problematisch und kostet ihre Ressourcen. Damit ein Spammer

nun nicht "proben" kann, um gültige Adressen zu ermitteln, bietet sich z.B.

Tarpitting

an.

SPF, DKIM und DMARC jetzt!

SPF, DKIM und DMARC

jetzt! und

https://youtu.be/M09swCqVh_Y

Hinweis

in eigener Sache

Besser ist es natürlich noch, nur die Mails anzunehmen, die man überhaupt

nur zustellen will. Es gibt Antispam Produkte wie z.B.:

NoSpamProxy, die auch

Mails noch auf SMTP-Level ablehnen, wenn diese einen Virus oder andere unerwünschte Inhalte enthalten und zudem nur die Quittungen herein lassen,

zu der es auch eine ausgehende Mail in der Zeit davor gegeben hat.

ndrspam.wmv 10 MB 17:30Min

NDR ist die Kurzform für "non delivery report" (Unzustellbarkeitsmeldung) und ist eigentlich eine sinnvolle Einrichtung Wenn Sie als Anwender eine Mail versenden, dann erwarten Sie, dass diese zugestellt wird. Dabei kann es natürlich passieren, dass ein Mail auch einmal nicht zugestellt wird. In diesem Fall muss der aktuell für die Mail zuständige Mailserver eine unzustellbarkeit erstellen, damit Sie darüber informiert werden. Ansonsten würde die Mail ja in einem schwarzen Loch einfach verschwinden. Auch Exchange erstellt und verarbeitet Unzustellbarkeitsnachrichten. Siehe auch Unzustellbarkeitsmeldungen.

Auch Werbenachrichten sind Nachrichten und können Ursache für eine unzustellbarkeit sein. Ein NDR ist immer eine Reaktion auf eine Mail, die aus einem beliebigen Grund nicht zugestellt werden kann. Gründe können sein:

- Zieldomäne nicht erreichbar

Das kann passieren, wenn die verwendete Domäne keinen MX-Eintrag besitzt. Das sollte nie der Fall sein, weil die Postfächer dann nie erreichbar sind. Meist ist dies ein Konfigurationsfehler der Gegenseite oder die Domäne ist noch nicht ganz korrekt eingerichtet Oft nutzen aber Spammer eben solche Domains, damit die Unzustellbarkeitsnachrichten nicht zu ihnen zurück kommen. - Zielpostfach nicht erreichbar/existent

Benutzer wechseln den Arbeitgeber oder Provider, so dass eine Mailadresse nach einiger Zeit nicht mehr gültig wird. Oft ändern auch Privatanwender ihre Mailadresse, weil zu viel Spam darauf gesendet wurde. - Zielpostfach voll

Viele FreeMail Anwender haben oft eine Postfachbegrenzung auf wenige Megabyte und große Mails könne solch ein Postfach schon ein mal verstopfen, so dass der Mailserver die Nachricht nicht mehr annimmt. - Zielsystem lehnt Mail ab

Gerade bei der Einrichtung einer neuen Domäne kann es sei, dass der MX-Eintrag schon auf den gewünschten Server verweist, aber der Mailserver selbst noch nicht komplett konfiguriert ist und dieser die Mail als nicht zuständig ablehnt. Das sollte innerhalb weniger Stunden aber gelöst sein. Einige Mailserver lehnen aber die Mail auch ab, weil Sie während des Empfangs die Mail prüfen und ein Virus gefunden wurde haben oder ein Spamschutz die Mail ist nicht erwünscht klassifiziert. Es kann aber auch einfach sein, dass die Mail zu groß ist. Einige Mailserver nehmen unabhängig von der Grenze auf einem Postfach nur Mails bis zu einer bestimmten Größe an.

Dies sind nur ein paar Beispiele, aus welchem Grund ein NDR erstellt wird. Damit ein NDR überhaupt Sinn macht, muss der Absender natürlich bereit sein, diese Meldung auch anzunehmen. Zudem muss der Server, der eine unzustellbarkeit erzeugt, davon ausgehen, dass der Absender korrekt und seinerseits erreichbar ist. Und die unzustellbarkeit möglichst selbst nicht wieder unzustellbar wird.

Auch der Weg zum Absender muss die Nachricht vom ausstellenden MTA weiterreichen. Viele Filterprodukte sehen Sich hier mit dem Problem konfrontiert, dass Spammer selbst ihre Werbeinformation als NDR tarnen. Daher ist es nicht sehr effektiv, einen Filter derart zu bauen, dass NDR-Nachrichten ungefiltert durchgegeben werden. Allerdings bedeutet jeder Filter auch, dass wichtige NDRs vielleicht auch geblockt werden.

Der NDR-Erzeuger

Eine Nachricht wird von ihnen als Absender über verschiedene Mailserver bis zum Zielsystem übertragen. Sobald ein Mailserver die Mail erfolgreich angenommen hat, ist dieser Server auch für die weitere Verarbeitung zuständig.

RFC 2821, Section 3.7 - Relaying:

If an SMTP server has accepted the task of relaying the mail and later finds

that the destination is incorrect or that the mail cannot be delivered für some other reason, then it MUST construct an "undeliverable mail"

notification message and send it to the originator of the undeliverable mail

(as indicated by the reverse-path).

Kann der Server die Mail nun nicht versenden, dann muss er eine unzustellbarkeit erstellen. Diese unzustellbarkeit kommt dann meist von der Mailadresse "Postmaster@servername.tld". Als Besonderheit wird aber im SMTP-Envelope (siehe Envelope und Header) als Adresse hinter "RCPT TO:" einfach ein "<>" übermittelt.

Hinweis: Es ist auch erlaubt bei einer "normalen"

Mail ein "MAIL FROM:<>" zu übermitteln, wenn man auf die Rücksendung

einer eventuell generierten NDR-Meldung keinen Wert legt.

Insofern ist ein leerer MAIL FROM kein zuverlässiger Hinweis auf eine

Quittung:

When attempting to relay a message to an SMTP server

that does not support this extension, and if NOTIFY=NEVER was specified für some recipients of that message, a conforming SMTP client MAY relay

the message für those recipients in a separate SMTP transaction, using

an empty reverse-path in the MAIL command. This will prevent DSNs from

being issued für those recipients by MTAs that conform to [1].

Quelle: RFC 1891 - SMTP Service Extension für Delivery Status

Notifications

www.ietf.org/rfc/rfc1891.txt

Folgende Systeme können einen NDR erstellen:

- Zielsystem

Der Server, auf dem das Postfach liegt, kann die Mail nicht zustellen und erstellt daher einen NDR, z.B. weil die Mailbox voll ist oder das Postfach nicht mehr existiert. Es sind viele weitere Gründe denkbar. - Relay, BackupMX

Viele Firmen erlauben nicht, dass ihr Mailserver direkt die Mails versendet oder annimmt und schalten einen Relayserver vor den eigenen Postfachserver. Das trennt die Kommunikationswege, erhöht die Sicherheit und erlaubt allerlei Zusatzfunktionen, angefangen beim Virenscanner, Spamschutz bis zur Verteilen von Nachrichten an viele interne Postfachserver. Daher kann auch dieser Relay z.B. eine unzustellbarkeit erzeugen, wenn ein Virus gefunden wird oder die Mail intern nicht weiter gestellt werden kann. In die gleiche Kategorie fallen so genannte "Backup-MX"-Server, die viele Provider anbieten. Dort landet eine Mail, wenn ihr eigener Server für einige Zeit nicht erreichbar ist. - Sendersystem (Reject)

Aber auch der Absender selbst kann einen NDR erzeugen, wenn dieser die Mail nicht versenden kann. Dies ist häufig der Fall, wenn das entfernte System die Mail nicht annimmt, weil z.B. diverse Prüfungen (siehe Filter) einen Spamverdacht nahe legen. Es kann aber auch sein, dass die Gegenseite überhaupt nicht existiert. - Offenes Relay

Entsprechend gibt es mehrere Konstellationen, die bei einem NDR beachtet werden müssen und hinsichtlich von Spam auch zu Problemen führen können.

Folgende Situationen können hier zum Tragen kommen:

NDR an einen "guten Sender"

Der gute Sender 1 schickt eine Mail an den Empfänger auf der rechten Seite. Die Mail wird vom eigenen Sender entweder direkt an das Zielsystem 2 oder an ein Relay 3 zugestellt. Dabei können die drei unzustellbarkeiten entstehen (Die Namensgleichheit mit dem Norddeutschen Rundfunk hier rein zufällig):

- NDR1

Der eigene Server wird die Mail nicht los, da die Gegenseite nicht erreichbar ist oder die Mail nicht annimmt - NDR2

Die Mail wurde an das Eingangsrelay des Empfängers oder Providers zugestellt aber konnte nicht weitergegeben werden. Dies ist leider oft der Fall, wenn Sie am Ziel einen Spamschutz einrichten und den Provider nicht ausgeklammert haben. - NDR3

Die Mail ist zwar bei Zielserver angekommen, aber konnte z.B. nicht in das Postfach zugestellt werden, weil dies voll oder nicht mehr erreichbar ist.

In all diesen Fällen ist der NDR erwünscht, da Sie selbst ja darüber Kenntnis erhalten wollen.

Spammer mit falscher Adresse

Ein Spammer hingegen hat kein Interesse, die NDRs einzusammeln und womöglich noch dafür die Transferkosten zu bezahlen. Viel eher will er sich aber gar nicht preis geben, denn über eine gültige Mailadresse ist es vielleicht einfach ermöglich, den Urheber ausfindig zu machen. Also wird ein Spammer ganz sicher eine andere Mailadresse verwenden. Beliebt sind Mailadressen von Massenversendern wie Yahoo, MSN, Hotmail, GMX und anderen. Sehr oft wird die verwendete Adresse aber von jemandem anderes schon genutzt. (Siehe gefälschter Absender). Und das sind dann die Folgen, wenn ein Spammer seine Werbung mit einem gefälschten aber existierenden Absender versendet.

Die folgenden Probleme nicht nur aus Spammer anzuwenden, sondern werden ebenso durch Viren und Würmer erzeugt.

Direktzustellung an Empfänger

Der Spammer sendet die Mail über Verbindung 4 direkt an ihren Mailserver. Wenn Sie die Mail annehmen aber später nicht an das Postfach zustellen können, dann müssen Sie entsprechend der RFC eine unzustellbarkeit erzeugen. Diese NDR3 wird dann leider an den falschen gesendet. Sie werden selbst zum Störer. Vielleicht sollten Sie sich eine Software anschauen, die die Mails in Echtzeit analysiert und direkt ablehnt und nicht erst annimmt. Siehe auch Behandlung.

Versand über Backup MX

Viele Spammer wissen, das Firmen Filterprodukte einsetzen, die einfache Verbindungen anhand von Listen (DUL, RBL etc.) ablehnen. Aber auch darauf haben Spammer eine Antwort dass Sie nämlich gar nicht mehr ihren ersten primären Mailserver verwenden, sondern gleich den Backupserver ansprechen. Bei vielen Firmen ist das nämlich der Provider oder ein älteres System, was keinen oder einen weniger leistungsfähigen Spamschutz hat. Ihr primärer Server nimmt in der Regel jede Mail vom Backup Server an. Würde er dies nicht machen, müsste der BackupMX eine NDR (NDR 2) erstellen und würde seinerseits zum Störer. Es dürfte nicht lange dauern, bis ihre Provider diese Backupfunktion für ihre Domäne deaktiviert.

Open Relay / Spambot

Offene Relays sind heute eines der größten ärgernisse, da Sie eine direkte Ablehnung eines Spammers verhindern. Spammer können über offene Relays sehr schnell sehr viele Mails auf fremde Kosten versenden. (Siehe Relay bei Internet Mail). Sollte ihr Server noch ein offenes Relay sein, dann sollten Sie dies möglichst bald ändern, da sehr viele Firmen mittlerweile über Listen solche Systeme blockieren und sie bald selbst keine Mails mehr senden können.

Sendet ein Spammer seine Mail über Verbindung 6 an das offenes Relay, so versucht dieses die Mail über Verbindung 7 an den Empfänger zuzustellen. Lehnt der nun die Verbindung ab, dann muss das Relay eine unzustellbarkeit (NDR4) erstellen und wird damit zum Störer

Ein anderer Weg ein System zu missbrauchen sind die Vielzahl an PCs mit Viren und Trojanern, die ferngesteuert zum Verteilen von Nachrichten missbraucht werden. Meist sind das aber so genannte Proxies ohne eigene Warteschlange und dienen mehr der Umgebung von solchen Sperrlisten denn als richtiges Relay. Da Sie oft kein vollwertiger Mailserver sind, senden Sie auch in den seltensten Fällen einen NDR. Das kann sich aber zukünftig auch ändern.

Angebliche NDR

Aufgrund der Besonderheit einer NDR-Nachricht lassen viele Systeme die Mails ungehindert oder nur sehr schwach gefiltert passieren. Das machen sich Spammer zu nutze, indem Sie ihre Werbemail als NDR versenden. Damit erschlagen die Spammer gleich mehrere Probleme:

- NDRs werden schwach gefiltert

Viele Filter und Schutzprogramme können einer NDR nur bedingt einer ausgehenden Mail zuordnen. Viele Programme lassen NDRs sogar ungefiltert durch, da die Firma das Risiko nicht eingehen will, eine nicht zugestellte ausgehende Mail zu übersehen. - Anwender lesen NDRs

Da der Anwender nicht auf den ersten Blick erkennen kann, dass es sich nun nicht um eine echte NDR handelt, sondern um eine Werbung in der Aufmachung einer NDR, liest der Anwender die Mail und das ist genau das Ziel, was der Spammer erreichen will.

Diesen Missbrauch kann nur durch einen Filter effektiv behandelt

werden, welcher ausgehende Mails analysiert und nur dazu passende NDRs

zulässt. Leider beschreiben die RFCs nicht deutlich, dass ein NDR einen

Bezug auf die originale Mail haben muss, sondern es wird nur ein Format

vorgeschlagen, welches benutzt werden sollte. (Siehe auch RFC 2821: "

Sender ungültig

Ein generelles Problem, welches hier nicht mit aufgezeichnet ist, besteht, wenn der Spammer seinerseits eine ungültige Absenderadresse verwendet. Dann nämlich sind die NDR-Meldungen der Systeme ihrerseits wieder nicht umstellbar. Einige Mailserver versuchen es mehrere Tage lang erneut und belegen damit Ressourcen. Andere Mailserver wie Exchange legen diese unzustellbaren NDRs in ein gesondertes Verzeichnis (BADMAIL Ordner) ab, was letztlich auch niemand kontrolliert und auf Dauer die Festplatte füllt. Das kann bis zur Funktionsstörung des Servers gehen.

Zumindest belästigt diese Art nicht unbeteiligte Personen und Firmen durch NDR-Meldungen. Allerdings nutzen diesen Weg nur sehr wenige Spammer, da auch ein Mailserver heute prüfen kann, ob die angebliche "Absenderadresse" überhaupt erreichbar wäre und damit ein NDR möglich wäre.

Exchange 2000 und Exchange 2003

Sollte ihr Exchange Server wirklich direkt Verbindungen per SMTP aus dem Internet annehmen, d.h. sie haben kein SMTP-Relay als Virenschutz oder Spamschutz vorgeschaltet, dann sollten Sie die Empfängerfilterung von Exchange auf dem virtuellen SMTP-Server aktivieren.

Diese Einstellung sorgt dafür, dass Exchange jede Zieladresse direkt gegen das Active Directory prüft und nicht existierende Adressen direkt schon mit einem SMTP-Fehler ablehnt. Der einliefernde Mailserver wird dann den NDR erstellen. (Siehe auch unzustellbarkeiten).

Exchange 5.5 und Exchange 2000 bieten solch eine Option leider nicht an. Hier helfen dann nur Drittprodukte zwischen Exchange und Internet oder Erweiterungen des Windows SMTP-Servers von Exchange 2000 mit einem Exchange 2000/2003 Protokol Event Sinks. z.B.:

- NoSpamProxy

Eine vollwertige AntiSpam/AntiVirus Lösung, die als SMTP-Proxy die Verbindungen weiterleitet, aber nur wenn die Empfänger gültig sind. Ihr Exchange Server oder der Windows SMTP-Server sind nicht aus dem Internet erreichbar. -

http://www.vamsoft.com/orf/

Eine Erweiterung des Windows SMTP-Server um auch Empfänger zu prüfen und diverse RBL-Listen abzufragen -

http://www.smtptracker.com

Eine weitere Erweiterung des Windows SMTP-Server um Empfänger zu prüfen und diverse RBL-Listen abzufragen.

Setzen Sie jedoch einen SMTP-Proxy vor Exchange ein, welcher nicht als Relay arbeitet, dann können Sie sogar in diesem Fall die Exchange 2003 Empfängerfilterung aktivieren.

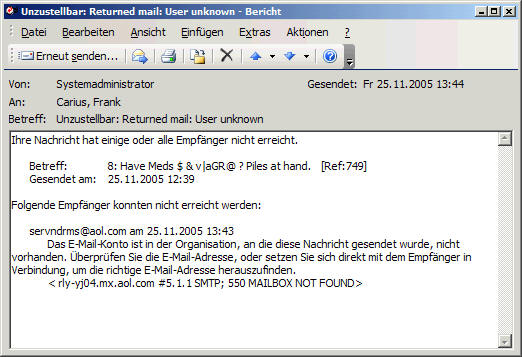

Große Provider und Firmen mit "Problemen"

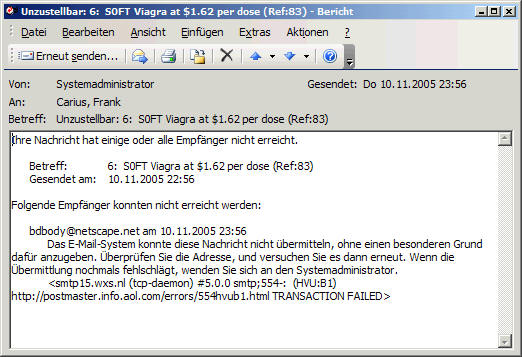

So wichtig und notwendig das Ablehnen ungültiger Empfänger ist, so erschreckender ist, dass auch die "großen" Provider wohl immer noch nicht die Zeichen der Zeit erkannt haben und, schlimmer noch, als NDR-Spammer unbescholtene Postfächer auffüllen. Folgende Provider sind mir negativ aufgefallen. (Stand Nov 2005)

Ich habe diese Informationen nicht aktiv "geprobt",

sondern anhand von mir von diesen Firmen zugesandten NDRs untersucht, die

sowohl die originale Mail als auch den Laufweg des NDR enthalten haben.

Ziel dieser Liste ist nicht ein "an den Pranger" stellen, sondern die

Information, dass es nicht immer die kleinen Small Business Umgebungen sind,

die ihr System nicht optimal betreiben.

Sollten Sie ihre Umgebung mittlerweile korrigiert haben, dann entferne ich

den Eintrag beim nächsten upload. Eine kurze Nachricht an

![]() reicht aus.

reicht aus.

| Firma/Provider | Konfiguration und Verhalten auf ungültige Empfänger |

|---|---|

AOL.COM |

Die erste Linie der Mailserver von AOL nimmt anscheinend jede Mail

an und die zweite Linie dahinter "lehnt" aktiv ab. Die Folge ist, dass

der erste Mailserver von AOL dann eine unzustellbarkeit erzeugt. Eine

selten ungeschickte Konfiguration, die aber leider häufig anzutreffen

ist. Die NDR Meldung sieht wie folgt aus:

ndr-aol.txt In der Quelle ist gut zu sehen, dass AOL die Mail von "15.red-83-49-242.dynamicip.rima-tde.net [83.49.242.15]" angenommen haben will (Anscheinend hat AOL noch nicht alle dynamischen Adressen blockiert) und erstellt dann eine unzustellbarkeit. |

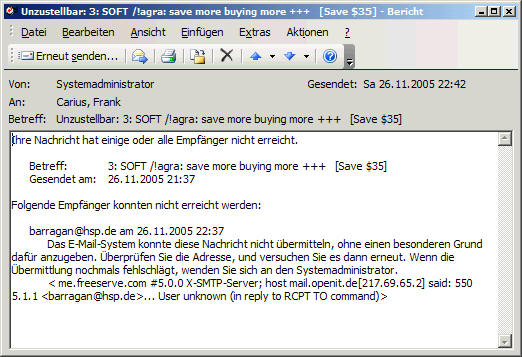

freeserve.com |

Dieser Provider ist mir aufgrund massenhafter "NDRs" besonders

negativ aufgefallen. Anscheinend hat er ein offenes Relay betrieben.

Anders kann ich mir nicht über 100 NDRs in wenigen Tagen vorstellen.

|

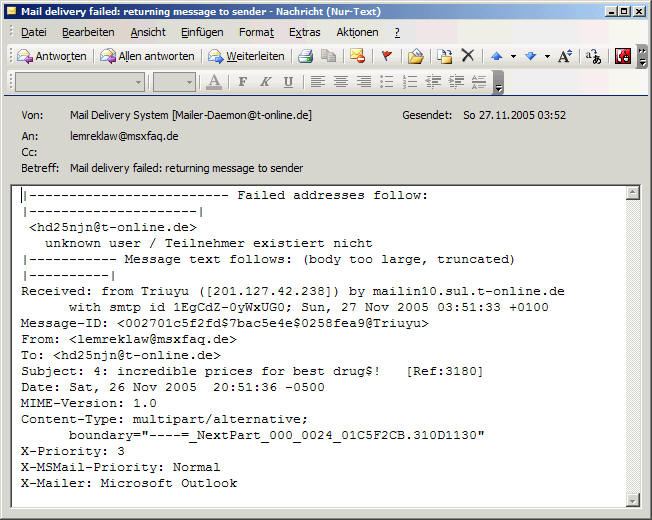

T-Online.de |

Die Telekom muss ein zu AOL sehr System haben, da auch Sie

erst die Nachrichten "annimmt" und dann einen NDR nachreicht.

ndr-tonline.txt |

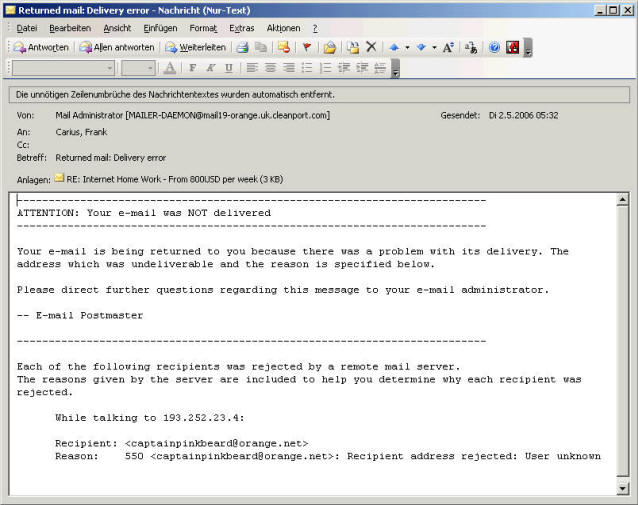

cleanport.com |

Sehr irritierend finde ich, dass ein Spam und Virenschutzanbieter,

der die Dienstleistung als Hosting anbietet, selbst zum NDR-Störer wird.

So hat in diesem Fall jemand von der IP-Adresse 58.72.155.86 eine

Spammail als "frank.carius@netatwork.de" an einen

captainpinkbeard@orange.net versendet, die aber wohl nicht ankommt.

Allerdings hat der vorgelagerte Spam und Virenschutz nichts besseres zu

tun, als diese Nichtzustellbarkeit zu erstellen. Zumindest die gültigen

Empfänger sollte ein Provider ablehnen können, dann müsste er keinen NDR

senden. Ich denke solch ein Verhalten ist natürlich gerade ein Argument

gegen Hosted Services im Bereich Spamschutz. Vor allem weil der eigentliche Zielserver 193.252.23.4 die Mail ablehnt.

Da musste ich natürlich gleich mal nachschauen, wer unter 193.252.23.4 antwortet. Und tatsächlich der Mailserver von Orange.net, welcher dann ohne Virenschutz unterwegs ist ? Der zumindest lehnt ungültige Empfänger sofort ab. Schade dass Cleanport kein SMTP-Proxy wie NoSpamProxy ist und dies früh genug mit bekommt. Ein Tipp an Orange: beschränkt euren Mailserver, damit er nur von cleanport.com erreichbar ist, wenn "gefunden" wird es so oder so.

ndr-cleanport.txt |

wxs.nl |

Dieser anscheinend niederländische Provider hat wohl auch ein

offenes Relay betrieben. Ansonsten müsste er nicht eine Mail an z.B.

netscape senden und sich einen "554"-Fehler einhandeln.

ndr-wxs-nl.txt |

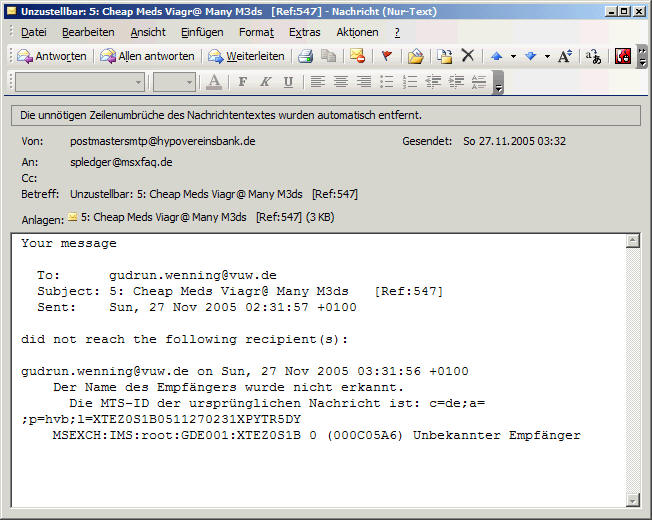

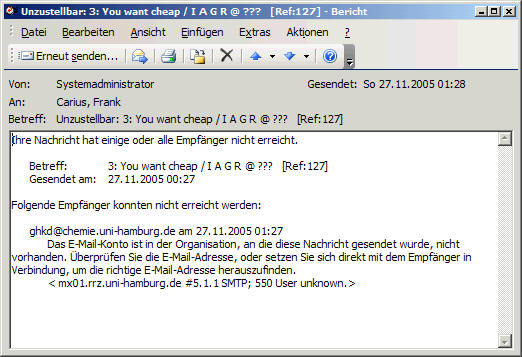

Aber es sind nicht nur die Provider, die ein "Problem" mit NDRs heraus beschwören können. Auch namhafte Institutionen sind durchaus potentielle Störer.

VuW.de |

Auch die Banken von heute sind nicht gegen solche Konfigurationen

gefeit.

ndr-vuw.txt |

uni-hamburg |

Selbst eine deutsche Universität hat mir NDRs auf Nachrichten

gesendet, die es so nicht geben sollte.

ndr-unihh.txt |

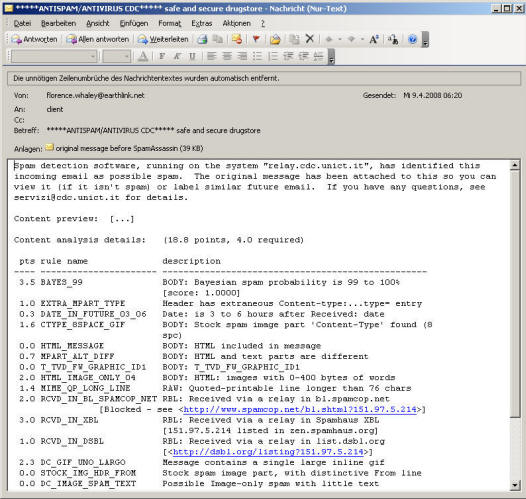

www.unict.it |

Ein ganz besonderes Exemplar eines NDR hat mit diese uNI gesendet. Ein Spammer hat mit meiner Absenderadresse wieder eine typische V-Mail gesendet, die aber natürlich vom dortigen Spamfilter erkannt wurde. Allerdings hat der Spamfilter mir nicht nur den Report gesendet, sondern auch die original Mail als Anlage.

ndr-unictit1.txt

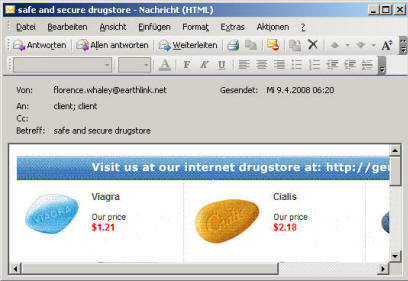

Header des NDR Anhand dieser Mail könnte ich dann zwar auch den Urheber des SPAM ausfindig machen, aber viel alarmierender ist die Möglichkeit eines Spammers so seine Nachricht an die eigentlichen Ziele zu bringen. Denn welcher "normale" Anwender schaut sich zu "Kontrolle" nicht doch die Anlage an. Es könnte ja eine "False Positive" sein. Ich habe mir dann doch mal den Header der Spammail selbst angeschaut und das bringt mich dann doch wieder ins grübeln. Die Zeile, die von "relay.cdc.unict.it" geschrieben wurde (nicht durch den Spammer fälschbar) behautet, dass wohl ein HP4500n Drucker der Absender war. Der Name und die offizielle IP-Adresse stimmen sogar überein !! Return-Path: <florence.whaley@earthlink.net> Received: from hp4500n.diees.unict.it (hp4500n.diees.unict.it [151.97.5.214]) by relay.cdc.unict.it (Postfix) with SMTP id 2D3A77B4A5; Wed, 9 Apr 2008 03:19:21 +0200 (CEST) Ich kann mir nur vorstellen, dass da jemand den Drucker vom Netzwerk getrennt und dessen IP-Adresse missbraucht hat. Das ist dann aber doch ein Thema für die interne Sicherheit. Drucker könnte man so schön in eigene VLANs stellen und nur bestimmte Ports zulassen. |

|

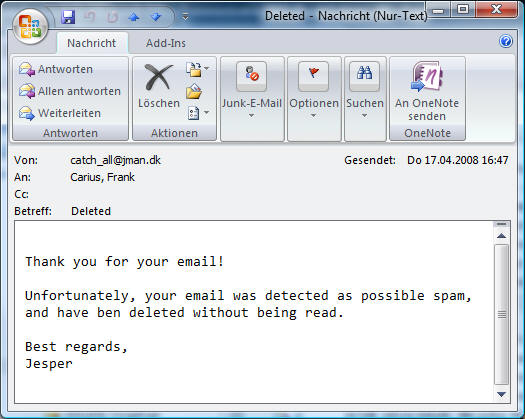

Einige Spamfilter sind sogar so schlau, und nehmen die Mail an und

löschen diese samt Mitteilung an den angeblichen Absender. In

Deutschland ist das direkte Löschen meines Wissens nicht erlaubt. Der

Störfaktor ist aber um so größer. Allerdings ist die Domain wohl weniger

gewerblich genutzt, da man sich Kunde vielleicht dann doch etwas komisch

fühlt. |

Zur Information: Viele dieser NDRs habe ich nur erhalten, weil ich ein so genanntes CatchAll-Postfach habe, d.h. alle Mails an msxfaq.de landen in einer speziellen Mailbox. Diese Funktion habe ich mittlerweile abgeschaltet, d.h. ab nun dürfen sich die Administratoren dieser Systeme mit unzustellbaren unzustellbarkeiten herumschlagen. Vermutlich werden Sie diese einfach löschen und hoffen, dass es nicht wirklich eine wichtige Mail erwischt, die aufgrund eines Konfigurationsfehlers nicht erreichbar ist.

Exchange Online

Microsoft hat sein Cloud-Angebot beständig weiter entwickelt. Bei vielen Konstellationen lehnt Exchange Online mittlerweile die Mails direkt beim Empfang ab. Teilweise müssen Sie die Funktionen, z.B. Directory Based Edge Blocking (DBEB) oder Exchange Direct Send/RejectDirectSend, erst noch aktivieren. Das hat etwas mit Bestandsschutz zu tun, dass Microsoft bei bestehenden Tenants neuere Defaults nicht anwendet und es dem Administrator überlässt. Neuere Tenants können hingegen die ein oder andere Funktion schon aktiviert haben.

Wird eine Mail aber nicht direkt beim Empfang per SMTP abgelehnt, sondern nachträglich, dann erstellt natürlich auch Exchange Online einen NDR uns begibt sich damit in das Risiko eines NDR-Spammings. In einigen Fällen gibt es dann aber wieder eine weitere Filterfunktion, die einen ausgehenden NDR unterdrückt. Hier am Beispiel eines NDRs auf eine Mail, die einen DMARC=FAIL hat.

Die eingehende Mail wurde von Exchange Online angenommen, da Exchange Online den DKIM-Check erst macht, nachdem die Mail schon komplett empfangen und an die Queue übergeben wurde. Andere Produkte verzögern den "250 Accepted for delivery" bis zum Abschluss der Prüfung hinaus. Wenn dann die Prüfung in "reject" ergibt, kann Exchange nur noch einen NDR generieren. Der wird dann aber verworfen. Hoffentlich hat der Absender auch einen RUA-Eintrag in seiner DMARC-Veröffentlichung, damit er so darüber in Kenntnis gesetzt wird.

- Hybrid Hintereingang

- Exchange Online als Nebeneingang für Mailempfang

- MOERA - Microsoft Online Email Routing Address

- SPF, DKIM und DMARC jetzt!

- Directory Based Edge Blocking (DBEB)

- DBEB mit Hybrid

- NDR-Backscatter

AUFRUF an Provider und Firmen

Aus diesen Ergebnissen kann es nur zwei logische Schlussfolgerunden geben:

- Relay nur für authentifizierte Benutzer

Wenn Sie für ihre Kunden ein Relay betreiben, dann müssen Sie sicherstellen, dass sich ihre Kunden z.B.: per SMTP-AUTH identifizieren. Allein die Filterung nach IP-Adressen ist nicht ausreichend. D.h. wenn Sie als Provider eigene Zugangsnetzwerke betreiben und Sie ein Relay für diese Adressen ohne Authentifizierung erlauben, dann sind Sie potentielles Opfer für Bot-Netzwerke, Würmer, Viren und andere Programme, die mit einer eigenen SMTP-Engine Nachrichten versenden. - Ablehnen von ungültigen Empfängern

Als Empfänger von Nachrichten, z.B.: wenn Sie einen Mailserver für ihre Kunden betreiben, dann ist der einzige Weg auch hier die Prüfung der Adresse während der SMTP-Verbindung. Ist die Zieladresse nicht gültig, dann sollten Sie auf das RCPT TO mit einer 554-Meldung antworten und die Mail damit nicht annehmen. Dann müssen Sie auch keine NDR-Meldung senden.

Achtung

Exchange 2003 unterstützt das Ablehnen ungültiger SMTP-Empfänger schon auf

dem SMTP-Protokoll. Diese Funktion dürfen Sie aber nur dann nutzen, wenn

Exchange direkt die Nachrichten aus dem Internet empfängt !. Sobald Sie eine

Firewall oder Virenscanner vorgeschaltet haben, welche als SMTP-Relay

fungieren, dürfen Sie diese Funktion nicht abschalten. Ansonsten würde ihre

vorgelagertes System die Mail ja schon empfangen haben und auf die Ablehnung

ihres Exchange Servers mit einem NDR reagieren. Anders sieht es aus, wenn

das vorgelagerte System eine SMTP-Proxy ist (z.B.

NoSpamProxy)

Bei Exchange Online müssen Sie auch noch

aktiv werden. Siehe

Directory Based Edge Blocking .Mit der richtigen Einstellung lehnt Exchange Online auch ungültige Empfänger direkt ab.

Spam durch DR und AutoAnswer

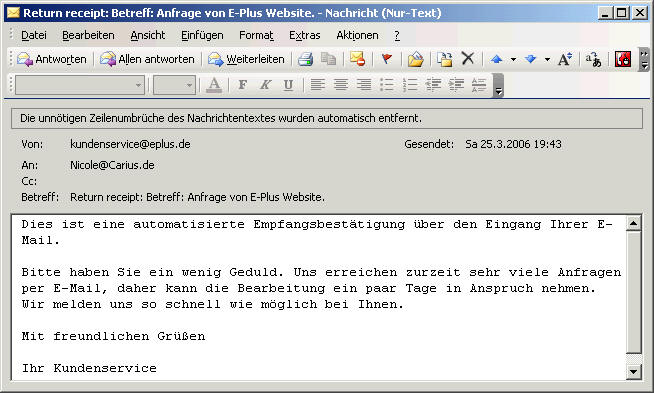

Eine etwas andere Art "unerwünschter" Nachrichten sind natürlich freundliche Bestätigungen, die von noch freundlicheren Mailservern an den lieben Kunden versendet werden, wie folgendes Beispiel zeigt:

Natürlich gibt es keine "Nicole" unter meiner Domäne und der Name wurde auch nie verwendet. Vermutlich wird der Kundenservice von e-plus diese Mail einfach löschen, wenn der Spamfilter dort das noch nicht getan hat. Besser wäre es aber auch hier, die Mail nicht anzunehmen und vor allem keine "Vielen Dank"-Meldung zurück zu senden. Siehe auch Out of Office und Sender Confirmation

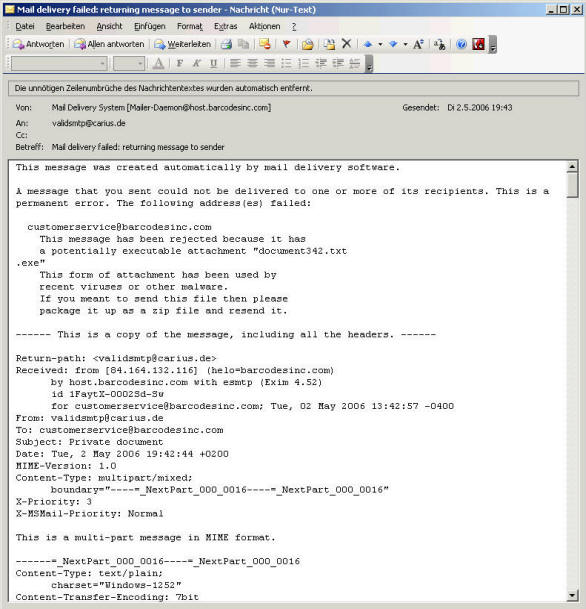

Auch der freundliche Hinweis von barcodesinc.com hilft mir nicht wirklich weiter, da ich den Virus sicher nicht gesendet habe.

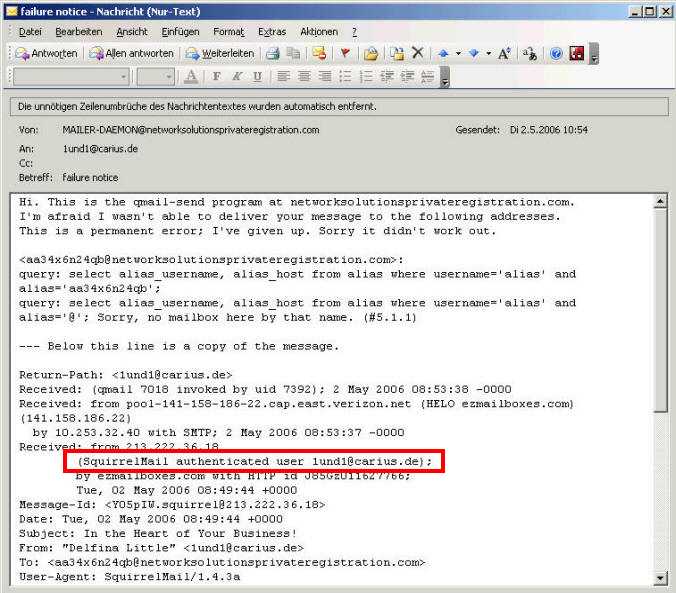

Aber so kostet es den Absender etwas Bandbreite aber bei mir auch die Zeit, diesen Müll aus dem Postfach zu entfernen, wenn ich keinen Filter gegen unverlangt zugesandte NDRs eingebaut habe. Das folgende Beispiel zeigt, dass einige Spammer sogar "Authentizität" vorgaukeln wollen.

Hier steht tatsächlich ein "SquirrelMail authenticated User 1und1@carius.de", was natürlich nicht stimmt. Wie sollte ein Server bei ezmailboxes.com die Mail per HTTP annehmen. Ich denke dass der ganze Header "gefälscht" ist und erst die Zeile

Received: from pool-141-158-186-22.cap.east.verizon.net

verrät, dass der Absender ein dynamische IP-Adresse von Verizon als Absender missbraucht hat. Vielleicht war es aber auch eine gehackte Webseite, die sich hinter "http://213.222.36.18/" verbirgt und sich als Absender ausgibt. Ich habe aber gar keine keine Beziehungen nach Bulgarien. Eine Mail von "carius.de" kommt meist von IP-Adressen aus Deutschland und ist eigentlich immer digital signiert (Siehe auch Verschlüsseln und Signieren)

Weitere Links

- Empfänger

- Unzustellbarkeiten

- RCPTTO-Filter

- Weiterleitungen

- AutoReply

- Bounce-Filter

-

Directory Based Edge Blocking

Mit der richtigen Einstellung lehnt Exchange Online auch ungültige Empfänger direkt ab. -

Backscatter (E-Mail) – Wikipedia

http://de.wikipedia.org/wiki/Backscatter_(E-Mail) -

Everything you need to know about NDR Spam (aka “Backscatter”)

https://blog.commtouch.com/cafe/email-security-news/everything-you-need-to-know-about-ndr-spam-aka-backscatter/ -

Backscatter by Misdirected Bounces - Why it is abusive and how to stop

your system doing so

http://www.backscatterer.org/?target=bounces