Spam und UCE - Filter: Attachmentfilter

So funktioniert es

Viele Spammer und Viren senden Anlagen mit, die eine Gefahr für ihr Netzwerk darstellen können. Daher ist es natürlich auch sinnvoll, diese Attachments oder Typen direkt am Gateway zu blocken. Ansonsten würde ein später greifender Filter die Attachments vielleicht einfach entfernen. Der Empfänger kann dies übersehen und der Absender kann ohne Zweifel behaupten, die Mail wäre komplett zugestellt worden.

Folgende Anlagen bzw. Erweiterungen können z.B. blockiert werden.

- .ADE Microsoft Access project extension

- .ADP Microsoft Access project

- .APP

- .ASP

- .ASX

- .BAS Microsoft Visual Basic class module

- .BAT MS-Dos Batchdateien

- .CHM Compiled HTML Help File

- .CMD Windows 32bit Kommandodateien

- .COM MS-DOS Application

- .CPL Control Panel extension

- .CRT Security certificate

- .CSH

- .DLL Application Extension

- .EXE Application

- .FXP

- .HLP Help file

- .HTA HTML program

- .INF Setup information

- .INS Internet naming service

- .JSP Internet communication settings

- .JS JScript File

- .JSE JScript Encoded Script File

- .JSP

- .KSH

- .LNK Shortcut

- .MDA

- .MDB Microsoft Access program

- .MDE Microsoft Access MDE database

- .MDT

- .MDW

- .MDZ

- .MSC Microsoft Common Console document

- .MSI Microsoft Windows Installer package

- .MSP Microsoft Windows Installer patch

- .MST Microsoft Visual Test source files

- .OPS

- .PCD Photo CD image, Microsoft Visual compiled script

- .PIF Shortcut to MS-DOS Program

- .PRF Outlook Profil Vorlage

- .PL Perl Scripte

- .REG Importdateien für den Registrierungseditor (Regedit)

- -SCF

- .SCR Screen Saver

- .SCT Windows script component

- .SHB Shell Script Object

- .SHS Shell Script Object

- .URL Internet shortcut

- .VB VBscript file

- .VBE VBScript Encoded File

- .VBS VBScript Script File

- .WSC

- .WSF Windows Script File

- .WSH Windows Scripting Host Setting File

- Archivdateien mit Kennwort

- document.zip

- message.zip

Zusätzlich kann anhand des MIME-Typ eine Blockade durchgeführt werden

Das Ziel ist generell, jede Art von direkt ausführbarer Anlage zu blockieren, da im normalen Geschäftsverkehr keine ausführbaren Komponenten zwischen Anwendern übertragen werden. Wenn Code zu übertragen ist, dann sollten die Kommunikationspartner diesen Packen. Das spart nicht nur platz, sondern verhindert, dass der Empfänger den Code durch einen Doppelklick einfach ausführt.

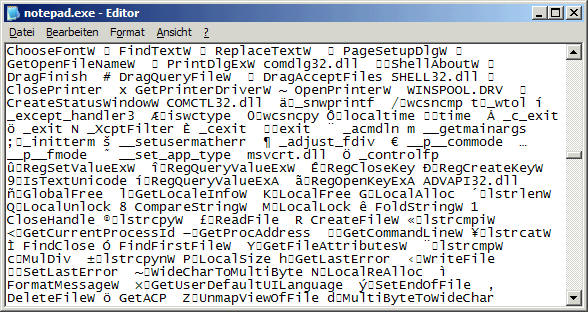

Erweiterte Filter beschränken sich nicht auf den Namen der Anlage oder den MIME-Typ, sondern versuchen die Datei selbst zu analysieren. So verraten sich Skripte z.B.: durch die Verwendung bestimmter Worte (IF THEN ELSEIF SUB CreateObject etc.) und unter Windows ausführbare Programme nutzen Betriebssystemroutinen, die ebenfalls als String erkannt werden können. Hier am Beispiel von "notepad.exe"

So werden auch umbenannte Anlagen erkannt.

Probleme

Wenn innerhalb der Firma diese Policy bekannt ist, und irrtümlich geblockte Anlagen von Partnern nicht eskalieren ist diese Filterung sehr nützlich. In der Regel ist es nicht erforderlich, dass ausführbare Dateien per Mail ausgetauscht werden. Der Gewinn an Sicherheit ist sehr hoch. Die unannehmlichkeiten für wenige Benutzer werden daher meist in Kauf genommen.

Allerdings ist auch dieser Filter kein Schutz, da immer mehr Viren und zukünftig vermutlich auch Spammer die Anlagen mit einem Kennwort komprimieren oder verschlüsseln.

Weitere Links

- CERN blockt folgende Attachments

http://mmmservices.web.cern.ch/mmmservices/Help/?kbid=171010

Wobei ich keine Visiodateien (VSD,VSS, VST blocken würde)