Endpoint Security - Bitlocker

Als Teil der Serie zu Endpoint Security ist natürlich Bitlocker eine wichtige Komponente. für "einfache" Diebe ist natürlich das Endgerät selbst erst mal interessant. Auch wenn Notebooks doch relativ günstig geworden sind, so ist schon noch ein beträchtlicher Unterschied zwischen einem "Business Notebook" und einem "Volks-Netbook". Dieser Personenkreis wird auch eine verschlüsselte Festplatte nicht stören, solange er sie neu formatieren und dank des überall aufgeklebten Lizenzschlüssel frisch installieren kann. Hier kann aber schon ein BIOS-Kennwort in den meisten Fällen die erste Freude vergällen, wenn letztlich nur noch Akku und Display als "Ersatzteile" verkauft werden können.

Tipp: Zettel mit Kontaktdaten mit Aussicht auf Finderlohn unter den Akku kleben.

Dann erhalten sie vielleicht ihr Notebook für wenige Geld zurück und

minimieren den Verlust.

Angeblich verschlüsselt Microsoft in der Cloud alle Festplatten mit Bitlocker. Es gibt sogar einen triftigen Grund dafür: Wer Millionen Festplatten betreibt, muss auch immer wieder welche als "Defekt" aussondern. Mit Bitlocker können Sie diese einfach wergwerfen. Ohne Bitlocker müssten Sie diese physikalisch zerstören oder "überschreiben", was teurer und zeitaufwändiger ist. Insofern macht Bitlocker auf Servern schon aus diesem Grund Sinn.

Wäre der Notebook aber ungeschützt, dann ist schon fast Volkssport mal zu sehen, was man noch in Erfahrung bringen kann. Tools und Wissen können Sie in einschlägigen Foren erhalten und BootCDs wir Knoppix und Konsorten sind schon auf Grundschulen bekannt, um Schutzmechanismen zu umgehen.

Windows Bitlocker kann hier helfen, den Schaden zu reduzieren, indem nur eine kleine Basispartition zum Booten unverschlüsselt ist und alle anderen Bereiche komplett verschlüsselt sind. Technisch wird eine kleine Systempartition (unverschlüsselt) angelegt, von der ein Bootloader startet, der dann den Zugriff auf die verschlüsselte Partition einrichtet. Dazu benötigt er natürlich den kryptografischen Schlüssel, der von einem USB-Stick oder aus dem TPM-Chip kommen kann. Der TPM-Chip kann zusätzlich per PIN und/oder USB-Key geschützt werden.

Achtung

Solle der TPM-Chip eine unerlaubte Veränderung erkennen und daher das

System als nicht mehr "Trusted" ansehen, dann kommen Sie nur noch mit

dem gesicherten Encryption-Key an die Daten. Wenn der PC Mitglied einer

Windows 2008 Active Directory Umgebung ist, dann sollten sie "VORHER"

eine Gruppenrichtlinie einrichten, die die Ablage des Schlüssels im

Active Directory erzwingt.

Achtung:

Die Ablage der Bitlocker Schlüssel im AD ist nur solange sicher, solange ihr AD nicht kompromittiert ist. Eventuell sollten Sie die Werte zyklisch exportieren und aus dem AD löschen. Siehe auch

War-Room

PDF Betrachtung zu Bitlocker unter Windows Vista

http://testlab.sit.fraunhofer.de/content/output/project_results/bitlocker/

http://testlab.sit.fraunhofer.de/content/output/project_results/bitlocker/BitLocker-Leitfaden.pdf

Beschreibt zwar noch Bitlocker unter Windows Vista RTM und kennt daher

die Verbesserungen von Windows 7 noch nicht, aber es ist ein sehr guter

Einstieg in die Materie

WHITEPAPER: Microsoft

BitLocker Administration and Monitoring

Deployment Guide (80 Seiten, 1.62MB)

http://www.microsoft.com/en-us/download/details.aspx?id=38398

Bitlocker und "Device Encryption"

Die Funktion "Bitlocker" ist mittlerweile auf allen Windows Server System möglich. Bei Windows Clients muss es die Professional oder Enterprise Version sein. Aber mittlerweile gibt es noch "Device Encryption":

... Device encryption is a Windows

feature that provides a simple way for some devices to

enable BitLocker encryption automatically. Device encryption

is available on all Windows version ...

...Unlike a standard BitLocker implementation, device

encryption is enabled automatically so that the device is

always protected. When a clean installation of Windows is

completed and the out-of-box experience is finished, the

device is prepared for first use. .."

Quelle:

https://learn.microsoft.com/en-us/windows/security/operating-system-security/data-protection/bitlocker/#device-encryption

Sie können die Bit-Locker-Funktion über die GUI, das Progamm "Manage-BDE" oder PowerShell steueren. Per Manage-BDE in einer administrativen CMD-Shell sind folgende Befehle häufig:

REM Anzeige des aktuellen Status von Bitlocker manage-bde -status REM Schlüssel für Laufwerk C abfragen manage-bde -protectors -get c: REM Verschlüsselung für Festplatte C: aktivieren manage-bde -on C: REM Bitlocker aktivieren und RecoveryKey und Kennwort auf z.B. USB-Stick ablegen manage-bde -on C: -RecoveryKey Y: -RecoveryPassword Bitlocker deaktivieren: REM Bitlocker abschalten manage-bde -off C:

Die gleichen Funktionen sind natürlich auch per PowerShell möglich. Im Unternehmenseinsatz sollten Sie aber vorher die folgenden Kapitel ebenfalls beachten, damit Sie z.B. die Bitlocker-Schlüssel zentral gesichert haben.

- BitLocker overview

https://learn.microsoft.com/en-us/windows/security/operating-system-security/data-protection/bitlocker/#device-encryption - Enable-BitLocker

https://learn.microsoft.com/en-us/powershell/module/bitlocker/enable-bitlocker

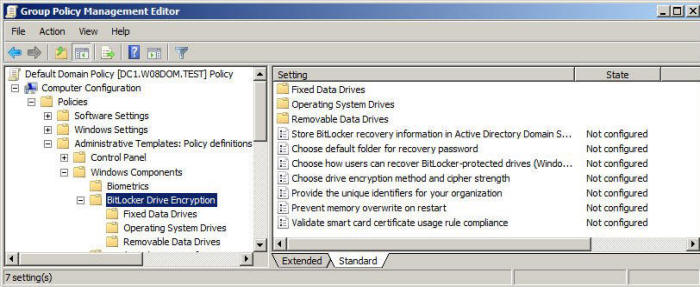

Konfiguration per Gruppenrichtlinien

Die komplette Vorgabe der Bitlocker-Einstellungen ist über Gruppenrichtlinien möglich und sollte hier auch Firmenweit vorgegeben werden. Nur so ist sicher gestellt, dass alle PCs auch die richtigen Einstellungen bei der Verschlüsselung umsetzen

Wichtig

Die Einstellungen der Gruppenrichtlinien wirken nur auf die Einrichtung

der Verschlüsselung aber nicht auf Bitlocker selbst. Wer also

nachträglich andere Vorgaben macht, muss die bestehenden Systeme

entweder komplett entschlüsseln und neu verschlüsseln oder bestimmte

Einstellungen per "Manager-BDE"-Kommandozeile umstellen.

Hier ein paar Bilder zu den Einstellungen:

Beachten Sie hier, dass die Einstellungen auf "Bitlocker Drive Encryption nur für Windows Vista und Windows 2008 gelten. Einstellungen für Windows 7 und Windows 2008R2 sind in den drei unterschlüsseln zu finden, die mehr Optionen anbieten.

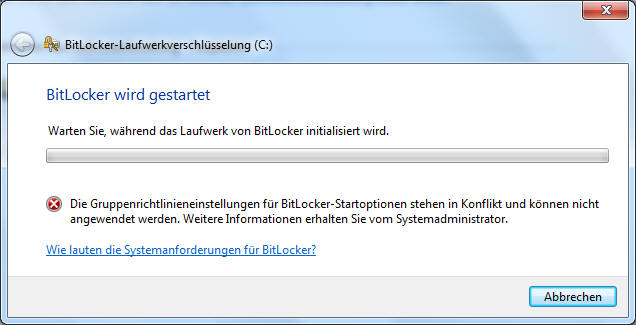

Ganz besonders sollten Sie folgende Konfiguration in den Gruppenrichtlinien beachten. Sie stellt ein, welche verschiedenen Verfahren freigeschaltet sind und jede der vier Einstellungen kennt die Option "Erforderlich, Zulassen und nicht zulassen".

Fatal ist hierbei, dass die MMC zur Verwaltung der GPOs nicht auf einen Konfigurationskonflikt hinweist: Wenn Sie eine dieser vier Optionen z.B.: auf "Erforderlich" stellen und eine andere auf "Erlauben", dann erhalten bei der Einrichtung nur eine ziemlich nichtssagende Fehlermeldung, dass die Gruppenrichtlinien einen Konflikt hätten.

Das wird deutlich wenn Sie "TPM-Start konfigurieren" so interpretieren, dass damit TPM erst aktiviert/gefordert wird. Diese Einstellung steuert aber den Start mit "TPM alleine", also ohne weitere PIN oder Systemstartschlüssel (=USB-Laufwerk mit Key). Wenn Sie diese Option daher im Irrglauben "erforderlich" setzen und dann noch eine andere Option als erforderlich einstufen, haben Sie ihren Konflikt. Sie sollten also hier die Optionen verbieten, die sie nicht unterstützen wollen und genau einen Eintrag erzwingen. Oder sie lassen den Benutzern die Wahl zwischen verschiedenen Optionen und erzwingen keine Option.

Wichtige Information

Die Veröffentlichung im Active Directory funktioniert nur, wenn das

Computerkonto die Rechte hat (ab Windows 2008 per Default, bei Windows

2003 zu setzen) und per Gruppenrichtlinie dies dem Client auch erlaubt

ist. Hierbei ist zu beachten, dass die Einstellungen zu Bitlocker durch

Vista-Richtlinien NICHT für Windows 7 gelten!! Das ist aber so nicht

einfach zu ersehen.

Windows 7 nutzt nur die Einstellungen in den Unterbereichen

"Betriebssystemlaufwerke, Festplattenlaufwerke und Wechseldatenträger)

Lesen Sie daher bei den GPO-Einstellungen genau durch, für welche Version die Einstellungen gültig ist. Einige Einstellungen sind mit "Mindestens Windows Vista" gekennzeichnet, was dann auch Windows 7 und Windows 2008 einschließt. Andere sind aber erst für Windows 7 oder gar "nur für Vista und Windows 2008" und damit nicht für Windows 7 oder Windows 2008R2 zutreffend.

Bein Einsatz von TPM müssen Sie zusätzlich noch eine Richtlinie unter System\Trusted Platform Module Services

Note: TPM initialization may

be needed during BitLocker setup. Enable the

policy setting to "Turn on TPM backup to Active

Directory Domain Services" in "System\Trusted

Platform Module Services\" to ensure that TPM

information is also backed up.

Quelle:GPMC Hilfe

Wenn Sie dann versuchen Bitlocker auf einem PC zu aktivieren, der den DC nicht erreichen kann, dann sehen Sie folgende Meldung:

Einen anderen Fehler hatte ich auf einem Notebook, dessen Disk per Acronis "gecloned" (Offline) und dann über die Windows 7 Wiederherstellung der Bootsektor korrigiert wurde. Dabei wurde aber nicht der MBR entsprechend "gefixt", was zu folgender Fehlermeldung führte:

Hier half dann der Start von der Windows 7 DVD und der Sprung in die Wiederherstellung per Kommandozeile:

Bootrec.exe /FixMBR BootSect.exe /nt60 All

- 927392 How to use the Bootrec.exe tool in the Windows Recovery Environment to troubleshoot and repair startup issues in Windows

- 919529 Windows no longer starts after you install an earlier version of the Windows operating system in a dual-boot configuration

Bitlocker im Microsoft Konto

Wenn sie sich an einem PC mit einem "Microsoft Konto" anmelden, dann "sichert" Microsoft den Bitlocker-Schlüssel auch in der Microsoft Cloud. Das ist für "private PCs" durchaus interessant, denn nicht jeder Anwender "sichert" seinen Key als Ausdruck oder einem anderen Speichermedium oder als Mail an sich.

Im Umkehrschuss könnte man natürlich damit auch sagen, dass der Schutz natürlich weniger wert ist, da staatliche Stellen sicher auch an diese Informationen kommen. Das gilt nicht nur für die "United States Customs and Border Protection" sondern für alle staatliche Stellen

Wer also sicher verbergen will oder z.B. muss, sollte sich nicht mit einem Microsoft Konto anmelden oder den Bitlocker-Schlüssel aus dem Microsoft Konto löschen. Ganz sicher gehen dann die PC-Besitzer, die mit Manage-BDE einen neuen Schlüssel anlegen und den bisherigen löschen.

Quelle:

https://account.microsoft.com/devices/recoverykey?refd=account.microsoft.com

- Suchen des

BitLocker-Wiederherstellungsschlüssels in

Windows

https://support.microsoft.com/de-de/windows/suchen-des-bitlocker-wiederherstellungsschl%C3%BCssels-in-windows-6b71ad27-0b89-ea08-f143-056f5ab347d6 - BitLocker-Wiederherstellungsleitfaden

https://docs.microsoft.com/de-de/windows/security/information-protection/bitlocker/bitlocker-recovery-guide-plan#retrieving-the-bitlocker-key-package

Schlüssel im AD hinterlegen

Wenn sie "sicher" sein wollen,

dass ein Notebook auch nicht durch fremde

"Dienste" ausgelesen wird, dann sollten Sie den

RecoveryKey vielleicht besser nicht im Active

Directory speichern.

Real betrachtet: Firmendaten liegen auf einem

Notebook in der Regel sowieso nur als "Kopie"

vor und werden auf die Server ihrer Firma

repliziert oder gesichert. Im Falle eines

Verluste kann man den Notebook auch neu

aufsetzen. Zudem können Sie auch immer noch ein

ausreichend langes Kennwort parallel zum

TPM-Chip einsetzen.

Über einen passende Anwendung kann dann der berechtigte Personenkreis das hinterlegte Kennwort nutzen, um wieder den Zugriff auf eine Festplatte zu gewähren. Beim Einsatz von TPM sollten sich auch dort die Sicherung im Active Directory aktiviert werden (System\Trusted Plattform Modul Dienste)

Das Feature kann mittlerweile auch per PowerShell einfach installiert werden

Install-WindowsFeature RSAT-Feature-Tools-BitLocker-BdeAducExt, RSAT-Feature-Tools-BitLocker-RemoteAdminTool, RSAT-Feature-Tools-BitLocker

Für Windows Vista oder Windows 2008 war dies noch ein separater Download, dee aber nicht mehr angeboten wird:

- 928202 How to use the BitLocker Recovery Password Viewer für Active Directory Users and Computers tool to view recovery passwords für Windows Vista

Danach wurde die MMC für Benutzer und Computer entsprechend erweitert. Auf der Domäne ist eine Suche möglich und auch auf dem Computerkonto kommt eine Karteikarte dazu

Alternativ kann man auf dem Computerobjekt die Daten einsehen, wenn man den Namen des Computers kennt:

Die Einrichtung von Bitlocker in einem Netzwerk ist aber nicht als "Plug and Play"-Operation zu verstehen! Hier ist durchaus eine Planung der Berechtigungen erforderlich, nicht dass jeder Domain Benutzer die Bitlocker-Schlüssel der Geschäftsführernotebooks auslesen kann. Im Wesentlichen sind dazu folgende Schritte erforderlich:

- CScript Add-TPMSelfWriteACE.vbs

Damit das Objekt "Self" Schreibrechte auf das Feld "ms-TPM-OwnerInformation" bekommt.

https://raw.githubusercontent.com/DeploymentArtist/DF4/master/BitLocker%20and%20TPM/Add-TPMSelfWriteACE.vbs

http://technet.microsoft.com/en-us/library/cc749026(WS.10).aspx (Offline)

http://www.microsoft.com/downloads/details.aspx?FamilyID=3a207915-dfc3-4579-90cd-86ac666f61d4&DisplayLang=en (Offline) - Gruppenrichtlinie anpassen

Damit die Clients auch angewiesen werden, dieses Feld zu schreiben, müssen Sie eine GPO entsprechend einrichten oder das Bitlocker Tools mit den passenden Optionen starten. Das wird z.B. durch System Center Configuration Manager genutzt. - Bitlocker auf den Client aktivieren

Das kann entweder per GUI durch den Anwender oder Installateur erfolgen oder indem Sie die Befehle per Kommandozeile über "Manage-BDE" absetzen, z.B. im Rahmen einer unattended Installation oder per Softwareverteilung.

Die Keys werden nur ins AD geschrieben, wenn Bitlocker über die Gruppenrichtlinie aktiviert wird.

Bitlocker-Keys nachträglich ins AD sichern

Wenn Sie nachträglich Computer mit bereits aktiviertem Bitlocker in die Domain aufnehmen, dann bekommt er zwar die Richtlinie aber lädt den Key nichts ins AD hoch. Dann brauchen wie Manage-BDE oder PowerShell und lokale Admin-Rechte.

REM Auslesen der GUIDs zu den Schluesseln

manage-bde -protectors -get c:

REM Hochladen des Recovery Key in das AD mit der GUID des Datentraegers

manage-bde -protectors -adbackup c: -ID {12345678-1234-ABCD-4567-123456789012}

Das Backup geht nur, wenn per Registry oder Gruppenrichtlinie die Funktion eines "AD-Backup" auch zugewiesen ist.

Set-ItemProperty -Path HKLM:\SOFTWARE\Policies\Microsoft\FVE -Name OSActiveDirectoryBackup -Value 1 -Type DWord -Force;

Für eine Automatisierung müssen Sie die ID des Keys mitgeben, die sie mit "Manage-bde -protectors -get c:" bekommen. Für eine Automatisierung würde ich heute die PowerShell nutzen. Für die Festplatte C: geht es einfach mit:

$BitLockerVolume = Get-BitLockerVolume -MountPoint "C:" Backup-BitLockerKeyProtector -MountPoint "C:" -KeyProtectorId $BitLockerVolume.KeyProtector[1].KeyProtectorId

Ein Client kann natürlich mehrere Disks und mehrere KeyProtectors haben, so dass folgender Code allgemeiner ist.

# BackupBDEKeystoAD

# get all local volumes with a key protector. skip unencrypted drives

Write-Host "Loading all encrypted Bitlocker Volumes"

$BLEVolumes = Get-BitLockerVolume | where {$_.Keyprotector}

foreach ($BLEVolume in $BLEVolumes) {

$Mountpoint = $BLEVolume.mountpoint

Write-Host "Processing Volume $($Mountpoint)"

$Backupok = $False

$receoverykeyfound=$false

foreach ($keyprotector in $BLEVolume.keyprotector) {

Write-Host "Found keyprotector $($keyprotector.keyprotectortype)"

if ($keyprotector.keyprotectortype -eq "RecoveryPassword") {

Write-Host "Backup Recovery Key $($keyprotector.KeyProtectorId)"

$recoverykeyfound = $true

try {

Write-Host "Start Backup to AD"

Backup-BitLockerKeyProtector `

-MountPoint $Mountpoint `

-KeyProtectorId $keyprotector.KeyProtectorId `

-ErrorVariable BDEError `

-ErrorAction SilentlyContinue

}

catch {

Write-Warning "Volume:$($Mountpoint) Unable to backup Volume with Recoverykey."

}

if ($BDEError) {

Write-Warning "Volume:$($Mountpoint) Error $($BDEError) during backup Volume with Recoverykey."

}

else {

$backupok=$true

}

}

}

if (!$recoverykeyfound){

write-Warning "Volume:$($Mountpoint) Volume without Recovery Key found."

}

if ($backupok) {

Write-Host "Volume:$($Mountpoint) successful"

}

else {

Write-Warning "Volume:$($Mountpoint) failed"

}

}

Wer mag kann natürlich am Ende auch noch mit EXIT einen Errorcode liefern, so dass das Skript als Paket einer Softwareverteilung eine Rückmeldung über den Erfolgt erhält. Das Skript könnten Sie als Paket über eine Softwareverteilung, Als Startup-Script über Gruppenrichtlinien oder z.B. per Remote PowerShell aus dem Client starten.

- Get-BitLockerVolume

https://learn.microsoft.com/en-us/powershell/module/bitlocker/get-bitlockervolume - Backup-BitLockerKeyProtector

https://learn.microsoft.com/en-us/powershell/module/bitlocker/backup-bitlockerkeyprotector - BackupToAAD-BitLockerKeyProtector

https://learn.microsoft.com/en-us/powershell/module/bitlocker/backuptoaad-bitlockerkeyprotector - BitLocker im Active Directory speichern

https://www.tech-faq.net/bitlocker-im-active-directory-speichern/ - BitLocker Wiederherstellungs Keys

nachträglich im Active Directory mit der

PowerShell sichern

https://www.infrastrukturhelden.de/microsoft-infrastruktur/active-directory/bitlocker-wiederherstellungs-keys-nachtraglich-im-ad-sichern/

Bitlockerkey exportieren

Die Schlüssel liegen zwar im Active Directory geschützt durch ACLs relativ sicher. Aber Das hilft nicht, wenn ein Angreifer DomAdmin-Rechte erlangt hat oder die AD-Information verändert oder verschlüsselt wurde. Als Angreifer würde ich auch einfach die Bitlockerschlüssel der Server exportieren und nur gegen Lösegeld rausrücken und auf den Server natürlich den Schlüssel mit einem zusätzlichen Kennwort sichern.

Aber mit dem Wissen um diese Schwäche können wir auch eine Stärke daraus machen. Wir können selbst z.B. über einen geplanten Task die Kennworte immer wieder in einen "sicheren Bereich" übertragen und aus dem AD Löschen. Der erste Schritt ist also der Export. Wenn Sie einfach mit ADSIEDIT oder DSA.MSC sucheb, wird nicht am Computerobjekt selbst fündig werden. In einem Untercontainer liegt das entsprechende Objekt. Die MMC mit aktiviertem Snapin zeigt das an bzw. sucht danach, wenn Sie die ersten acht Stellen eingeben. Wer sich mit LDAP beschäftigt, wird aber sehr schnell eine Suchmöglichkeit finden. Die Informationen stehen im Feld "msFVE- RecoveryInformation".

(msFVE-RecoveryPassword=*)

oder

(objectclass=msFVE-RecoveryInformation))

Entsprechend schnell können Sie per PowerShell o.ä. zu einem Computer auch die Recovery-Information ermitteln oder eine Liste generieren, indem man einfach alle Computer sucht und mit diesen als Basis-DN nach Unterobjekte n vom Typ "objectclass=msFVE-RecoveryInformation)"

Hinweis: Der Bitlocker Key ist nicht direkt im AD-Objekt des Computers sondern einem Unterobjekt gespeichert.

Get-ADObject -LDAPFilter "(msFVE-RecoveryPassword=*)" -Properties msFVE-RecoveryPassword

DistinguishedName : CN=2010-04-15T12:38:56\+01:00{6C71B708-770E-4514-B50F-BA65B2963E6C},CN=PC4,DC=msxfaq,DC=de

msFVE-RecoveryPassword : 149322-575587-593958-045074-210309-273449-411263-357313

Name : 2010-04-15T12:38:56+01:00{6C71B708-770E-4514-B50F-BA65B2963E6C}

ObjectClass : msFVE-RecoveryInformation

ObjectGUID : ddc67962-6efc-4dfa-9b69-06600e5f2490

Die Information über TPM-Chip-Daten stehen aber wieder auf dem Computerobjekt im Feld "msTPM-OwnerInformation".

- Delegating access in AD to

BitLocker recovery information

http://blogs.technet.com/b/craigf/archive/2011/01/26/delegating-access-in-ad-to-bitlocker-recovery-information.aspx - How to backup recovery

information in AD after

BitLocker is turned ON in

Windows 7

http://blogs.technet.com/b/askcore/archive/2010/04/06/how-to-backup-recovery-information-in-ad-after-bitlocker-is-turned-on-in-windows-7.aspx - Einrichten von MDT für

BitLocker

https://learn.microsoft.com/de-de/windows/deployment/deploy-windows-mdt/set-up-mdt-for-bitlocker - Manually Backup BitLocker

Recovery Key to AD

http://kb.mit.edu/confluence/display/istcontrib/Manually+Backup+BitLocker+Recovery+Key+to+AD - Export BitLocker-information using Windows PowerShell

http://blog.PowerShell.no/2010/10/24/export-bitlocker-information-using-windows-PowerShell/ - Retrieve BitLocker Recovery Keys From Active Directory

https://gist.github.com/ak9999/5e558aca25dee2f1dfbf5f91d38ef358 - Retrieve BitLocker recovery

information from AD DS

http://gallery.technet.microsoft.com/scriptcenter/6ef4ba51-3738-4dd6-a80d-dd8c93ffbde6 - Securing BitLocker Recovery

Keys in AD

https://www.linkedin.com/pulse/securing-bitlocker-recovery-keys-ad-thomas-mitchell - UPDATED: BitLocker Recovery

Password Viewer and Windows

Server 2008 or Vista SP2

https://jensolekragh.wordpress.com/2009/09/22/updated-bitlocker-recovery-password-viewer-and-windows-server-2008-or-vista-sp2/

Microsoft BitLocker Administration and Monitoring (MBAM) Client

Diese optionale Komponente vereinfacht auf dem Client die Verwaltung von Bitlocker. Sie besteht aus:

- Einem SQL-Server zur Ablage der Daten

- Einem Webportal zur Anzeige der Daten

- Einen WebService, der vom Client angesprochen wird

- Ein Service auf jedem Client

- Eine Gruppenrichtlinie zur Konfiguration des Clients

MBAM erweitert das Bitlocker Management u.a. durch eine "Compliance Übersicht", da die Desktops regelmäßig (90Min) ihren Status an das Portal melden. Es geht also weit über die Ablage der Bitlocker-Schlüssel im AD hinaus. Allerdings wird die Bedeutung von MBAM im dem Maße abnehmen, in dem die Funktion durch die vorhandenen Management Lösung zur Software Verteilung und Inventarisierung von Clients diese Funktion beinhalten.

Der Support von MBAM wurde ursprünglich zu 2019 abgekündigt aber dann auf 2026 verlängert.

KB4586232 October 2020 servicing

release for Microsoft Desktop Optimization Pack

https://support.microsoft.com/en-us/topic/october-2020-servicing-release-for-microsoft-desktop-optimization-pack-9c509089-51d3-0877-15c5-04b83313b7c9

https://www.microsoft.com/en-us/download/details.aspx?id=102262

Hotfix Package 1 for Microsoft Bitlocker

Administration and Monitoring 2.5

https://support.microsoft.com/en-us/topic/hotfix-package-1-for-microsoft-bitlocker-administration-and-monitoring-2-5-48e14840-2d8e-fbbc-2942-60066889e237

September 2016 servicing release for

Microsoft Desktop Optimization Pack

https://support.microsoft.com/en-us/topic/september-2016-servicing-release-for-microsoft-desktop-optimization-pack-ef0f16a3-c087-4865-f49b-8b5010327792

Adds support for the BitLocker XTS-AES encryption type

Mittlerweile gibt es aber schon neuere Updates

- Microsoft BitLocker Administration and

Monitoring 2.5

https://learn.microsoft.com/de-de/microsoft-desktop-optimization-pack/mbam-v25/ - Microsoft BitLocker

Administration and Monitoring

(MBAM) Client

http://technet.microsoft.com/en-us/library/dn145038.aspx - Microsoft BitLocker Administration and

Monitoring: Übersicht der MBAM-Versionen

https://www.fb-pro.com/microsoft-bitlocker-administration-and-monitoring-uebersicht-der-mbam-versionen/

Bitlocker per Kommandozeile

Die Verwaltung von Bitlocker ist über die Kommandozeile möglich. Hierüber können Sie z.B. die Wiederherstellungsschlüssel auch nachträglich in das AD überführen oder PIN ändern oder die "Protectors" umstellen.

REM Diese Befehle bitte mit administrativen Berechtigungen ausfuehren.

REM Auslesen der aktellen Keys der C:-Festplatte

manage-bde -protectors c: -get

BitLocker-Laufwerkverschlüsselung: Konfigurationstoolversion 6.1.7600

Copyright (C) Microsoft Corporation. Alle Rechte vorbehalten.

Volume "C:" [FC-MOBIL C-500GB]

Alle Schlüsselschutzvorrichtungen

TPM:

ID: {87654321-1234-5678-ABCD-ABCDEFGH1234}

Numerisches Kennwort:

ID: {ABCDEFGH-ABCD-ABCD-ABCD-ABCDEFGH1234}

Kennwort:

xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx

Externer Schlüssel:

ID: {09E67E09-C167-4181-981F-766291001FED}

Name der externen Schlüsseldatei:

09E67E09-C167-4181-981F-766291001FED.BEK

REM Optional weitere RecoveryPassworte addieren manage-bde -protectors -add -RecoveryPassword C:

REM Key im AD publizieren

manage-bde -protectors c: -adbackup -ID {ABCDEFGH-ABCD-ABCD-ABCD-ABCDEFGH1234}

BitLocker-Laufwerkverschlüsselung: Konfigurationstoolversion 6.1.7600

Copyright (C) Microsoft Corporation. Alle Rechte vorbehalten.

Die Wiederherstellungsinformationen wurden in Active Directory gesichert.

Weitere nützliche Optionen sind:

-

Pin ändern

manage-bde –protectors –delete -TPMandPIN C:

manage-bde –protectors –add –TPMandPIN <neue-PIN> C:

Eine genaue Beschreibung finden Sie auch auf:

- Manage-bde.exe Parameter Reference

http://technet.microsoft.com/en-us/library/dd875513(WS.10).aspx - BitLocker Drive Encryption Configuration Guide:

Backing up BitLocker and TPM Recovery Information to

Active Directory

http://technet.microsoft.com/en-us/library/cc766015(WS.10).aspx - BitLocker Drive Encryption Step-by-Step Guide für Windows 7

http://technet.microsoft.com/en-us/library/dd835565(WS.10).aspx - BitLocker and Active Directory

http://blogs.technet.com/b/askds/archive/2009/08/18/bitlocker-and-active-directory.aspx - Configuring Active Directory to Back up Windows

BitLocker Drive Encryption and Trusted Platform Module

Recovery Information

http://www.microsoft.com/download/en/details.aspx?displaylang=en&id=13432

Bitlocker und Exchange

Wenn Sie mit Bitlocker eine Festplatte transparent und mit wenig Performanceeinbußen verschlüsseln können, dann liegt es ja nahe, diese Funktion genauso über Domain Controller und insbesondere auch für Exchange Server zu verwenden. So lässt sich ein "offline-Angriff" auf das Active Directory oder ein Zugriff auf die Exchange Datenbank (z.B. mit Ontrack Powercontrols 6) zuverlässig verhindern. Natürlich bedeutet zusätzliche Arbeit auch weniger Leistung. Die Verschlüsselung mit Bitlocker wird aber mit 5-7% in dem meisten Fällen angegeben. Wenn die höhere Sicherheit erforderlich ist, wird dieser Preis sicher gerne zu zahlen sein.

Lange Zeit war aber genau der Einsatz mit Exchange 2010 nicht oder nur eingeschränkt möglich. Das hat sich aber im Februar 2011 geändert:

This means that if your DAG is running Windows

Server 2008 R2 or later, once you download and install the QFE from

2446607, it is

supported to use BitLocker für Exchange database and log file volumes in

the DAG.

Quelle: New High Availability Feature Article and Updated Support

Guidance für Exchange 2010

http://blogs.technet.com/b/exchange/archive/2011/02/25/458322.aspx

Die entsprechenden Einträge in der TechNet werden bald auch aktualisiert sein.

- Enabling BitLocker on Exchange Servers

http://blogs.technet.com/b/exchange/archive/2015/10/20/enabling-bitlocker-on-exchange-servers.aspx - New High Availability Feature Article and Updated

Support Guidance für Exchange 2010

http://blogs.technet.com/b/exchange/archive/2011/02/25/458322.aspx - Microsoft Support Policy für Exchange 2007 Database

Encryption

http://technet.microsoft.com/en-us/library/dd421859(EXCHG.80).aspx

Exchange 2007 ist hingegen schon länger auf Windows 2008 unterstützt.

Bitlocker Disks kopieren

Seit Windows 7 habe ich meine primäre Notebook-Festplatte mit Bitlocker verschlüsselt und bislang keine Einschränkungen bemerkt. Nun ist es aber normal, das auch eine 500 GB Festplatte irgendwann angefüllt wird und am Ende immer langsamer wird. Sicher wäre aufräumen und Löschen eine Lösung aber immer mehr Programme und Daten belegen natürlich auch immer mehr Platz. Da ist es einfacher (und billiger) einfach das nächst größere Modell einzubauen. So habe ich auch im November 2011 meine 500 GB Seagate Momentus 7200.4 mit 500 GB gegen eine große 1T Disk von Samsung (1MBB) ausgetauscht. Die Samsung hat zwar mit 8 MB nur die Hälfte des Cache und dreht auch nur mit 5400 U/Min, aber die doppelte Kapazität und dichtere Packung hilft schon weiter.

Die Frage war nur, wie ich nun die 100MB Startpartition und 500 GB mit Bitlocker verschlüsselte Partition auf die neue Festplatte bringen ?. Ein langwieriges "Entschlüsseln" von Bitlocker und späteres neues Verschlüsseln wollte ich mir ersparen. Hier meine Schritte zum Erfolg

- Bitlocker "anhalten"

Normalerweise quittiert Bitlocker jede maßgebliche Veränderung an der Hardware damit, dass man den RecoveryKey aus 64 Zahlen eingeben muss. Das "soll" sich verhindern lassen, wenn man Bitlocker vorher "anhält". Die Daten bleiben weiter verschlüsselt aber der Key ist wohl auch ohne TPM-Prüfung erreichbar. So die Theorie - Zwei Platten, ein PC

Die neue Festplatte habe ich einfach als zweite Disks im Notebook in das Ultrabay (Lenovo T510) geschoben und gehofft, dass ich die Daten "kopieren" kann. Das entsprechende Werkzeug konnte ich dann natürlich nur noch vom USB-Stick booten. Mein CD/DVD-Laufwerk hatte ja keinen Platz mehr. - Kopieren

Leider hat mein "altes" Acronis Partition Expert im Basic die zweite (SATA-)Disk gar nicht gesehen. Der Standard Mode ergab nur einen Bluescreen. GPartED hat alles dafür gesehen nur konnte es die unbekannte Bitlocker-Partition nicht kopieren. Erst Clonezilla hat einfach die komplette Disk übertragen. Allerdings in einem extrem lahmen Tempo. Das dürfte aber daran gelegen haben, dass die Samsung intern mit 4k Blöcken arbeitet und Clonezilla 512Byte Sektoren kopiert. Da die komplette "Disk" kopiert wurde sind so auch Bootsektor, Partitionstabelle etc. mitgekommen. - Umbau

Nach Abschluss der Kopieraktion habe ich die originale Festplatte erst mal "ausgebaut" und die neue Festplatte intern angeschlossen. Der "Master" bleibt noch ein paar Wochen unangetastet. - Neustart

Der erster Neustart lief komplett unkritisch ab. Windows ist einfach gestartet. Danach wollte es noch die neue Disk mit Treiber einrichten und über den Festplattenmanager konnte ich die Festplatte von 500 GB auf knapp ein 1TB erweitern.

- Bitlocker aktivieren

Ich habe dann natürlich wieder Bitlocker "aktiviert". Normalweise sollte Bitlocker dann die aktuelle Konfiguration als "trusted" übernehmen, so dass ich danach wieder geschützt bin. Übrigens hat Bitlocker dann natürlich angefangen, die neu hinzu gekommenen 500 GB ebenfalls zu verschlüsseln.

Die ersten Stunden war also ein "gebremstes Arbeiten" angesagt. Zudem war der Platz noch nicht verfügbar. Schlimmer noch. Bitlocker hat von dem freien Restplatz einen großen Teil erst mal abgezwackt.

- Reboot mit Recovery Key

um so erstaunter war ich, dass beim nächsten Reboot doch der RecoveryKey abgefragt wurde. Anscheinend hat sich da das eine mit dem anderen Überschnitten. Als legitimer Besitzer konnte ich den Key natürlich eingeben und Windows hochfahren.

Resümee: Übernahme geglückt, doppelt so viel Platz, vergleichbare Leistung, und ca. 10 Stunden "offline". Es ist entgegen einiger Aussagen in Foren möglichBitlocker-Disks komplett zu kopieren. Ohne den RecoveryKey sind die Daten weiterhin wertlos.

Weitere Links

-

get-bitlockerreport

Auswertung nach Computern, die Bitlocker-Informationen im AD hinterlegt haben -

BitLocker Drive Encryption Configuration Guide: Backing up BitLocker and TPM Recovery Information to Active

Directory

http://technet.microsoft.com/en-us/library/cc766015(WS.10).aspx -

Manage-bde.exe Parameter Reference

http://technet.microsoft.com/de-de/library/dd875513(WS.10).aspx -

How to backup recovery information in AD after Bitlocker

is turned ON in Windows 7

http://blogs.technet.com/askcore/archive/2010/04/06/how-to-backup-recovery-information-in-ad-after-bitlocker-is-turned-on-in-windows-7.aspx -

Bitlocker Policies für Windows 7 on Windows Server 2003

or Windows Server 2008

http://blogs.technet.com/b/askcore/archive/2010/07/02/bitlocker-policies-for-windows-7-on-windows-server-2003-or-windows-server-2008.aspx -

Cannot Save Recovery Information für Bitlocker in

Windows 7

http://blogs.technet.com/b/askcore/archive/2010/02/16/cannot-save-recovery-information-for-bitlocker-in-windows-7.aspx

Mit Video zur Beschreibung wie Bitlocker arbeitet -

BitLocker, Brossard’s Pre-boot Authentication Research,

and the BSI

http://blogs.msdn.com/b/si_team/archive/2008/09/04/bitlocker-pre-boot-authentication.aspx -

Konfigurieren von Active Directory für die Sicherung der

Wiederherstellungsinformationen für die Windows

BitLocker-Laufwerkverschlüsselung und TPM (Trusted

Platform Module)

http://technet.microsoft.com/de-de/library/cc766015(WS.10).aspx -

Wikipedia über Bitlocker

http://en.wikipedia.org/wiki/BitLocker_Drive_Encryption - Auflistung und Vergleich verschiedener

Verschlüsselungsprodukte

http://en.wikipedia.org/wiki/Comparison_of_disk_encryption_software

Key geschützt durch TPM-Modul, USB-Key oder kombinationen von TPM + Pin + USB-Key

Achtung: Firmen sollten unbedingt per GPO die Ablage des "Masterkey" im Active Directory vorschreiben. - 933246 Description of the BitLocker Drive Preparation Tool

- 930063 Beschreibung des BitLocker-Laufwerkvorbereitungstools

- 928202 How to use the BitLocker Recovery Password Viewer für Active Directory Users and Computers tool to view recovery passwords für Windows Vista

- Configuring Active Directory to Back up Windows

BitLocker Drive Encryption and Trusted Platform Module

Recovery Information

http://www.microsoft.com/downloads/details.aspx?FamilyID=3a207915-dfc3-4579-90cd-86ac666f61d4&displaylang=en - Guide für Configuring AD to Back up BitLocker and

TPM Recovery Information

http://msmvps.com/blogs/mika/archive/2007/01/12/guide-for-configuring-ad-to-back-up-bitlocker-and-tpm-recovery-information.aspx - A best practice guide on how to configure BitLocker

(Part 1)

http://www.windowsecurity.com/articles/Best-practice-guide-how-configure-BitLocker-Part1.html - Stanford Windows Infrastructure - BitLocker Key

Escrow

http://windows.stanford.edu/Public/Infrastructure/Services/BitLocker.html - Backing up BitLocker and TPM Recovery Information to

AD DS

http://technet.microsoft.com/en-us/library/dd875529(WS.10).aspx - BitLocker Recovery Password Viewer für Active

Directory

http://technet.microsoft.com/en-us/library/dd875531(WS.10).aspx - BitLocker Group Policy Reference

http://technet.microsoft.com/en-us/library/ee706521(WS.10).aspx - Windows BitLocker Drive Encryption Step-by-Step

Guide

http://technet.microsoft.com/en-us/library/cc766295(WS.10).aspx - Using Smart Cards with BitLocker

http://technet.microsoft.com/en-us/library/dd875530(WS.10).aspx - BitLocker Deployment Sample Resources

http://code.msdn.microsoft.com/bdedeploy/Release/ProjectReleases.aspx?ReleaseId=3205 - Best Practices für BitLocker in Windows 7

http://technet.microsoft.com/en-us/library/dd875532(WS.10).aspx - Unableto Force BitLocker\TPM info to AD using

Manage-BDE

http://social.technet.microsoft.com/Forums/en/w7itprosecurity/thread/71f8180b-36e5-4b1a-a7b8-2d39a2c1ef8a - BitLocker Drive Encryption

http://en.wikipedia.org/wiki/BitLocker_Drive_Encryption - PDF Betrachtung zu Bitlocker unter Windows Vista

http://testlab.sit.fraunhofer.de/content/output/project_results/bitlocker/BitLocker-Leitfaden.pdf

Beschreibt zwar noch Bitlocker unter Windows Vista RTM und kennt daher die Verbesserungen von Windows 7 noch nicht, aber es ist ein sehr guter Einstieg in die Materie - Why Am I unable to Turn On Microsoft® Windows®

BitLocker™ Drive Encyption Without a Trusted Platform

Module (TPM) in Windows Vista™?

http://support.euro.dell.com/support/topics/topic.aspx/emea/shared/support/dsn/de/document?docid=28B4E8E17B3C74B4E040A68F5B28760D