Endpoint Security - DeviceLock

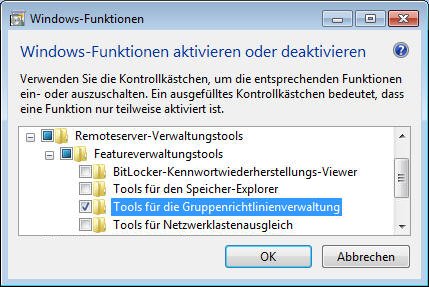

Schon seit Windows XP gibt es verschiedene Tricks, um Schnittstellen für Clients zu blockieren. Schnittstellen können heute nur noch selten "ausgebaut" werden aber eine Deaktivierung im BIOS ist in den meisten Fällen möglich. Wird das Bios-Setup selbst dann durch ein Kennwort geschützt, können Anwender diesen Schutz meist nicht umgehen. Leider ist diese Sperre dann auch nur schwer temporär wieder aufzuheben. Alternativ kann die Nutzung der Schnittstelle im Betriebssystem unterbunden werden. Werden die Treiber nicht gestartet oder die Zugriff per ACL reglementiert, kann der Zugriff schon seit Windows XP auf Benutzer oder Administratoren beschränkt werden. Mit Windows 2008 gibt es jedoch deutlich bessere Gruppenrichtlinien, die auch für Windows XP noch eingesetzt werden können. Zuerst benötigen wir die neuen GPO Verwaltungstools (Auf Vista SP1, Windows 2008 oder Windows 7). Zudem müssen alle DCs mindestens Windows 2003 SP1 ausführen und das Schema auf Windows 2008 erweitert werden.

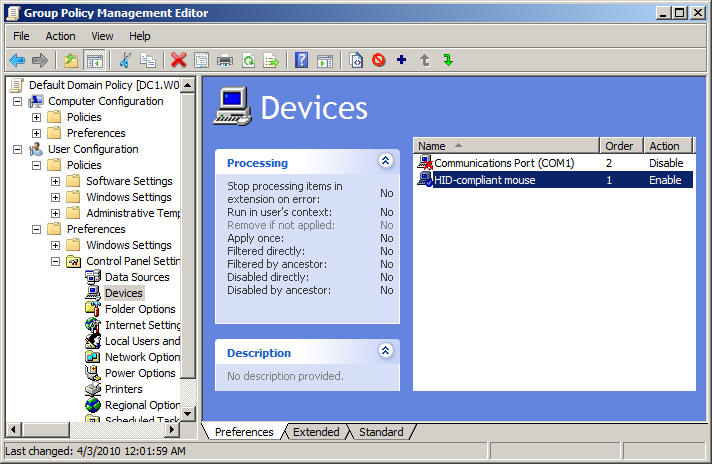

Damit lassen sich dann auch für Windows XP und neuer verschiedene Dinge einstellen. Dazu muss noch nicht mal das Active Directory auf Windows 2008 sein. Entsprechende CALs benötigen Sie aber wohl schon. Hier dann ein Beispiel einer GPO, bei der auf Benutzerebene der COM1-Port gesperrt wird:

Über diesen Weg können Sie Geräte blocken oder zulassen. Beachten Sie einfach die Reihenfolge, nach denen der Client die Evaluierung durchführt. Sobald ein "Match" vorliegt, steht das Ergebnis fest.

Allerdings muss man dabei beachten, dass die Konfiguration hier das genaue USB-Geräte (VendorID, DeviceID und Instanz) abspeichert und mit Bordmittel keine "Klassen" gebildet werden können. In der GUI sieht man aber z.B. "USB-Massenspeicher" aber dahinter verbirgt sich nicht ein "generischer USB-Stick".

Kniffliger wird es auch, dass es nicht mehr ausreicht, einfach USB-Sticks zu blockieren. Viele andere Schnittstellen erlauben ebenfalls einen Dateitransfer (z.B. Senden an Bluetooth o.ä.) und auch die Speicherkarte in einer Digitalkamera oder MP3-Player kann oft als Transportmedium missbraucht werden.

Die Konfiguration der gesperrten und erlaubten Geräte ist natürlich im Hintergrund eine XML-Datei. Über diese XML-Datei kann man statt des Vendor auch komplette Gerätklassen einbinden. Nur ist das etwas knifflig, so dass ich hier mal Marc Heitbrink ( www.grurili.de ) zitiere.

Aber, du kannst/musst folgendes machen:

- es wird immer die HW ID verwendet, von dem PC an dem du die Richtlinie

konfigurierst.

- Deaktiviere USB

- "ziehe" dieses Objekt auf den Desktop, dann wird dir das XML File

direkt angeboten.

- das XML kannst du jetzt editieren

- spiele ein wenig mit den HD IDssuche/finde die Klasse im Geräte

Manager die tatsächlich brauchst.

z.B. aus: PCI\VEN_8086&DEV_0823&SuBSYS_C024544D&REV_18

wird PCI\VEN_8086&DEV_0823&CC_0805

oder PCI\VEN_8086&DEV_0823

Das XML kannst du dann per Drag& Drop wieder integrieren. Wundere

dich nicht, wenn die "GuI" jetzt etwas seltsam aussieht, wenn man es

darüber wieder konfigurieren möchte, das passt schon.

Es ist also nicht so einfach, wie die GUI erst einmal glauben macht.

Speicher Geräte blocken

Parallel dazu gibt es auch noch die "alte" Oberfläche, mit der generell bestimmte Geräte gesperrt werden können. Diese ist sogar im Bezug auf USB-Sticks und Speichergeräten im Allgemeinen sogar viel besser geeignet.

Damit wird es natürlich wieder schwer für andere Produkte von Drittherstellern. Sicher ist Windows hier nicht perfekt aber für die meisten Umgebungen wieder einmal ausreichend um Drittprodukte entfallen zu lassen. Eine weitere Steigerung der Flexibilität bekommen sie mit dem Advanced Group Policy Management (AGPM), welches aber nur für Software Assurance Kunden verfügbar ist.

The former GPOVault Enterprise offering from

DesktopStandard has been replaced by the new Microsoft Advanced Group

Policy Management (AGPM). AGPM is included as part of the Microsoft

Desktop Optimization Pack für Software Assurance. für more information,

see

http://www.windowsvista.com/optimizeddesktop/.

Quelle:

http://technet.microsoft.com/en-us/windowsserver/cc817591.aspx

Weitere Links

- DesktopStandard Transition and Support

http://technet.microsoft.com/en-us/windowsserver/cc817591.aspx - USB STICKS per Richtlinie deaktivieren

http://www.gruppenrichtlinien.de/index.html?/HowTo/USB_sticks_deaktivieren.htm - CSE 943729 (GPP Group Policy Preferences), RSAT und

die neue GPMC

http://www.gruppenrichtlinien.de/Vista/CSE_GPP_RSAT_GPMC.htm - 555324 HOWTO: use Group Policy to disable USB, CD-ROM, Floppy Disk and LS-120 drivers

- 555443 Removable storage devices are not recognized after installing Windows XP SP2

- How can I prevent Users from using USB removable

disks (USB flash drives) by using Group Policy (GPO)?

http://www.petri.co.il/disable_USB_disks_with_gpo.htm - Extend your Server 2003 Active Directory Schema für Windows Vista and Server 2008

http://ts2blogs.com/blogs/rwagg/archive/2008/06/25/extend-your-server-2003-active-directory-schema-for-windows-vista-and-server-2008.aspx - Disable USB Sticks

http://blogs.technet.com/b/danstolts/archive/2009/01/21/disable-adding-USB-drive-and-memory-sticks-via-group-policy-and-group-policy-preferences.aspx

http://diaryproducts.net/about/operating_systems/windows/disable_USB_sticks

http://www.petri.co.il/disable_USB_disks_with_gpo.htm - USB-Memory-Stick (USB-Speichermodul) FAQ

http://www.techwriter.de/thema/USB-mem0.htm Hardware

http://www.techwriter.de/thema/USB-memo.htm Software

http://www.techwriter.de/thema/USB-mem1.htm Booten vom Stick - Es gibt verschiedene Dritthersteller, die

Zusatzprodukte verkaufen.

USB Blocker http://www.netwrix.com/USB_blocker_freeware.html

GFI Endpoint Security http://www.gfisoftware.de/endpointsecurity

Endpoint Protector 2009 http://www.endpointprotector.com/

DeviceLock http://www.devicelock.com/