Datenhaltung auf Dateiservern

Jeder Windows Server ist zugleich auch Dateiserver. Auch wenn "nur" Exchange installiert ist, so gibt es auch mit einem Exchange Server mehrere Freigaben, auf die Clients und Administratoren zugreifen. Aber auf dieser Seite soll es um die generelle Art und Weise der Freigabe von Dateien auf Servern gehen.

Hinweis: Diese Seite ist älter und einige Infos basieren auf Windows 2003 DC mit Exchange 2003 auf einem Server, was heute nicht mehr möglich ist. An den grundsätzlichen Überlegungen zur Datenhaltung ändert dies nichts.

Die Freigaben, die Exchange bei der Installation einrichtet sind:

- Resources$ bzw. Add-Ins$

Hier liegen DLLs, damit die Administratoren z.B.: weitere Snap-Ins und Templates anzeigen kann. Bei Exchange 5.5 hieß die Freigabe noch Add-Ins. - Address

Hier liegen die DLLs, um die Adresskarteikarten einzubinden - servername.LOG

Hier liegen die Trackinglogs, in denen Exchange aufzeichnet, wer wohin eine Mail sendet. Siehe auch Nachrichtentracking

So sehen Sie die Standardfreigaben eines Exchange 2003 Servers, der zugleich Domain Controller ist:

Hier soll es aber nicht um diese speziellen Freigaben gehen, sondern um Freigaben im Allgemeinen und wie sie ihren Server effektive und sicher verwalten. Die folgenden Aussagen gelten NuR mit Windows 2000 und höher. Windows NT4 und älter unterstützen keine Vererbung, so dass viele hier beschriebenen Dinge anders realisiert werden müssen.

Warum Berechtigungen vergeben?

Die Frage wird mir tatsächlich immer mal wieder gestellt. Aber Sie glauben gar nicht viel viele Netzwerke so unsicher betrieben werden. Natürlich ist immer der Administrator schuld, wobei Windows 2000 und früher dem Administrator das Leben auch sehr einfach gemacht haben. Dabei waren die Standards nämlich:

- Jeder hat Vollzugriff auf neue Freigaben

Wenn Sie eine neue Freigabe eingerichtet haben, dann hatte Windows per Default "JEDER" mit Vollzugriff hinzu gefügt. - Jeder hat Vollzugriff auf das Dateisystem

Ohne besondere Einschränkungen hat JEDER auf den Serverfestplatten sehr umfangreiche Berechtigungen.

Erst Windows 2003 ist hier um einiges restriktiver hier gilt:

- Weniger Rechte auf Freigaben

Bei einer Einrichtung einer neuen Freigabe hat JEDER nur LESEN. Weitere Rechte müssen explizit vergeben werden. Damit ist natürlich immer noch ein Tor offen aber zumindest kann Jeder nun keine Daten mehr verändern oder die Festplatte voll schreiben. - Weniger Rechte auf dem Dateisystem

Auch hier wurden mit Windows 2003 die Berechtigungen reduziert. Auf der Systempartition ist schon einiges besser verschlossen worden, wobei Sie bei einem Dateiserver sowieso strikt die Datenbereiche der Anwender von den Systemdateien trennen sollten. Schon um einen Serverausfall durch eine volle Festplatte zu reduzieren.

Hinzu kommt, dass viele Administratoren bzw. Firmen sehr lasch die Vergabe von Rechten handhaben. Es ist durchaus Realität dass:

- .. Azubis am Ende ihrer drei Lehrjahre mehr Rechte haben als der

Geschäftsführer

Bei der Tour durch mehrere Abteilungen der Firma bekommen Sie oft die Rechte von Mitarbeitern der Abteilung ohne die vorher vergebenen Rechte zu entziehen. So sammelt der Azubi Berechtigungen ein, wie Pacman seine Vitaminpillen. - .. es zu viele Domain Administratoren gibt

Es ist sehr leicht, bei Problemen mit Berechtigungen einfach jemand zum Administrator zu machen und damit das Problem erst mal zu lösen. Nur wegnehmen lässt sich so ein Recht nur noch sehr schwer. - .. Dateiserver immer noch mit FAT betrieben werden

Hier ist eine Vergabe von Berechtigungen auf Dateisystemebene überhaupt nicht möglich - .. Datenverzeichnisse Programme enthalten

Gemeinsame Verzeichnisse sollten für die Ablage von Dokumenten dienen, also DOC, XLS, PPT und anderer Dateitypen aber nicht zum Ablegen von ausführbaren Programmen oder Installationsquellen. Die kann ein Virus oder ein Angreifer zu einfach durch "eigene Versionen" ersetzen und dann drauf warten, bis ein Administrator diese aufruft

Und das ist nur die Spitze eines Eisbergs. Fassen Sie sich mal an ihre eigene Nase und überlegen Sie, wer bei ihnen wo wie viel Rechte hat. Sie werden erschreckt sein.

Freigaben, Verzeichnisse und Vererbung

Bei der Nutzung eines Windows Server als Dateiserver müssen Sie die Verzeichnisse, auf denen dann die Daten landen erst auf dem Server einrichten und explizit frei geben.

Hierbei sind die Berechtigungen auf die Freigabe für Gruppen zu definieren. Unterschieden wird zwischen:

- Lesen

Die Anwender können maximal lesen, selbst wenn die Berechtigungen auf dem Dateisystem sogar mehr erlauben würden. Sie können also Dateien lesen und Programme ausführen. Eine Unterscheidung nach Ausführen, Lesen und Auflisten gibt es nicht. Diese Funktion konnte Novell NetWare früher bieten (FileScan, ExecuteOnly etc.). Hat der Anwender aber keine Rechte auf dem Dateisystem, kann er auch nichts lesen. - ändern

Die Anwender können Dateien auf lesen, schreiben, anlegen und ausführen, sofern die Berechtigungen auf dem Dateisystem dies erlauben. - Vollzugriff

Zusätzlich zu allen Möglichkeiten des ÄNDERN-Rechts können die Anwender abhängig von den Dateisystemberechtigungen auch die Rechte auf Dateien und Verzeichnissen ändern. Aber Sie können nicht die Einstellungen auf der Freigabe selbst verändern. Dies kann nur der Administrator über den Server.

Es ist nicht ratsam, Berechtigungen auf einzelne Benutzer zu vergeben. Üblicherweise reicht das ÄNDERN-Recht aus, denn es ist keine gute Idee, wenn Anwender selbst die Berechtigungen auf Dateien verändern können. Wenn Sie als Administrator über das Netzwerk die Berechtigungen auf dem Dateisystem ändern möchten, dann können Sie sich zusätzlich in die Liste der Rechte aufnehmen oder über eine zweite Freigabe arbeiten.

Neben den Berechtigungen auf die Freigabe wirken natürlich noch die Berechtigungen auf dem Dateisystem.

| Recht auf Freigabe | Recht auf Dateisystem | Effektive Rechte |

|---|---|---|

keine |

keine |

keine |

Lesen |

keine |

keine |

ändern |

keine |

keine |

Vollzugriff |

keine |

keine |

Anhand der Tabelle ist gut zu erkennen, dass die Rechte auf die Freigabe die Maximalberechtigung beim Zugriff über das Netzwerk bestimmt. Allerdings ist auch klar, dass alleine eine Kontrolle der Berechtigungen über eine Freigabe für die meisten Netzwerke nicht mehr ausreichend sind. Weitere Informationen zur Berechtigung von NTFS und der Vererbung finden Sie auf NTFS mit Windows 2000.

Franks "Best Practice

Verstehen Sie das folgende Konzept nicht als die einzig glücklich machende Lösung. Finden Sie für ihr unternehmen einen adäquaten Weg, um den Benutzern die erforderlichen Berechtigungen zu gewähren ohne Lücken in der Sicherheit zu schaffen und eine einfache Administration zu erlauben.

Das Konzept basiert auf folgenden Grundlagen:

- Homeverzeichnis

Jeder Benutzer hat sein eigenes "Homeverzeichnis, auf dem er und natürlich SYSTEM, Backup, Virenscanner etc. Rechte haben. Das Heimatverzeichnis kann als eigene Freigabe existieren (z.B.: \\servername\Username$) oder ein Unterverzeichnis einer "HOME"-Freigabe sein. Seit Windows 2000 kann ein Laufwerk auch auf ein Verzeichnis in - Teamverzeichnisse

Weiterhin gibt es gemeinsame Datenbereiche, auf die mehrere Personen zugreifen können. Hier gilt es nach Projekte, Abteilungen und anderen Kriterien den Zugriff auf bestimmte Verzeichnisse zu steuern.

Bei allen Lösungen muss sichergestellt sein, dass ein Benutzer nur die Bereiche erreichen kann für die er berechtigt ist. er darf nicht mehr aber auch nicht weniger erreichen können Leider erlaubt es Windows nicht, dass ein Benutzer nur die Verzeichnisse sieht, in die er Rechte hat. Ein Benutzer kann auch ein Verzeichnis sehen und beim Zugriff bekommt er erst die Meldung "Zugriff verweigert". Novell hat dies mit dem "FileScan"-Recht und der Vererbung damals besser gelöst.

Folgende Prinzipien der Berechtigung werden angewendet:

- Keine Berechtigungen auf Benutzer sondern nur über Gruppen

Es ist viel einfacher, eine Person in eine Gruppe aufzunehmen und zu entfernen als auf vielen Servern in den verschiedenen Dateistrukturen die Rechte anzupassen und die SIDs von gelöschten Benutzern zu entfernen. Zudem erlaubt dies auch ein einfacheres Reporting: Allein die Kontrolle der Gruppenmitgliedschaften erlaubt eine Aussage, wohin der Anwender zugreifen kann. - Keine Deaktivierung der Vererbung in Unterverzeichnissen

Wenn die Vererbung auf einem Ordner abgeschaltet wird, dann können Sie im im schlimmsten Fall oben nicht mal mehr einem Virenscanner oder einem Controller ein "READ"-Rechte geben. Wie unangenehm ist es erst, wenn Sie als Administrator wisse, dass ihre Festplatte zwar 100 GByte groß ist und noch 20 GB frei sind, sie aber bei der Analyse mit Sequoia View oder einer einfachen Aufsummierung mit dem Explorer nur 40 GByte Dateien aufaddieren ?. Und sie können nicht sicher sein, dass jedes Backupprodukt oder jeder Virenscanner alle Dateien lesen, sichern und verarbeiten kann. - Berechtigungen auf Freigaben reichen nicht aus

Früher wurden keine Berechtigungen auf Ordnern und Dateien gegeben, sondern viel mehr mit Berechtigungen auf Freigaben gearbeitet. Das war lange Zeit ausreichend, sofern jede Abteilung und jedes Projekt eine eigenen Freigabe hatte. Allerdings führte das zu vielen Freigaben. Heute ist dies nicht mehr praktikabel, weil Produkte wie der Index-Server und Sharepoint die Berechtigungen auf den Dateien benötigen, um bei einer Suche eines Anwenders zu ermitteln, ob er diese Datei erreichen darf. Heute können Sie auf Freigaben problemlos "Jeder:äNDERN" geben, wenn sie sicher sind, dass die Berechtigungen auf dem Dateisystem korrekt gesetzt sind. - Rechte nehmen von oben nach unten zu, Kein DENY, maximal Vererbung

einschränken

Da eine Unterbrechung der Vererbung nicht erlaubt ist, bedeutet dies auch, dass Rechte von weiter oben nach unten vererbt werden. Es ist daher nicht einfach möglich, z.B. in einem Verzeichnis Benutzern wieder Rechte zu nehmen. Der Einsatz von "DENY"-Rechten wird nicht genutzt, da DENY bis auf wenige Ausnahmen gewinnt und damit wieder den Administrator, Backup, Virenscanner etc. Unbemerkt aussperren könnten. - Maximal drei Ebenen

um die Überschaubarkeit zu gewährleisten, beschränke ich mich auf drei oder weniger Verzeichnisebenen, auf denen überhaupt Rechte vergebenen werden. Alle tieferen Verzeichnisse haben immer die gleichen Rechte wie das oberstes Verzeichnis mit explizit eingetragenen Berechtigungen.

Wie lässt sich nun mit diesen Vorgaben eine Berechtigungsstruktur aufbauen ?. Wenn auf der Freigabe schon sehr viele Berechtigungen vergeben werden (z.B.: "JEDER:ÄNDERN" oder Domain Benutzer:Vollzugriff) und dann noch auf dem Verzeichnis selbst ebenfalls jeder Anwender zumindest lesen können muss, dann ist es eigentlich unmöglich bei einem Unterverzeichnis nur bestimmten Gruppen die Berechtigungen zu geben. Der Einsatz von DENY oder die Abschaltung der Vererbung in Unterverzeichnissen ist ja nicht erwünscht.

Viele Administratoren wissen nicht, dass es zwei Stellen gibt, an denen die Vererbung von Berechtigungen gesteuert werden kann. Es ist nicht allein das Verzeichnis, auf dem die Vererbung komplett abgeschaltet werden kann. für jedes individuell vergebene Berechtigung kann kontrolliert werden, ob diese Rechte vererbt werden oder nicht.

Durch diesen Kniff ist es z.B. möglich, dass Jeder:LESEN" darf, aber eben nur auf dem Hauptverzeichnis selbst und nicht in den unterverzeichnissen. Auch wenn auf den unterverzeichnissen die Vererbung prinzipiell aktiviert ist, werden die Rechte nicht vererbt. Ganz ohne DENY.

Das ganze könnte dann so aussehen:

Bei Windows 2000 hat auf der Wurzel der Festplatte selbst "Jeder:Lesen". bei Windows 2003 ist dies nicht mehr so. Damit durch einen Konfigurationsfehler doch wieder alle Rechte bekommen, wir auf dem Verzeichnis, welches frei gegeben wird, die Vererbung abgeschaltet.

Auf das Verzeichnis ABT (für Abteilung) werden nun die Rechte so vergeben, dass Administratoren Vollzugriff auf diesen Ordner, unterordner und Dateien haben. Aber "Jeder:Lesen" gilt nur für diesen Ordner. D.h. diese Rechte wird nicht vererbt. Über diesen Kniff können die Administratoren auf allen Ordern voll zugreifen, aber JEDER darf nur den Hauptordner auflisten, kommt aber in kein unterverzeichnis hinein. Dazu müssen Sie aber in den "Erweiterten Eigenschaften" die Berechtigungen entsprechend einstellen.

Das unterverzeichnis ABT1 und andere enthalten daher nur die Administratoren als vererbte Berechtigungen und sonst keine Einträge. Hier muss dann z.B. die Abteilungsgruppe mit dem Recht "ändern" für "diesen Ordner, unterordner und Dateien" eingetragen werden.

Nach dem gleichen Schema kann auch eine Vergabe von Rechten in unterordnern erfolgen, z.B. indem Sie auf dem Ordner "ABT1" der Abteilung das Recht "LESEN: nur auf diesem Ordner" geben. Dann können Sie auf den darunter liegenden Ordnern feiner Rechte vergeben. Sie sollten dazu aber auch die Seite NTFS mit Windows 2000 lesen, wenn Sie genauer verstehen wollten, wie die Vererbung auf NTFS funktioniert. Allgemeine Hinweise finden Sie auch auf Vererbung.

Was bringt mir DFS ?

Die Steuerung der Berechtigungen auf Freigaben, Verzeichnissen und Dateien ist damit gelöst. Allerdings enthalten die Pfade immer noch den Servernamen. Dies stört spätestens bei der nächsten Migration auf einen anderen Server. Wenn Sie heute schon mehrere Server mit mehreren Freigaben haben, dann ist es nicht nur eine Frage der Kosmetik, ob die Anwender zu jeder Freigabe einen Laufwerksbuchstaben verbinden. Spätestens bei "Z:" ist auch bei Windows das Ende erreicht und andere Ideen müssen gefunden werden.

Und hier ist der Moment, bei dem DFS (Distributed File System) auf der Bühne erscheint. DFS erlaubt es ihnen viele Freigaben in einem virtuellen Baum zusammen zu fassen. Dies funktioniert schon seit Windows NT4 aber damals war der DFS-Server dann der kritische Faktor. Seit Windows 2000 können Sie jedoch ein Domänen-DFS einrichten, bei dem alle Domain Controller als Stammserver dienen können und damit auch beim Ausfall eines Server die Struktur weiterhin erreichbar bleibt. Ab Windows 2003 können Sie sogar mehrere DFS-Stämme auf einem Server einrichten.

Damit können Sie den Zugriff der Anwender vom Servernamen lösen und auf den Domänennamen binden. Das kann z.B. wie folgt aussehen:

In der Domäne MSXFAQ.DE gibt es einen Domänen-DFS-Stamm "DFS". Darunter gibt es DFS-Verknüpfungen auf die eigentlichen Freigaben der einzelnen Server. Beim Zugriff auf \\msxfaq.de\dfs\gs verbindet sich mein Client daher in Wirklichkeit mit \\server3\gs . Das passiert transparent im Hintergrund. Wenn die Freigabe später einmal auf einen anderen Server migriert werden muss, dann werden die Daten samt Berechtigungen einfach auf einen neuen Server per XCOPY kopiert oder DFS-R repliziert und die Verknüpfung dann umgehängt. Nach kurzer Zeit (max. 1800 Sekunden) haben alle Clients dies bemerkt.

Auf dem Bild sehen Sie auch noch das Verzeichnis INFO, welches auf zwei Freigaben verknüpft ist. Dies ist eine Option, um den Zugriff von Anwendern auf verschiedene Server zu verteilen. (höhere Verfügbarkeit, Lastverteilung). Allerdings müssen Sie natürlich sicherstellen, dass die Daten identisch sind. Dies kann durch das Windows eigene FRS geschehen oder durch eigene Kopierroutinen (ROBOCOPY etc.). Die Grenzen dieser Replikation sind aber spätestens bei großen Dateien oder z.B. ACCESS-Datenbanken erreicht, da Datei und Satzsperrungen natürlich nicht repliziert werden. Allerdings ist dies z.B.: eine gute Option um Datenblätter und andere "ReadOnly"-Daten auch auf mehreren Standorten bereit zu stellen. Windows XP nutzt nämlich bevorzugt den Server, der netztechnisch nahe steht. Vorausgesetzt sie haben im Active Directory ihre Standorte und Dienste korrekt gepflegt.

Wer sich nun darüber beschwerten möchte, dass Sie immer nur die erste Ebene des DFS verlinken können, dann trösten Sie sich einfach damit, dass Sie natürlich auch rekursiv eine DFS-Link auf ein anderes DFS verbinden können. Das ganze funktioniert bis zu einer Verschachtelungstiefe von acht Ebenen.

DFS ist sogar "AD Site Aware" und sollte sie zum nächsten Server verweisen. Leider klappt das nicht immer und eine Fehlersuche mit IPConfig, NLTEST, DFSUTIL, NSLOOKUP kann herausfordernd sein und könnte mehrere eigene Seiten füllen.

- 2715922 Home folder is not mapped to a client computer when multiple Users are logged on to a computer that is running Windows 7 or Windows Server 2008 R2

- DFS, FRS, DFRS, SYSVOL, NETLOGON

- How DFS Works

https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2003/cc782417(v=ws.10)

Die "Must Read"-Seite für DFS-Fragen - Deploying DFS Namespaces

https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2008-R2-and-2008/cc771424%28v%3dws.10%29 - Windows Server DFS

Namespaces (DFS-N) Reference

https://docs.microsoft.com/en-us/archive/blogs/josebda/windows-server-dfs-namespaces-dfs-n-reference

Sehr umfangreiche Linksammlung zu DFS-Themen - Best practices for

Distributed File System (DFS)

http://msdn.microsoft.com/en-us/library/cc736324(v=ws.10).aspx - Reviewing DFS Size

Recommendations

http://technet.microsoft.com/en-us/library/cc776068(WS.10).aspx - Common DFSR Configuration

Mistakes and Oversights

https://docs.microsoft.com/en-us/archive/blogs/askds/common-dfsr-configuration-mistakes-and-oversights - How to troubleshoot

Distributed File System

Namespace access failures in

Windows

https://support.microsoft.com/en-us/help/975440/how-to-troubleshoot-distributed-file-system-namespace-access-failures - Troubleshoot DFS

connectivity on clients

https://blog.ls-al.com/troubleshoot-dfs-connectivity-on-clients/ - Home folder is not mapped to

a client computer when multiple Users are logged on to a

computer that is running Windows

Server 2008 R2

http://microsoftplatform.blogspot.de/2012/07/home-folder-is-not-mapped-to-client.html

Vererbung mit DENY und expliziten ALLOW

Eine Besonderheit bei der Vergabe von Berechtigungen sollten Sie können. In der Regel überschreibt ein "DENY-Recht" ein ALLOW-Recht. Aber in einem einzigen Fall wird dies ausgehebelt.

Explizites ALLOW überschreibt ein DENY

Weil das nicht ganz so einfach zu verstehen ist, hier ein Beispiel mit drei Verzeichnissen:

| Verzeichnis | Gesetzte und vererbte Rechte | Effektive Rechte für TESTUser |

|---|---|---|

| C:\ | Explizit: JEDER: READ |

Testbenutzer kann Lesen aber nicht schreiben. |

| C:\Test1 Vererbung aktiv |

Vererbt:

JEDER: READ |

Testbenutzer kann Lesen aber nicht schreiben. |

| C:\Test1\Test2 Vererbung aktiv |

Vererbt: JEDER: READ |

Testbenutzer kann Lesen und Schreiben. |

| C:\TEST1\Test2\test3 Vererbung aktiv |

Vererbt: JEDER: READ |

Testbenutzer kann Lesen aber nicht schreiben. |

Vermeiden Sie es bei solchen Tests die Rechte der Wurzel C:\ zu ändern oder die Systemgruppen und Benutzer wie JEDER, Domänen Benutzer, Domänen Administratoren mit DENY einzusetzen, wenn Sie noch nicht das Ergebnis können.

- 233419 Subordinate Explicit Grant Overrides Inherited Denial

Beim Exchange Store ist das genau so wenn Sie z.B. auf der untersten Ebene der der Datenbank selbst (nicht darüber !) einem Anwender oder eine Gruppe volle Rechte geben, dann gewinnt dies, obwohl über die Organisation ein "DENY" vererbt wird. Das ganze noch einmal anders aufbereitet:

| Resultierende Rechte | Allow | |||

|---|---|---|---|---|

| nicht eingetragen | explizit | vererbt | ||

| DENY | nicht eingetragen |

|

|

|

| explizit |

|

|

|

|

| vererbt |

|

|

|

|

Sichtbarkeit mit Access Based Enumeration

Wenn Sie nun mit Berechtigungen arbeiten, dann kann es durchaus passieren, dass Sie auf einem Ordner zwar rechte haben, aber auf dem darüber liegenden Ordner keine Rechte. Normalerweise könnten Sie nun ihre Rechte gar nicht ausüben. Stellen Sie sich vor, Sie haben zwar den Schlüssel für ihr Bankschließfach, aber die Tür vor dem Safe ist verschlossen. Was bei Banken ganz normal ist, kann bei Netzwerken natürlich nicht funktionieren.

- Novell NetWare

Novell hat dazu den Benutzer auch auf den Weg zu seinen Daten die Berechtigungen geben, nur den Weg dorthin zu sehen und zu betreten. NetWare hat dazu die erforderlichen Berechtigungen errechnet - Windows

Windows hingegen nutzt einfach nur die Rechte in den ACLs. Sie kommen also nicht an die Dateien heran, es sei denn es gibt einen "Seiteneingang". Dieser Seiteneingang bei Windows ist der "SHARE", den Sie einrichten können. Damit ist es irrelevant, welche Rechte auf übergeordneten Ordnern eingetragen sind

Zusätzlich können Sie in Windows in einer Richtlinie vorgeben, dass ein Anwender bei Angabe des absoluten Pfades auch direkt auf die Dateien zugreifen kann, wenn auf dem Web dorthin die Rechte fehlen. Aber das sind meist nur theoretische Betrachtungen, da die meisten Administratoren auf dem Share mit Berechtigungen anfangen und das freigegebene Verzeichnis entsprechend mit Berechtigungen versehen werden.

Viel unangenehmer ist ein Verhalten von Windows, dass ein Anwender beim Zugriff auf einen Ordner alle Unterordner sehen kann, selbst wenn er nicht darauf berechtigt ist. Das ist besonders in größeren Dateistrukturen ärgerlich, wenn Anwender auf Ordner klicken und die Fehlermeldung erhalten.

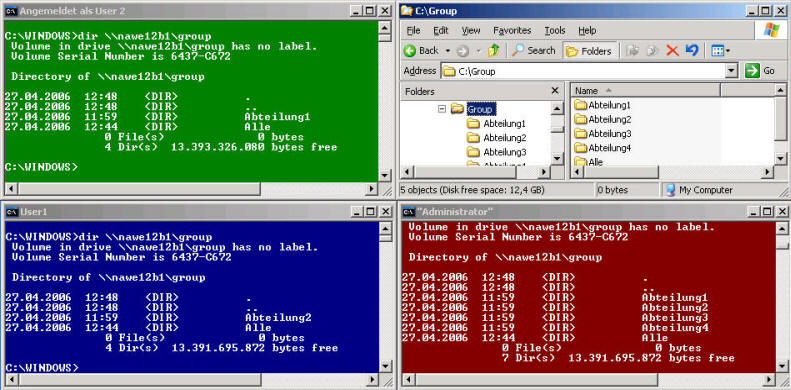

Seit Windows 2003 SP1 gibt es die Funktion "Access Based Enumeration", die Sie nun pro Server oder pro Freigabe aktivieren können. Ab sofort (ohne Neustart) prüft der Serverdienst nun bei jedem Objekt im Verzeichnis, ob der zugreifende Benutzer auch darauf berechtigt ist. Ohne Berechtigungen wird der Eintrag einfach nicht zurück gegeben. Bei einer saubereren Berechtigungsvergabe kann das Ergebnis dass wie folgt aussehen

Auf dem Server ist ein Verzeichnis "Group" mit unterschiedlich berechtigten Verzeichnissen frei gegeben. Die "rote" DOS-Box zeigt die Ansicht für den Administrator. Die blaue und grüne Box die Ansicht für "User1" und "User2" Sie sehen nur ihren Abteilungsordner und den gemeinsamen Teamordner. Damit ist funktioniert wurde folgendes durchgeführt:

- Freigabe GROUP

Jeder: ändern

- Verzeichnis GROUP

Vererbung abgeschaltet, damit von C:\ nichts vererbt wird

Administratoren Vollzugriff

Benutzer: Lesen nur auf diesen Ordner !

- Verzeichnis: Abteilung1

Vererbung AKTIV, damit die Standardberechtigungen für Backup und Administrator vorhanden sind.

Gruppe Abteilung1: ändern

Der Eintrag auf dem ersten Fenster trägt automatisch auch die Vererbung für Unterordner ein. Die gleichen Berechtigungen werden analog auch für andere Gruppen auf den übrigen Verzeichnissen vergeben - Zugriffssteuerung konfigurieren

Nicht vergessen dürfen wir natürlich nun auch die Aktivierung der Zugriffsteuerung. Sie können diese Einstellung entweder pro Freigabe individuell oder Global für den Server durchführen.

Natürlich bedeutet diese zusätzliche Prüfung durch den Serverdienst eine höhere Belastung aber Messungen von Microsoft haben gezeigt, dass bis zu 15.000 Dateien und Ordner in einem Verzeichnis die Verzögerung nicht relevant ist. Und wer hat schon so viele Dateien in einem Verzeichnis. Ich frage mich gerade was länger dauert: Die Übertragung und Anzeige dieser Datenmenge über ein WAN und meine manuelle Suche nach dem gewünschten Objekt oder die Berechnung auf dem Server. Der "Nutzen" für den Anwender ist auf jeden Fall auch etwas wert: Er "sieht" nur noch, was er erreichen kann. Bei einem "guten" Berechtigungskonzept sieht er nur wenige Verzeichnisse.

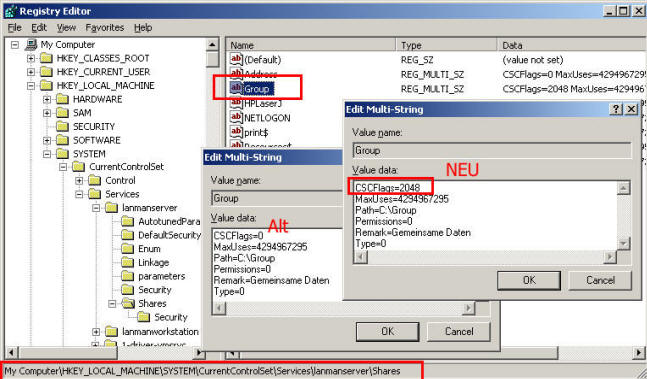

Für die, die schon immer etwas "mehr" wissen wollten: Die Freigaben eines Servers werden schon immer in der Windows Registrierung gespeichert. Entsprechend finden Sie dort zur Freigabe auch die Einstellung der Zugriffssteuerung.

Wenn Sie die Einstellung in der GUI für den kompletten Server aktivieren, dann trägt die MMC einfach nur bei allen Shares den Wert ein. Dieser Wert ist aber als "Bitmuster" zu sehen, d.h. tragen Sie bitte nicht 2048 manuell ein. Interessant ist, dass Microsoft bei einigen Freigaben (z.B.: NETLOGON) aber auch die Exchange Freigaben schon mit Werten <>0 versieht. Die Bedeutung der einzelnen Bits habe ich bislang noch nicht in Erfahrung bringen können.

- Windows 2003 Access Based Enumeration

Novell kann es schon lange und nun zeigt auch ein Windows 2003 Server nur noch die Dateien und Verzeichnisse an, auf die Sie als Anwender auch berechtigt sind. (Windows 2003 SP1 Voraussetzung)

http://www.Microsoft.com/downloads/details.aspx?FamilyID=04A563D9-78D9-4342-A485-B030AC442084&displaylang=en - Word Dokument mit Daten zur Nutzung und Performance

http://www.Microsoft.com/windowsserver2003/techinfo/overview/abe.mspx

Serverabsicherung

Ein Windows Dateiserver läuft und läuft und läuft und wenn er nicht durch einen Admin oder Lücke kompromittiert wird, werden sie gar nicht merken, wie alt (und unsicher) die Version schon ist. Mittlerweile gibt es aber schon die ersten Dateiserver, die mit einem Bein im Internet stehen oder direkt in Azure gehostet sind. Da ist es schon mal an der Zeit zu überlegen, welche weiteren Schutzmechanismen eingebaut werden können. Auf der Ignite 2022 haben Sonia Cuff und Orin Thomas von Microsoft in einem Vortrag nicht nur über die Migration in die Cloud gesprochen, sondern auch Härtungsmaßnahmen vorgestellt.

Modernize your File Server infrastructure with Azure

https://ignite.microsoft.com/de-DE/sessions/6d8a89bc-8ec0-4095-bad0-336db9be668b

Ab Minute 21:40

Die Punkte sind:

- Secure Operating System

- Secure Authentication & Permissions

- Secure Network Layer

Und hier können mehrere Dinge aktiviert oder deaktiviert werden

- Nur erforderliche Rollen und Funktionen

installieren

Windows ist mittlerweile recht "modular" und Funktionen können individuell addiert und entfernt werden - Windows 2022 Admincenter - per Share:

Enable SMB encryption

Damit werden einiges alte Funktionen (SMB1 aus, SMB signing, Required, Require SMB3 encryption)

Die Einstellung kann auch global auf den Server angewendet werden. Voraussetzung ist natürlich, dass alle Clients damit umgehen können - Windows 2022 Admincenter - Role&Features

- Bitlocker aktivieren

Schützt nicht nur gegen Verlust der Festplatte sondern schützt auch VHD-Dateien - GPO: Windows Defender Endpoint

Über die Funktion "Controlled Folder Access - Protected Folders" kann kontrolliert werden. dass nur "Trusted Apps" in diese Ordner schreiben dürfen. Zusätzliche Apps können als Whitelist hinterlegt werden. - GPO: Security Options - "Restrict NTLM

incoming NTLMTraffic : Deny all Accounts

Damit wird die Verwendung des alten "NTLM"-Protokolls unterbunden - GPO: Connection Security Rule: Require

Authentication eingehend aktivieren und

ausgehend anfordern

Damit wird der Zugriff auf Endgeräte mit Kerberos beschränkt, die in Domain sind. - Fileserver Ressource Manager: Blockieren

unerwünschter Erweiterungen, z.B. "executable

Files"

Damit können Anwender aber auch keine Angreifer über das Netzwerk ausführbaren Code auf Datenverzeichnisse ablegen und durch andere Personen ausführen lassen. - Regelmäßig Berechtigungen prüfen und

aufräumen

Personen sammeln im laufe ihres Lebens immer mehr Berechtigungen an, weil sie aus bestehenden Grupen nicht entfernt werden oder ihr Benutzerkonto individuell berechtigt wurde.

Das sind nur einige der Punkte und sie sollten auch die Umgebung des Servers beachten. Die Segmentierung in ein eigenes Subnetz mit einer Firewall, die nur legitimierte Clients zulässt aber auch die ausgehende Verbindung kontrolliert, schützen gegen und behindern interne Angriffe.

Weitere Links

- NTFS mit Windows 2000

unbedingt lesen, wenn Sie genauer verstehen wollten, wie die Vererbung funktioniert. - Vererbung

Alles zum Thema Berechtigungen und Vererbung - DFS, FRS, DFRS, SYSVOL, NETLOGON

- DFS als Flash Animation

http://www.Microsoft.com/windowsserver2003/docs/dfs.swf - subinacl.exe aus dem Resource Kit

http://www.Microsoft.com/downloads/details.aspx?FamilyID=9d467a69-57ff-4ae7-96ee-b18c4790cffd&DisplayLang=en - XCACLS

http://msgoodies.blogspot.com/2004/10/xcacls-v52-was-released-2004-07-02.html - CDACLS - Kommandozeile mit Windows GuI zur ACL-Bearbeitung auf

Shares, Regkeys, Dateisystem

http://www.nastyboy.ch/cdacls.zip - Verwaiste SIDs mit SuBINACL entfernen

http://www.faq-o-matic.net/content/view/223/44/ - SAT Rechte virtualisieren - Leider nicht über NT4 hinaus gekommen

http://www.fim.uni-linz.ac.at/sat/ - Sperre der Vererbung von Berechtigungen für Objekt Konfiguration

http://technet.microsoft.com/de-de/library/aa998240.aspx - 264733 How to enable the Security tab für the organization object in Exchange 2000 and in Exchange 2003

- migRaven - kommerzielle Software zur Erstellen, Verwalten von

Gruppen und Berechtigungen

www.migraven.com