Auditing mit Windows

Ehe nun gleich der Weg zum nächsten Online Shop führt, stellt sich die Frage, was das Betriebssystem selbst schon kann. Windows unterstützt eine Überwachung von Aktivitäten im System. Die Einrichtung ist allerdinge ein zweistufiger Prozess.

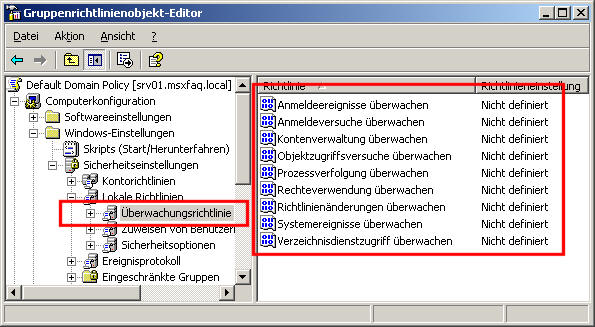

- Aktivierung per Policy

Zuerst muss pro Server (oder per GPO für mehrere Server) konfiguriert werden, welche Aktionen überhaupt überwacht werden sollen. - Aktivierung am Objekt

Nach der generellen Aktivierung muss an jedem Objekt, welches überwacht werden soll, dies auch noch eingestellt wird. Dazu gibt es in den erweiterten Einstellungen des Objekts diese Möglichkeit, gefiltert nach Benutzern, Gruppen und Aktionen die Überwachung einzustellen.

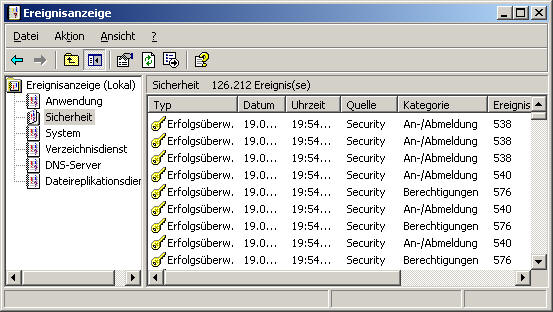

Alle Audit-Vorgänge landen im

Security-Eventlog.

Da verschiedene Vorgänge auch mehrere Events

generieren, wird das Log sehr schnell sehr unübersichtlich. Aktivieren Sie daher nur dort

Auditing, wo es auch wichtig ist und planen Sie

den Einsatz einer Auswertesoftware, die solche

Events aus dem Eventlog schnell ausliest.

Dies ist auch gegen Angreifer ein wichtiger

Aspekt, da das Security-Eventlog gelöscht werden

kann. Spezielle Produkte leiten solche Events

direkt an ein abgeschottetes Auswertesystem

weiter.

Schauen wir uns die verschiedenen Stellen in Windows an.

Auditing auf dem Server aktivieren

Neben den weichen Änderungen wie An/Abmeldungen sind natürlich Änderungen an Objekten sehr interessant. Leider werden die Zugriffe auf das Dateisystem, die Registrierung und anderen „Objekte“ unter dem Sammelbegriff „Audio Object Access“ zusammengefasst. Änderungen an Objekten im Active Directory sind ein eigener Punkt. Bestimmte Vorgänge wie das Anmelden und Abmelden selbst beziehen sich nicht direkt auf Dateien, Ordner oder Objektzugriffe im Active Directory. Aber auch diese Zugriffe können über die lokale Sicherheitsrichtlinie bzw. Gruppenrichtlinien aktiviert werden.

Hier sind nicht nur die Überwachungen für das Dateisystem (Objektzugriffsversuche) und die Kontenverwaltung (Verzeichnisdienstzugriff) ) zu aktivieren, sondern es ist durchaus ratsam, z.B. fehlerhafte Anmeldungen zu überwachen.

Diese Einträge können auch per

Gruppenrichtlinien gesetzt werden:

921469, How to use Group Policy to configure detailed security auditing

settings für Windows Vista-based and Windows Server 2008-based computers

in a Windows Server 2008 domain, in a Windows Server 2003 domain, or in

a Windows 2000 domain.

Wenn Sie auf dem Server oder den Servern das Auditing aktiviert haben, dann werden Sie nach kurzer Zeit schon entsprechende Einträge im Security Eventlog wiederfinden, denn per Default hat Windows schon einige Überwachungen konfiguriert, die nun auch aktiv sind. Schauen wir uns die verschiedenen Stellen einfach mal an.

Um darauf aussagekräftige Ergebnisse und Reports zu erstellen und eine gewisse Revisionssicherheit zu erhalten, sollten Sie dafür sorgen, dass die Einträge in diesem Eventlog z.B. in einer Datenbank konsolidiert werden. (z.B.: mit Syslog Überwachung, MOM2005 oder Eventlog auf Fehler 8528 überwachen.

Nur zur Sicherheit: Die nun folgenden Einstellungen werden nur aktiv, wenn Sie auf dem Server auch Auditing aktiviert haben.

NTFS Dateisystem

Über die Eigenschaften einer Datei oder eines Verzeichnisses können unter Security die erweiterten Einstellungen genutzt werden. Dort gibt es auch die oft übersehene Karteikarte „Auditing“. Sie können je Datei und je Ordner eine Überwachung der Zugriffe aktivieren.

Normalerweise ist diese Feld leer und hier sind die entsprechenden Einträge erforderlich, wenn die Datei oder Änderungen in einem Verzeichnis protokolliert werden sollen. Wenn sie "Jeder" addieren, dann wird jeder Zugriff überwacht. Sie können die Überwachung auch auf Mitglieder von Gruppen oder sogar einzelnen Personen herunter brechen.

Damit eignet sich diese Einstellung auch für die Überwachung von Prozessen und zur Fehlersuche, z.B. ob eine Datei wirklich angesprochen wird.

Änderungen an den Audit-Einstellungen an einer Datei oder einen Verzeichnis sind natürlich selbst überwachungsrelevant. Das Eventlog könnte folgendes zeigen:

Log Name: Security

Source: Microsoft-Windows-Security-Auditing

Event ID: 4907

Task Category: Audit Policy Change

Level: Information

Keywords: Audit Success User: N/A

Computer: Srv01.msxfaq.de

Description:

Auditing settings on object were changed.

Subject:

Security ID: MSXFAQ\User2

Account Name: User2

Account Domain: MSXFAQ

Logon ID: 0x3a7a7678

Object:

Object Server: Security

Object Type: File

Object Name: C:\test\test.txt

Handle ID: 0xe74

Process Information:

Process ID: 0x1070

Process Name: C:\Windows\explorer.exe

Auditing Settings:

Original Security Descriptor:

New Security Descriptor: S:ARAI(AU;IDSAFA;DCLCDT;;;WD)

Erfolgen dann Zugriffe auf die Verzeichnisse, kann dies im Eventlog nachvollzogen werden. Allerdings ist die Auswertung nicht immer einfach. Hier am Beispiel eines Schreibzugriffs.

Log Name: Security

Source: Microsoft-Windows-Security-Auditing

Event ID: 4663

Task Category: File System

Level: Information

Keywords: Audit Success User: N/A

Computer: Srv01.msxfaq.de

Description:

An attempt was made to access an object.

Subject:

Security ID: MSXFAQ\User2

Account Name: User2

Account Domain: MSXFAQ

Logon ID: 0x3a7a7678

Object:

Object Server: Security

Object Type: File

Object Name: C:\test\test.txt

Handle ID: 0x1054

Process Information:

Process ID: 0x1070

Process Name: C:\Windows\explorer.exe

Access Request Information:

Accesses: WriteData (or AddFile)

Access Mask: 0x2

Nicht immer sind Zugriffe eindeutig zu erkennen. Wenn Sie z.B: eine Datei löschen, dann sind dies drei Einträge im Eventlog, von denen aber keiner genau sagt, dass dies ein Löschvorgang war

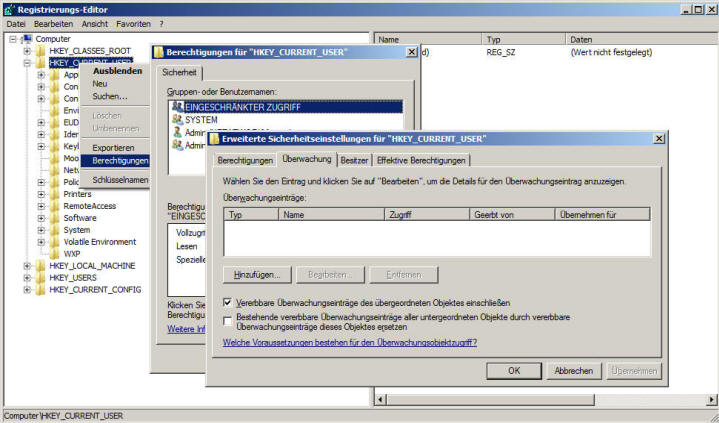

Windows Registry

Oft nicht bekannt ist, dass auch auf Schlüssel der Registrierung Rechte und Überwachungen eingerichtet werden können. Bis Windows 2003 mussten Sie dazu statt REGEDIT den REGEDT32.EXE starten. Seit Vista/Windows 2008 gibt es nur noch REGEDIT.

Über die "Berechtigungen" und dann wieder über "Erweitert" können Sie die Karteikarte "Überwachung" erreichen:

Damit werden dann auch Änderungen und Zugriffe auf die ausgewählten Schlüssel und Werte im Security-Eventlog überwacht.

Weitere Links

-

AD DS Auditing Step-by-Step Guide

http://technet.microsoft.com/en-us/library/cc731607(WS.10).aspx - 814595 HOW TO: Audit Active Directory Objects in Windows Server 2003

- 867640 How to monitor mailbox access by auditing or by viewing Mailbox Resources in Exchange Server

-

Use Auditing Reports in Exchange Online

http://technet.microsoft.com/en-us/exchangelabshelp/ff628722