Privatcomputer und Entra ID Join

Auf dieser Seite möchte ich auf ein Risiko aufmerksam machen, welches in Firmen aber auch insbesondere in "Academic"-Organisationen zu echten Problemen führen kann. Es passiert besonders gerne bei Studierenden, die über einen Hochschul-Tenant z.B. Microsoft 365 Apps (Word, Excel, PowerPoint etc.) lizenzieren und OneDrive und andere Dienste nutzen. Hier passiert es leider zu leicht, dass private Computer irrtümlich Entra ID Joined sind. Das ist sowohl für den Besitzer des privaten Computers als auch den Tenant-Inhaber kritisch. Als Firma oder Hochschule sollten Sie auch nicht aus Versehen z.B. lokale Admin-Rechte auf private Computer haben und als Studierender möchten Sie vermutlich auch nicht, dass die Hochschule z.B. ihr Gerät auch noch unabsichtlich mit Intune verwaltet und Richtlinien anwendet. Spätestens wenn sie am Ende die Hochschule oder die Firma verlassen, möchten Sie auch weiter mit ihren privaten Daten arbeiten, was aber nicht mehr möglich ist, wenn ihr Anmeldekonto nicht mehr funktioniert.

Voraussetzungen für das Problem

Damit so ein Fehler passieren kann, sind einige Voraussetzungen erforderlich:

- Entra ID ist nicht gehärtet worden

In der Standardkonfiguration erlaubt ein Microsoft 365 Tenant, dass normale Anwender bis zu 50 Computer in EntraID aufnehmen (Workplace Join). Das sollten sie abschalten aber es gibt sicher noch ganz viele Tenants, in denen diese Möglichkeit nicht unterbunden wurde. Es gibt noch einige weitere Einstellungen in einem Tenant, die sie zumindest überdenken sollten, z.B. Checkliste Tenant Einrichtung.

Quelle: https://entra.microsoft.com/#view/Microsoft_AAD_Devices/DevicesMenuBlade/~/DeviceSettings/menuId/Overview - Windows Professional

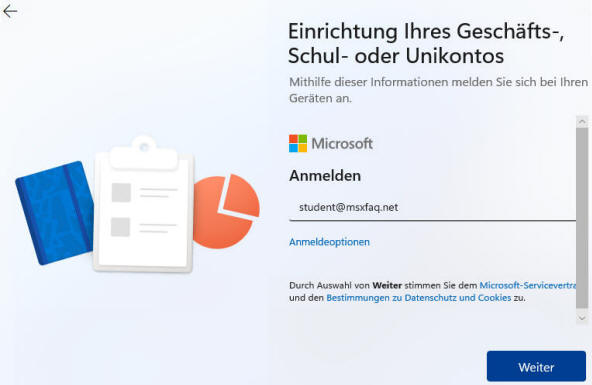

An einem "Windows Home" können Sie sich nicht mit einem Entra ID-Konto anmelden, sondern nur mit einem Microsoft Konto. Wenn Sie aber z.B. Windows Professional auf ihrem privaten Computer haben, dann werden Sie bei der Ersteinrichtung gefragt, wie sie das Konto einrichten wollen.

Nicht alle Studenten sind "IT-Studenten und was sollte jemand auf seinem privaten PC an der Stelle davon abhalten, dass er "Für Schule/Uni einrichten" anklickt? Er meldet sich dann einfach mit seinem Uni-Konto an und schließt die Ersteinrichtung ab. Es kommt kein Fehler und keine Warnung. Der Benutzer ist sogar lokaler Administrator und merkt gar nicht, dass er vielleicht etwas falsche gemacht hat. - Neuinstallation / Neueinrichtung

Das Problem tritt auch nur auf, wenn Sie den Client neu installieren oder auf Werkseinstellungen zurückgesetzt haben. Wenn Sie schon einen lokalen Benutzer haben und dann erst nachträglich dieses Konto mit einem Entra ID-Konto verknüpfen, dann bleibt das lokale Kennwort dennoch weiter das eigentliche Anmeldekonto.

Der sichere Weg, die Fehlersituation zu verhindern, ist die Beschränkung des Personenkreises, welcher Geräte in Entra ID per JOIN aufnehmen darf.

Wer die aber noch nicht gemacht hat oder private Geräte in seinem Entra ID findet, liest besser die Seite bis zum Ende, eher er vorschnell Geräte oder Benutzer löscht.

Zusammenhänge

Der Computer ist nun nicht "Entra ID Registered" sondern "Entra ID Joined" mit allen Folgen, die damit zusammen hängen.

Wie ein Blick in das Entra ID Admincenter verrät, ist der Computer oder ausgeführt:

Wenn der "Owner" hier nicht ihr Dienstkonto oder ein Administator o.ä. sondern ein Student oder Mitarbeiter ist, dann ist vermutlich etwas schief gelaufen. Unter den "Rollen und Administratoren" ist die Gruppe der "Cloud Administratoren" enthalten.

Ich bin ziemlich sicher, dass weder der Besitzer noch die Firmen-IT/Uni-IT dies möchte.

Wenn Sie die Mitglieder der Gruppe "Administratoren" anschauen, dann erscheinen hier die entsprechenden SIDs

Auf der Seite Windows Benutzerprofile habe ich die SIDs weiter aufgeschlüsselt. Wenn wir die Liste der Benutzer anschauen, dann fällt noch etwas auf: Der gerade angemeldete Entra ID Benutzer erscheint nicht in der lokalen Userdatenbank:

Der Entra ID-Benutzer ist vergleichbar zur einem Active Directory Benutzer nicht lokal vorhanden und kann sich nur anmelden, solange es eine Verbindung zu Entra ID gibt oder es noch ein "Cached Profil" ist. In den Windows Profilen wird das Konto als "Lokal" angezeigt:

Es kann nicht geändert werden. Solange der Nutzer seine Computers auch weiterhin Zugriff auf Entra ID hat, kann er problemlos weiterarbeiten. Durch die "Anmeldung an Entra ID" kann er sogar viel einfacher auch alle die anderen Dienste des Microsoft 365 Tenants der Hochschule/Universität nutzen. OneDrive verbindet sich quasi automatisch und auch die Office Produkte aktualisieren ihre Lizenz, wenn der Academic-Tenant die entsprechenden Lizenzen für seine Anwender bereitstellt. Interessant wird es aber nun, wenn der EXIT vollzogen wird.

Entra ID Computerkonto gelöscht

Der Tenant-Administrator wird irgendwann merken, dass er sehr viel mehr Computer in seinem Entra ID hat, als er für seine Bedienstete bereitstellt. Zudem sind sie nicht "Hybrid Joined", was der Regelfall für Computer ist, die auch im lokalen AD noch Mitglied sind. Auf jeden Fall kann er den Computer in Entra ID im Rahmen einer Bereinigung einfach löschen. Er wurde ja nicht durch ADSync repliziert. Dann hat der Client bei der nächsten Anmeldung aber vielleicht ein Problem.

Ich habe das Computerkonto in Entra ID gelöscht aber zuerst passiert einmal nichts. Ich kann den Client-Computer auch komplett durchstarten und mich trotzdem danach wieder mit dem Entra ID-Konto anmelden, obwohl es keine Vertrauensstellung mehr zum Entra ID Tenant gibt. Das ist aber auch noch erwartet, weil ich auf dem Gerät noch ein PRT (Primary Refresh Token´) habe, welches ca. 14 Tage (Default, durch Richtlinie änderbar) gültig ist. Zudem wird natürlich keine weitere Anmeldung möglich sein, wenn ein Prozess ein neues Token erzwingt.

Die Vorgänge sind in einem Diskussionsthread bei Microsoft gut beschrieben und ich habe sie hier einmal gesichert:

Hinweis:

Ein in Entra ID gelöschtes Computerkonto können Sie, anders

als Entra-ID Benutzer nicht mehr zurückholen. Sie müssen den

Computer dann neu Joinen.

Einm rejoin aber aber nur möglich, wenn Sie noch ein gültiges Admin-Konto haben. Sobald das PRT abläuft und auch der Benutzer sich nicht mehr anmelden kann, haben sie ein nicht weiter managebares System. Wenn dann auch noch Bitlocker aktiv ist, sind die Daten hoffentlich noch in einem Backup.

- Primary Refresh Token (PRT)

- Understanding Primary Refresh Token

(PRT)

https://learn.microsoft.com/en-us/entra/identity/devices/concept-primary-refresh-token - Azure AD Joined device requires an

internet connection to sign-in user

https://learn.microsoft.com/en-us/answers/questions/747817/azure-ad-joined-device-requires-an-internet-connec - Azure AD-Joined Machine Logging In with

Cached Credentials

https://support.okta.com/help/s/article/Azure-ADjoined-machine-logging-in-with-cached-credentials

Besitzer entfernt Entra ID-Mitgliedschaft

Als Besitzer des Computers bin ich auch lokaler Administrator. Als ehemaliger Student einer Hochschule oder als früherer Mitarbeiter einer Firma finde ich vielleicht irgendwann heraus, dass mein privates Gerät irgendwie mit einem Tenant verbunden ist. Natürlich kann ich diese Verbindung dann auch selbst lösen, z.B. über die Systemsteuerung:

Alternativ geht dies natürlich auch per Shell:

DSREGCMD /leave

Achtung:

Die Folge ist, dass der Windows Client dem Entra ID nicht

mehr vertraut und sich damit niemand aus dem Entra ID an dem

Client anmelden kann. Damit kann sich auch ihre eigenes

Entra ID-Konto nicht mehr anmelden. Sie haben nun einen

Computer ohne Zugangsdaten, welcher vermutlich noch per

Bitlocker verschlüsselt ist. Ohne Backup des Recoverykey

können Sie nur noch neu installieren und hoffen, dass es ein

Backup ihrer Dateien und Einstellungen irgendwo gibt. Schade

nur, wenn sie ihre privaten Daten nicht in einem eigenen

Speicher sondern ebenfalls auf dem OneDrive der Hochschule

oder ihres ehemaligen Arbeitsgebers hinterlegt haben.

Entra ID User gelöscht

Vielleicht hat der Tenant-Admin vielleicht mitbekommen, dass ihre privater Computer nicht mehr für die Institution genutzt werden soll aber das Benutzerkonto wird in der Regel sehr schnell deaktiviert oder gelöscht. Irgendwann ist auch das längste Studium beendet. Wenn die IT das Provisioning im Griff hat, dann wird auch das Benutzerkonto zuerst deaktiviert und später gelöscht. Auch dann stellt sich die Frage, was auf dem Client passiert.

Zuerst habe ich den Benutzer nur "deaktiviert" und schon die nächste Anmelden wurde mit einem "Das Kennwort ist falsch" quittiert und ich konnte mich nicht mehr anmelden.

Ich habe das mehrfach gemacht. Nicht immer war das Konto sofort unbrauchbar. Manchmal dauerte es einige Zeit.

Ich habe dann den Benutzer wieder reaktiviert. Hier scheint der Client jedes Mal aktiv bei Entra ID dann die Anmeldung eines vorher deaktivierten Kontos zu prüfen. Nach einer Reaktivierung war ein Anmelden immer sofort möglich.

im zweiten Schritt habe ich den Benutzer in EntraID gelöscht. Auch hier konnte sich der Benutzer noch einige Zeit am PC anmelden, obwohl "DSREGCMD /Status" einen Fehler geliefert hat.

Auch nach mehrere Stunden konnte sich der Anwender immer noch weiter anmelden, ob wohl das Konto in Entra ID nicht mehr vorhanden war.

Ich gehe davon aus, dass wie weiter oben schon beschrieben, hier der Windows 11 Client mit Cached Credentials arbeitet und der Client den Fehler von Entra ID anders bewertet, als ich mir das gedacht habe. Ich bin aber sicher, dass die Anmeldung nicht immer.

Als Firmenadministrator sollte man überlegen, ob man die Gültigkeit des PRT reduzieren möchte oder mit InTune o.ä. aus der Ferne bei Bedarf weitere Aktionen zur Absicherung durchführen sollte.

Im "Windows Tresor" war auch nichts hinterlegt.

Heilung

Gehen wir davon aus, dass sie so ein Endgerät gefunden haben und der Benutzer bald nicht mehr in ihrem Netzwerk mitarbeiten soll. Dann wäre es sinnvoll, den Anwender über seinen damaligen Fehler bei der Erstinstallation des Clients zu informieren. Sie müssen ihm ja nicht sagen, dass es eigentlich ihr Fehler war, den "Entra ID Join" nicht rechtzeitig unterbunden zu haben. Irgendwie haben beide etwas falsch gemacht. Dennoch sollten Sie nicht einfach den Computer in Entra ID löschen und/oder das Benutzerkonto deaktivieren/löschen. Sie verhindern damit mit etwas Verzögerung die weitere Nutzung eines Computers, der einer Privatperson gehört und mit Bitlocker kommt dies auch einer Löschung aller Daten gleich.

Ich weiß nicht, wie Gerichte so etwas dann

bewerten aber schlechte Stimmung und lange Streitigkeiten

können sie besser vermeiden.

Da der Computer samt Windows dem Privatanwender gehört,

liegt die Verantwortung natürlich beim Benutzer

Leider ist das aber gar nicht so einfach, denn das Benutzerprofil auf dem Client ist mit der SID des Entra ID Kontos geschützt und die ACLs sind nicht nur im Dateisystem sondern auch in der Registrierung (NTUSER.DAT) und Pfade und Einstellungen können auch noch in Konfigurationsdateien hinterlegt sein. Es wird also immer zu Verlusten kommen. Früher (Bis Windows 10) war es in einer AD-Domain noch relativ einfach, da Programme wie ADMT z.B. die SID eines Quell-Kontos auf ein Zielkonto ím Active Directory übertragen konnten (SIDHistory). Das funktioniert aber nicht auf lokalen Computern. Eine Vorgehensweise könnte sein:

- Admin-Konto anlegen

Zuallererst würde ich als Benutzer einmal "COMPMGMT.MSC" starten und mir ein rein lokales Konto anlegen, welches auch Administrator ist. Nenne Sie es wegen mit ADMIN oder ADMIN2 und melden sie sich einmal damit an. So haben sie schon mal einen zweiten Zugang, wenn während der nächsten Schritte etwas kaputtgehen sollte. - Sichern Sie ihre Bitlocker-Key

Bei einem "privaten Microsoft-Konto" sichert Windows den Recovery-Schlüssel im Microsoft Profil in der Cloud, z.B. mit "manage-bde -protectors -get C:".

Auch diese Information kann man gerne ausdrucken oder per Mail an sich selbst senden, um Sie auch auf dem Smartphone lesen zu können. Ideal wäre natürlich ein Kennwort-Safe, der aber bitte auch wieder unabhängig von Entra ID ist. (Vorherige Versionen) um alle Dokumente meines Profils versioniert zu sichern. Die Anwender können natürlich auch gerne ein privates OneDrive, GoogleDrive, ICloud, Dropbox o.ä. nutzen. Das ist auch eine gute Gelegenheit noch alle private Dateien mitzunehmen, die irrtümlich auf dem OneDrive der Firma oder Hochschule gelandet sind.

Hier können sie als Administrator die Anwender schon in die Pflicht nehmen. - Neuen "Lokalen User" anlegen

Nun legen Sie noch einen Benutzer an, mit dem Sie sich später produktiv anmelden. Das kann ein rein lokaler Benutzer mit ihrem Namen sein. Wer mag, kann auch ein Microsoft Konto (Früher LiveID/Passpord) nutzen, womit man sich aber wieder in eine Abhängigkeit begibt. mit dem Konto meldet man sich einmal an, damit Windows auch das Profilverzeichnis unter C:\Users\<username> anlegt. Dann melden Sie sie sich wieder ab.

Damit haben wir die wichtigsten Dinge schon einmal gesichert. Bei der Übernahme der Profile selbst sieht es mit Bordmitteln bei Windows 11 und neuer allerdings schlecht aus. Neben den ACLs auf dem Dateisystem und der Registrierung sind noch Appstore-Registrierungen dazugekommen. mehrere Varianten sind denkbar und sollten mit dem lokalen Administrator-Konto ausgeführt werden, so dass weder das Quell-Profil noch das Zielprofil blockiert sind.

Leider gab es das Programm "Windows Easy Transfer" nur bis Windows 7 und der Weg über OneDrive finde ich nicht gelungen. Es soll mit Windows 11 sogar ein neues Tool geben

- Verschieben Ihrer Dateien auf einen neuen Windows-PC

https://support.microsoft.com/de-de/windows/verschieben-ihrer-dateien-auf-einen-neuen-windows-pc-c7bb3950-cdf6-40d4-8db3-a2d4f687fa4b - Transfer your files and settings to a new Windows PC

https://support.microsoft.com/en-au/windows/transfer-your-files-and-settings-to-a-new-windows-pc-57b8d163-d80e-44fe-8247-62f7cf84a8ed - Back up and restore with Windows Backup

https://support.microsoft.com/en-au/windows/back-up-and-restore-with-windows-backup-87a81f8a-78fa-456e-b521-ac0560e32338 - Neues Microsoft-Tool macht Ihnen den Umzug auf einen Windows 11 PC leichter

https://www.pcwelt.de/article/2855112/neues-microsoft-tool-macht-ihnen-den-umzug-auf-einen-windows-11-pc-leichter.html

Das Programm ist wohl Bestandteil eines neuen "Windows Backup" aber gibt es nicht auf Windows Professional. Ich habe es nur auf "Windows Home" gefunden und auch da dient es nur zum Sichern meiner Daten in die Cloud oder direkt auf einen neuen PC, quasi wie Apple und Android Daten von einem alten Smartphone auf ein neues Smartphone übertragen.

| Was | Wie | Ergebnis |

|---|---|---|

|

Kopieren des Profils mit Explorer |

Sie können einfach alle Dateien aus C:\Users\<bisheriger User> nach C:\Users\<neueruser> kopieren. Bitte lassen Sie dabei alle Dateien weg, die mit "NTUSER*.* beginnen. Zudem sollten Sie "kopieren", damit die Rechte des Zielordners des neuen Benutzers übernommen werden. Ein Verschieben der Dateien geht zwar schneller aber belässt die ACLs unverändert und verhindert ein Rollback. |

Der neue lokale Benutzer kann sich anmelden und sieht alle Dateien wie bisher. Allerdings liegen sie in einem anderen Pfad und Verknüpfungen in Dokumenten und Vorlagen können falsch sein. Schlimmer ist aber, dass die Registrierung (HKCU) mit allen Einstellungen fehlt. Viele Programme nutzen heute schon AppData oder OneDrive aber das ist keine Garantie für ein Gelingen. |

|

3rd Party Tools |

Es gibt eine ganze Menge 3rd Party Tools, die das Übertragung eines Profils an einen anderen Benutzer oder auf einen anderen Computer versprechen. Die LInks sind keine Empfehlung und sicher nicht vollständig:

Es gibt sicher noch andere Tools. |

Meine eigenen Erfahrungen waren etwas durchwachsen, so dass Sie vorher selbst testen sollten, ob ein "Export" des alten Profils und der Import in das neue lokale Computerkonto sauber funktioniert. Im Idealfall können Sie sich mit dem neuen Benutzer anmelden und haben alle ihre Daten und Einstellungen wieder. |

Leider habe ich keine besseren Informationen, wie man ein Profil übernehmen kann. Von früher kenne ich noch Skripte und Tipps, die die ACLs auf Dateisystemen geändert haben oder mit REGEDIT einen Großteil der Einstellungen aus HKCU exportiert und später wieder importiert haben. Aber mittlerweile speichern Programme ihre Einstellungen in %AppData%, %LocalAppData%, %ProgramData%, Registrierung oder sogar in der Cloud. Die Übernahme eines partiellen Profils kann sogar Programme stören. Man könnte sich fast auf die Minimallösung einlassen, dass man ein neues Profil startet, seine Programme wieder einrichtet und die Dateien übernimmt.

Wenn Sie andere Lösungen oder Wege kennen, die ich nicht beschrieben habe, dann freue ich mich über eine kurze Mail an die bekannte Adresse (Kontakt)

Zusammenfassung

Reden wir nicht lange drum herum: Die Standardeinstellung eines Entra ID-Tenants, dass jeder Benutzer Geräte "joinen" darf ist keine gute Voreinstellung und sollte umgehend geändert werden. Auch das Verhalten von Windows 11 Professional mit dem "Anmeldezwang" wird mit dafür gesorgt haben, dass es auch viele private Geräte in einem Tenant heut Entra ID-Joined sind. Sobald z.B. der Mitarbeiter oder Studierende beim Verlassen den Zugriff auf den Tenant verliert, wird er in kurzer Zeit sein eigenes Gerät nicht mehr nutzen können. Der Tenant-Admin kann solche Geräte mit etwas Mühe identifizieren aber einen einfachen Weg zur Lösung gibt es nicht. Alle Tenant-Administratoren sollten aber möglich schnell folgende Schritte durchgehen.

- Überarbeiten Sie den "Join"-Prozess

Sie sollten unterbinden, dass Anwender ihre privaten Gerät irrtümlich in ihr Entra ID aufnehmen. Nur so wird das Problem erst einmal nicht schlimmer. - Informieren Sie die Anwender

Sie müssen aktiv werden, damit Sie auch nach einer Trennung weiter ihr privates Gerät nutzen können und keine Daten verlieren. Der Besitzer eines Entra ID-Joined kann ein erster Anhaltspunkt sein, wenn ihr Inventory keine eindeutige Zuordnung erlaubt. Leider können Sie als Admin nicht ohne weiteres erkennen, ob der Anwender ein lokales Konto nutzt, und sein Tenant-Konto zur zusätzlich verbunden hat oder tatsächlich sich mit dem Entra ID Benutzer am privaten Windows-Computer anmeldet. Per Intune könnten Sie mehr Details ermitteln aber wollen Sie auf so ein Gerät auch noch ein Computer-Management ausrollen, wo sie den Computer eigentlich loswerten sollten? - Deaktiviere statt Löschen

Vermeiden Sie bis zur Lösung das Löschen von Computern oder Benutzern, denn ein "Undo" ist bei Computern gar nicht möglich und gelöschte Benutzer sind auch nach 30 Tagen nicht mehr wiederherstellbar. Deaktivieren Sie zuerst das Computerkonto und Anmeldekonto und warten Sie mindestens 14 Tage, bei Ferien und Urlaub eher länger, ob der Anwender sich noch meldet.

Ich lasse mich überraschen, wie vielen Tenants ich zukünftig noch mit diesem "Problem" begegne.

Weitere Links

- Device Registration

- Workplace Join

- Device Join Diagnose

- Desktop Anmeldung

- Windows Benutzerprofile

- EPM - Lokaler Admin auf Entra ID Device

- Primary Refresh Token (PRT)

- Checkliste Tenant Einrichtung

- Understanding Primary Refresh Token

(PRT)

https://learn.microsoft.com/en-us/entra/identity/devices/concept-primary-refresh-token - Azure AD Joined device requires an

internet connection to sign-in user

https://learn.microsoft.com/en-us/answers/questions/747817/azure-ad-joined-device-requires-an-internet-connec - Verwalten von Geräteidentitäten über das

Microsoft Entra Admin Center

https://learn.microsoft.com/de-de/entra/identity/devices/manage-device-identities#configure-device-settings - Azure AD-Joined Machine Logging In with

Cached Credentials

https://support.okta.com/help/s/article/Azure-ADjoined-machine-logging-in-with-cached-credentials