NetMon 3.4

Die Beschreibung für Netmon 2 aus dem Lieferumfang von Windows 2000/2003 finden Sie im Archiv auf NetMon 2

NetMon wird nicht mehr weiter entwickelt aber ist als Download noch verfügbar. Microsoft empfiehlt auf Windows stattdessen den Microsoft Message Analyzer, welcher noch zusätzliche Trace-Funktionen des Betriebssystems nutzen kann und daher weit mehr als nur ein Netzwerk-Tool ist. Wenn sie aber nur Netzwerk-Daten erfassen wollen, dann würde ich Wireshark einsetzen.

Das Mitschneiden von Paketen auf dem Ethernet ist für erfahrene Administratoren und Consultants ein wichtiges Hilfsmittel bei der Suche nach Problemen. Viele wusste gar nicht, dass Microsoft schon sehr früh entsprechende Werkzeuge als Bestandteil des Betriebssystems mit ausgeliefert hat. (Siehe NetMon). Aber Netmon 2 war schon etwas in die Jahre gekommen, so dass immer häufiger kostenfreie Alternativen wie Wireshark und Packetyzer zum Einsatz kamen. Anfang 2007 hat Microsoft die Version 3.0 von NetMon zum allgemeinen Download bereit gestellt.

Oops. Am 5. Dez 2018 hat ein Windows Update eine Warnung zu NetMon addiert:

Dann werde ich also wohl nur noch Wireshark (vormals Ethereal) nutzen und eventuell NETSH, um Mitschnitte zu erzeugen.

Netmon 3.4

Download

http://www.microsoft.com/downloads/details.aspx?displaylang=en&FamilyID=983b941d-06cb-4658-b7f6-3088333d062f

5-6 MB

Netmon

Experts

http://go.microsoft.com/fwlink/?LinkID=133950

Zusätzliche bzw. aktualisierte Parser

http://www.codeplex.com/NMParsers

Network Monitor Parsers für Lync

http://www.microsoft.com/downloads/en/details.aspx?FamilyID=8a1847fe-c1ad-41e4-98ab-e25e6f62542c

NM3 TV – Video Help für using NM3

http://blogs.technet.com/netmon/archive/2008/07/11/nm3-tv-video-help-for-using-nm3.aspx

Der Download besteht aus einem MSI-Paket, welches für 32bit und 64bit verfügbar ist. Entsprechend gestaltet sich die Installation einfach. Im Startmenü findet sich dann ein Eintrag für den NetMon.

Hinweis:

Wenn Sie das Betriebssystem "Inplace" z.B. von

Windows 2012 auf Windows 2012R2 aufrüsten, müssen Sie Netmon ggfls. noch einmal

installieren. Sie erkennen den Fall daran, dass

keine Netzwerkkarten angezeigt werden und im

Eventlog wird dies gemeldet.

Grenzen von Netmon

Ehe Sie nun aber zur Tat schreiten, sollten sie wissen, dass NetMon wie alle anderen Paketschnüffler seine Grenzen hat.:

- NetMon sieht nicht alles

NetMon protokolliert nur Pakete, die direkt an die Station selbst gerichtet sind, die Station sendet oder die als Broadcast oder Multicast empfangen werden. Sie können NetMon nur dann dazu nutzen, die Kommunikation zwischen zwei anderen Stationen abzuhören, wenn Sie einen Hub einsetzen oder an einem Monitorport ihres Switches abreiten. Ansonsten leitet ihnen ihr Switch die Pakete gar nicht zu. für die Analyse auf dem Problemsystem ist dies aber ausreichend - Richtige Karte auswählen

NetMon kann immer nur auf genau einer Netzwerkkarte mitschneiden. Die meisten PCs haben aber neben der echten Netzwerkkarte auch immer noch einen DFÜ-Adapter oder einige mehr. - Netmon Default Buffer = Festplattenplatz - 2% !

NetMon protokolliert alle Pakete in CAP-Dateien mit, die per Default 20 Megabyte groß sind. Ist eine Datei voll, wird eine weitere Datei angefangen, bis die Festplattenkapazität bis zu 2 % aufgebraucht ist. Dies ist eine wichtige Änderung zur Version 2.0 - Capture Filter

Es macht keinen Sinn, alle Pakete des PCs mitzuschneiden, wenn Sie nur eine bestimmte Kommunikationsbeziehung interessiert. Wählen Sie daher einen Filter beim Capture passend aus. Neu ist bei NetMon 3, dass die Capture Filter sehr "hoch" sein können. Ich kann z.B. gezielt SMB-Pakete mitschneiden, die einen bestimmten Dateinamen anfordern. - Testen sie ihren Filter

Wenn Sie z.B.: auf IP-Adressen oder bestimmte Protokolle filtern, dann sollten Sie Testweise ein solches Paket

NetMon für Einsteiger

So eine Aufzählung ist zwar alles ganz nett, aber wenn Sie bislang noch nie mit NetMon gearbeitet haben, dann sollten ihnen diese ersten Schritt weiter helfen.

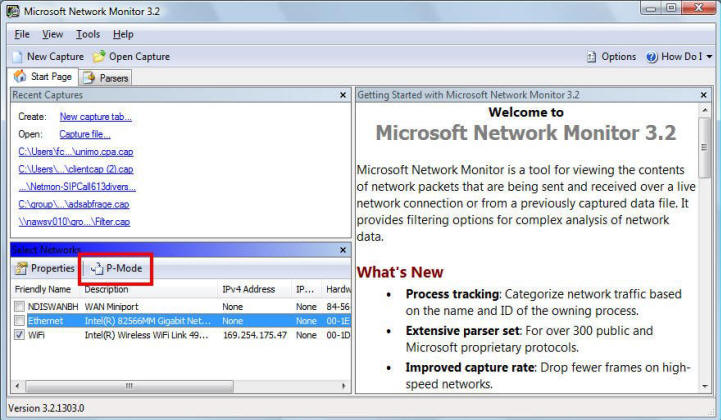

Sie können in diesem Fenster entweder einen der früheren Mitschnitte öffnen, oder einen neuen Mitschnitt starten.

Achtung:

Per Default ist der "Promiscous Mode" nicht aktiv, d.h. Netmon zeichnete

nur Pakete des lokalen Systems und Broadcasts auf. Wenn Sie den im Bild

rot gekennzeichneten Button "P-Mode" aktivieren, dann wird die

Netzwerkkarte auf "offen" gestellt, dass alle Pakete zu NETMON gereicht

werden, die an der Netzwerkkarte ankommen

Wer in einem Netzwerk mit Switches unterwegs ist, wird aber auch in diesem Mode nur einen Teil der Daten sehen. Interessant ist dies, wenn der PC mit NETMON an einem "Monitoring-Port" des Switch angeschlossen ist und so die Pakete der überwachten Station als Kopie erhält.

Globale Optionen

Im Gegensatz zum Netmon2 (Siehe auch NetMon) ist der Puffer von NETMON3 auch nicht mehr per Default auf 1 MB beschränkt, sondern protokolliert die Daten in Dateien von 20 Megabyte und stoppt den Mitschnitt per Default erst kurz bevor die Festplatte voll ist.

Die Einstellungen hier erlaubt nicht die Einrichtung eines Ringbuffers wie beim Netmon 2 !! Die Festplatte wird also immer "endlos" aufgefüllt

Sie können einen Ringbuffer nur über die Kommandozeile starten (Siehe unten)

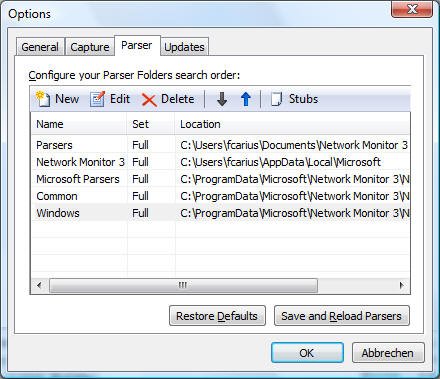

Netmon 3.2 kommt per Default mit "Stub-Parsern", die man bei Bedarf auf "Full" aktivieren kann. Das verlängert dann die Ladezeit von NetMon aber erlaubt auch verschiedene Windows Pakete genauer anzuschauen. Unter "Tools- Options - Parser" kann man dies ändern.

Pakete mitschneiden

Wenn Sie dann ihre ersten Pakete mitschneiden, dann erkennen Sie sofort große unterschiede zur vorherigen Version:

Zum einen zeigt NetMon nun sofort die mitgeschnittenen Pakete an. Man kann also sogar während des Mitschnitts schon schauen und sogar Filter verändern. Auch unterscheidet NetMon gleich zwischen dem eigenen Traffic und fremdem Verkehr (z.B.: ARP-Broadcasts anderer Systeme)

Netmon 3.2

Hier ist eine Funktion wirklich neu: NetMon kann beim Mitschnitt auf dem lokalen System auch die Prozesse zuordnen. Aber auch die ganze Menge neuer Parser und die schnellere Verarbeitung ist ein wichtiger Entwicklungsschritt.

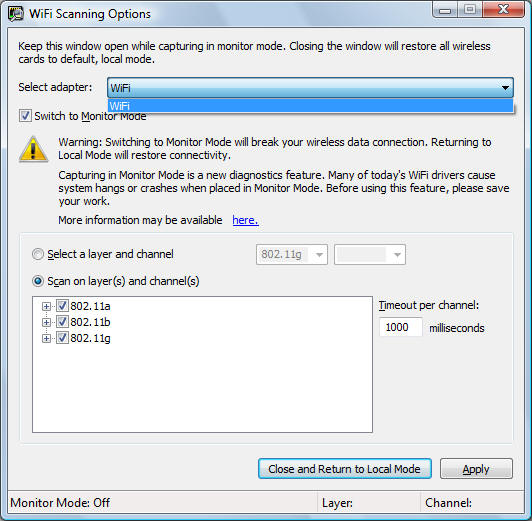

Netmon und Wifi

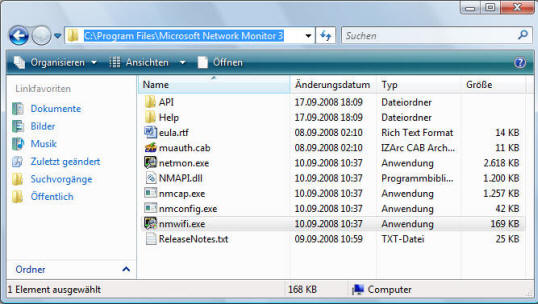

Wer man einen Blick in das Programmverzeichnis von NETMON riskiert, findet das Programm "nmwifi.exe".

Das lässt sich auch einfach starten und schon kann man, die richtige WIFI-Karte vorausgesetzt, mit Netmon sogar drahtlose Verbindungen mitschneiden:

Allerdings weist auch das Programm explizit darauf hin, dass nicht alle Treiber dies "stabil" unterstützen. Besser ist es daher, vorher mal die Daten aller anderen Programme zu speichern.

- Wireless Sniffing in Windows

7 with Netmon 3.4

https://supportforums.cisco.com/docs/DOC-16398

Netmon mit Ringpuffer und Kommandozeile NMCAP.EXE

Der Netmon 3 protokolliert, wie oben schon beschrieben, bis die Festplatte voll ist. Das ist natürlich keine geeignete Funktion für Langzeitprotokolle oder das "Warten" auf einen Fehler. Mit der Installation des Netmon landet aber auch eine Kommandozeilenversion auf dem PC, welche genau dies kann. Sie können damit z.B. einen Netzwerkmitschnitt laufen lassen, der bei einer bestimmten Bedingung beendet wird:

start "%ProgramFiles%\Microsoft Network Monitor 3\nmcap.exe" /network * /capture "ipv4.Address == 10.70.60.102" /file "test.cap" /stopwhen /frame "ipv4.DestinationAddress==111.111.111.111" /DisableConversations

So könnten Sie aus einem Batch z.B. einen NETMON im Hintergrund starten, welcher einfach nur auf ein Paket an die Adresse 111.111.111.111 wartet. Im folgenden könnten Sie also per Skript ihre Aktionen und Prüfungen durchführen (z.B. eine Ende zu Ende Monitoring mit end2endfile) und beim Fehler oder Abbruch einfach einen "Ping 111.111.111.111" absetzen, so dass NETMON auch stoppt.

- http://blogs.technet.com/netmon/archive/2007/02/22/eventmon-stopping-a-capture-based-on-an-eventlog-event.aspx

- http://social.technet.microsoft.com/Forums/en-US/netmon/thread/fe40918b-cbca-4f24-8bcf-c78405096c22

NetMon Experts

Seit Netmon 3.3 gibt es auch eine Schnittstelle, über die weitere "Experten" sich in Netmon einklinken können. Der entsprechende Link im Menü springt direkt auf die passende Seite:

Hier die Links:

- Codeplex NMExperts

http://nmexperts.codeplex.com/ - Microsoft Research TCP Analyzer

http://research.microsoft.com/en-us/projects/tcpanalyzer/

Nach der Installation wird das Menü entsprechend erweitert. Allerdings sind die statistischen Funktionen noch weiter hinter dem, was z.B. Wireshark bereit stellt. Insofern werde ich immer beide Programme mitführen.

Weitere Parser

Parser erweitern das Wissen von Netmon, um bestimmte Pakete detaillierter anzuzeugen.

- Lync Network Monitor Parsers

http://www.microsoft.com/download/en/details.aspx?id=22440 - Office and SharePoint

Products Network Monitor Parsers

http://www.microsoft.com/download/en/details.aspx?displaylang=en&id=22419 - Network Monitor Parsers für SQL Server 3.4.2590

http://nmparsers.codeplex.com/releases/view/64054 - Welcome to the Network

Monitor Parsers Project!

http://nmparsers.codeplex.com/ - Tutorial, Writing a Parser

from Wire to Window

http://nmparsers.codeplex.com/releases/view/21192

Capture ohne NETMON mit NETSH

Kaum bekannt ist die Funktion, dass ein Administrator auch mit Bordmitteln seit Windows 7 schon Pakete mitschneiden kann. Die Auswertung der so gewonnenen Trace-Dateien kann ebenfalls wie gewohnt mit NETMON erfolgen. Einen Trace startet man mit:

netsh trace start persistent=yes capture=yes tracefile=c:\temp\nettrace.etl

Mit dem Parameter "persistent" wird der Mitschnitt auch beim Reboot weiter geführt und eignet sich so sehr gut für Analysen während des Start. Mit dem folgenden Befehl wird der Mitschnitt wieder beendet

netsh trace stop

Weitere Details finden Sie auf folgenden Seiten:

- Netsh Commands für Network

Trace in Windows Server 2008 R2

and Windows 7

http://technet.microsoft.com/de-de/library/dd878517(v=ws.10).aspx - Capture a Network Trace

without installing anything (&

capture a network trace of a

reboot)

http://blogs.msdn.com/b/canberrapfe/archive/2012/03/31/capture-a-network-trace-without-installing-anything-works-for-shutdown-and-restart-too.aspx - Network tracing (packet

sniffing) built-in to Windows

Server 2008 R2 and Windows

Server 2012.

http://blogs.technet.com/b/yongrhee/archive/2012/12/01/network-tracing-packet-sniffing-built-in-to-windows-server-2008-r2-and-windows-server-2012.aspx - Network Tracing in Windows 7

http://technet.microsoft.com/en-us/library/ee918726(v=ws.10).aspx - Network Tracing in Windows 7

(Windows)

http://msdn.microsoft.com/en-us/library/windows/desktop/dd569136(v=vs.85).aspx - Netsh Commands für Trace

http://technet.microsoft.com/en-us/library/dd878498(v=WS.10).aspx - Netsh Commands für Network

Trace in Windows Server 2008 R2

and Windows 7

http://technet.microsoft.com/en-us/library/dd878517(v=WS.10).aspx - Event Tracing für Windows

and Network Monitor

http://blogs.technet.com/b/netmon/archive/2009/05/13/event-tracing-for-windows-and-network-monitor.aspx - Netzwerktrace ohne

Zusatztools erzeugen

https://www.faq-o-matic.net/2018/11/27/netzwerktrace-ohne-zusatztools-erzeugen/

Caputure ohne Netmon mit PowerShell

Auch mit der PowerShell können Sie mal eben schnell einen Mitschnitt auf einem Windows System erzeugen. Die Daten landen dann in einer ETL-Datei.

# Zuerst müssen wir eine Session instanzieren. Ich nutze hier eine etl-Datei als Ziel

New-NetEventSession -Name Session1 -LocalFilePath "c:\tmep\capture.etl"

# Dann addiere das Capturemodul und beschränkte mich auf die ersten 120 Bytes (Platz sparen)

Add-NetEventPacketCaptureProvider -SessionName Session1 -Level 5 -CaptureType Physical -Truncationlength 120

# Die Parameter Add-NetEventPacketCaptureProvider erlauben auch weitere Filter

# Add-NetEventPacketCaptureProvider -SessionName Session1 -Level 5 -CaptureType Physical -EtherType 0x0800 -IPAddresses 192.168.0.1 -IpProtocols 6,17

Zuletzt starte ich den Trace

Start-NetEventSession -Name Session1

# Wenn ich all meine Daten erhalten habe, dann muss ich natürlich wieder alles zurückbauen

Stop-NetEventSession -Name Session1

Remove-NetEventSession -Name Session1

Die Auswertung der ETL-Datei kann ich dann z.B. mit dem Microsoft Message Analyzer durchführen.

- NetEventPacketCapture

https://learn.microsoft.com/en-us/powershell/module/neteventpacketcapture/ - New-NetEventSession

https://learn.microsoft.com/en-us/powershell/module/neteventpacketcapture/new-neteventsession - Add-NetEventPacketCaptureProvider

https://learn.microsoft.com/en-us/powershell/module/neteventpacketcapture/add-neteventpacketcaptureprovider - Packet Sniffing with PowerShell: Getting Started

https://devblogs.microsoft.com/scripting/packet-sniffing-with-powershell-getting-started/ - Use PowerShell to Parse Network Trace Logs

https://devblogs.microsoft.com/scripting/use-powershell-to-parse-network-trace-logs/

Zusammenfassung

Es wurde Zeit, dass Microsoft den in die Jahre gekommenen NetMon 2 durch einen modernen Nachfolger ersetzt, der auch auf Vista funktioniert. Auch die Liste der Parser wurde erweitert und kann sogar selbst angepasst werden. Hier hat NetMon 3 viel dazugelernt auch wenn ich selbst und vermutlich viele andere Administratoren diese Funktionen gar nicht nutzen werden. Auch die farbliche Kennzeichnung nach Regeln hat NetMon 3 nun gelernt.

Insofern sicher ein großer Fortschritt für alle Firmen, die auf ihren Servern keine Fremdprodukte einsetzen wollen oder dürfen. Die leistungsfähigere Filterfunktion beim Mitschneiden reduziert die Größe der CAP-Daten. Mit welchem Programm man letztlich aber die CAP-Dateien dann analysiert, bleibt den persönlichem Vorlieben überlassen. Mit Wireshark und Packetyzer gibt es zwei weitere sehr leistungsfähige Programme für Windows.

Weitere Links

- VRTA

- TLS Handshake

- Wireshark

- Packetyzer

- NTOP

- NetMon 2

-

Announcement Netmon 3.3

http://blogs.technet.com/netmon/archive/2009/04/22/network-monitor-3-3-has-arrived.aspx -

Expert to Decrypt TLS/SSL Traffic

http://blogs.technet.com/b/netmon/archive/2010/03/08/expert-to-decrypt-tls-ssl-traffic.aspx

http://nmdecrypt.codeplex.com/ NMDecryp

http://nmexperts.codeplex.com/ weitere Experten

http://nmparsers.codeplex.com/ NMAPI als erforderliche Grundlage -

Debugging SSL handshake failure using network monitor – a scenario

http://blogs.msdn.com/b/sudeepg/archive/2009/02/16/debugging-ssl-handshake-failure-using-network-monitor-a-scenario.aspx -

How To Automate NetMon Captures

http://blogs.technet.com/b/rmilne/archive/2014/01/27/how-to-automate-netmon-captures.aspx - 172983 Explanation of the Three-Way Handshake via TCP/IP

- 148942 How to Capture Network Traffic with Network Monitor

- 252876 How to View HTTP Data Frames using Network Monitor

- 310875 Description of the Network Monitor Capture utility

- 924037 How to use the Network Monitor Capture utility (Netcap.exe) to capture network traffic information

- Netmon Blog - How to User Netmon

http://blogs.technet.com/netmon

http://blogs.technet.com/netmon - Intro to Filtering with Network Monitor 3.0

http://blogs.technet.com/b/netmon/archive/2006/10/17/into-to-filtering-with-network-monitor-3-0.aspx - Netmon: using Columns and Properties

http://blogs.technet.com/b/netmon/archive/2007/03/01/using-columns-and-properties.aspx - Template: How to take network traces between clients and exchange

servers

http://blogs.technet.com/b/kpapadak/archive/2011/01/31/template-how-to-take-network-traces-between-clients-and-exchange-servers.aspx - Intro to Name Resolution

http://blogs.technet.com/netmon/archive/2007/07/20/intro-to-name-resolution.aspx - MS Tools Promqry und PromqryUI

Erkennen, welche Karten im LAN im promiscuous Mode laufen

892853 Description of Promqry 1.0 and PromqryUI 1.0

Download http://www.Microsoft.com/downloads/details.aspx?FamilyId=1A10D27A-4AA5-4E96-9645-AA121053E083&displaylang=en - Packet Sniffer für PowerShell

http://blog.robbiefoust.com/?p=68 - Was ist ein Sniffer und wie arbeitet er ?

http://xaitax.de/paper/sniffing.html - SnifferFAQ

http://www.robertgraham.com/pubs/sniffing-faq.html

http://www.morehouse.org/secure/sniffaq.htm -

http://www.nwlab.net/guide2na/netzwerkanalyse-sniffern.html

http://www.nwlab.net/guide2na/netzwerkanalyse-tools.html - Grundlagen der Computernetzwerke

http://www.netzmafia.de/skripten/netze/index.html

Hier wird alles zu Netzwerken, Protokollen, Kabeln und vieles mehr erklärt -

http://www.nwlab.net/guide2na/netzwerkanalyse-sniffern.html

So funktioniert "schnüffeln". -

Onipeek Personal Freeware mit eingeschränkter Funktion

www.omnipeek.com -

Capsa 7.1 Network Analyzer

http://www.colasoft.com/capsa/ -

Engage Packet builder

http://www.engagesecurity.com/products/engagepacketbuilder/ -

SoftPerfect Network Protocol Analyzer 99US-$

http://www.softperfect.com/products/networksniffer/ -

http://www.monitortools.com/traffic/

Übersicht vieler kommerzieller Netzwerk Tools