NTOP

Gerade beim Einsatz von Outlook über WAN-Verbindungen kann eine nicht ausreichende Bandbreite für viel Verdruss und ärger sorgen. Bis Outlook 2002 wurde dazu immer RPC genutzt und selbst mit einer Offline Datei wurden lokale Inhalte nicht als Cache genutzt. Erst Outlook 2003 entschärft die Situation, indem im so genannten Cached-Mode zwar weiterhin "online" gearbeitet wird, aber trotzdem die lokale OST-Datei als Cache dient und damit die zu übertragende Datenmenge reduziert und den Exchange Server entlastet.

Die Problemstellung

Aber selbst dann wird immer wieder die Frage aufgeworfen, warum das WAN so langsam ist. Die gleiche Situation lässt sich mit den Fragen "Warum ist das Internet heute so langsam" oder "Wieso braucht es so lange, bis meine Mails auf den anderen Exchange Server übertragen wurden".

Es muss was her, um die Auslastung der WAN-Leitungen zu müssen und zu bewerten. Dazu gibt es jede Menge meist kostenpflichtige Programme seitens der Hersteller selbst und auch mit QoS und anderen Wegen wird gerne versucht, bestimmte Protokolle zu priorisieren und damit ein Management zu betreiben. Aber der Anfang eines jeden Managements ist erst mal zu ermitteln, was auf den Leitungen los ist. Und dazu gibt es mehrere Ansätze, z.B.:

- MRTG Monitoring

Hiermit kann die Auslastung in 5min Intervallen ermittelt werden. So ist schnell erkennbar, wie belastet überhaupt die Leitung war. Allerdings ist das nicht immer ein ausreichender Wert. wenn eine Leitung zu 60% belastet ist, dann kann das auch bedeuten, dass sie 3min zu 100% belastet und dann 2min nichts los ist. MRTG liest den Router per SNMP aus. - SmokePing

Dies versucht SmokePing zu lösen, indem hier häufiger aktiv "PINGs" versendet werden und die Zeit für die Antwort visualisiert wird. Das kostet zwar auch einige Bytes aber Sie erhalten die Laufzeit und das ist ein wichtiger Faktor. Eine nicht belastete Leitung kann trotzdem eine lange Laufzeit haben und umgekehrt. - NETMON/Wireshark

Sicher das schärfste Mittel ist einfach das Mitschneiden der Pakete zur Analyse. Problem hierbei ist, dass der Schnüffler bei einem geswitchten Netzwerk passend angebunden werden muss (Hub zwischen Router und Switch oder Monitor-Port) und die Daten sehr schnell den Puffer vollaufen lassen. Einige Schnüffler (z.B. Sniffer) können auch Grafiken der Verkehrsbeziehungen etc. erstellen

Genau genommen ist eine Verkehrsflussanalyse das gewünschte Ergebnis. Ein Programm welches alle Pakete mitschneidet aber gleich quantitativ auswertet und einen Bericht aufbereitet. Die eigentlichen Nutzdaten interessieren nur noch im Hinblick auf die Paketgröße bzw. Menge.

Was macht NTOP ?

Genau das macht eigentlich NTOP. NTOP läuft auf einem Windows oder Linux System und liest alle Pakete mit, die es über seine Netzwerkschnittstelle erhält. Dazu nutzt NTOP unter Windows den Packet Treiber WINPCAP. Die Pakete werden bezüglich der Absender, Empfänger, TCPIP-Ports, Protokolle und Datenmenge analysiert und in eine Datenbank abgelegt. Der Zugriff auf die Informationen erfolgt einfach über einen Browser auf den integrierten Webserver, der auf Port 3000 (default) auf Verbindungen wartet.

Preise und Lizenz

NTOP ist "Open Source", d.h. sowohl das Programm selbst als auch der Quelltext sind offen und so kann jeder das Programm selbst kompilieren. für diverse Unix-Derivate stehen schon entsprechende Installationspakete (RPM) zur Verfügung. für Windows stellt der Autor selbst eine Testversion bereit, die nur 1000 Pakete mitschneidet und erwartet, dass Windows Administratoren eine Vollversion bei ihm kaufen. Das reicht natürlich für den produktiven Betrieb nicht aus. Er begründet dies damit, dass er auch für die Microsoft Werkzeuge (C-Kompiler etc.) bezahlen müsste und ansonsten ja jeder den Quellcode einfach selbst übersetzen könnte. Da der Quellcode aber "offen" ist, haben mittlerweile andere Personen die Software für Windows übersetzt und bieten diese kostenfrei zum Download an. Suchen Sie einfach etwas im Internet.

Installation und Anschluss

Ich beschreib hier die Anleitung für Windows, da die meisten Administratoren dieser Webseite dieses Betriebssystem vorziehen:

Zuerst müssen Sie sich NTOP als auch den Pakettreiber WINPCAP besorgen und installieren.

| NTop 3.1 für Windows. Bitte prüfen Sie auf www.ntop.org , ob es mittlerweile eine aktuellere Version gibt. Diese ZIP-File müssen Sie einfach nur z.B.: nach C:\Programme\NTop32 auspacken. |

|

Der notwendige Packettreiber für Windows muss ebenfalls installiert werden. Aktuelle Version unter http://winpcap.polito.it/ |

Nach dem Auspacken muss NTOP nur noch gestartet werden. Dies kann interaktiv erfolgen (NTOP /C) oder Sie installieren NTOP mit der Option "/I" als Service. NTOP versucht beim Start eine Verbindung "nach Hause" aufzubauen, um auf eine neue Version zu prüfen. Dies können Sie über die Konfiguration deaktivieren. Sie sollten auch überlegen, ob Sie in der Konfiguration ein Kennwort für den Administrator festlegen. Wenn Sie NTOP interaktiv mit "/C" starten, dann sollten Sie nach kurzer Zeit folgendes Bild sehen:

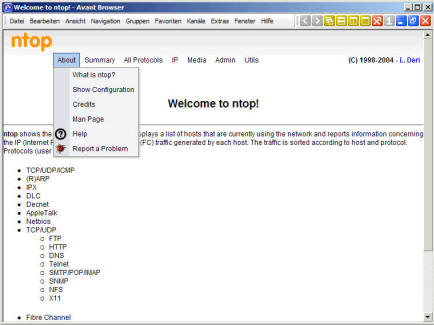

Kontrollieren Sie, dass NTOP die "richtige" Netzwerkkarte zum mitschneiden nutzt. NTOP beenden können Sie wieder ganz einfach mit "CTRL-C". Nun ist es an der Zeit einfach einen Browser zu starten auf die Adresse http://localhost:3000. Das Startbild sieht dann in etwa so aus:

Am oberen Rand sehen Sie seit Version 3.1 ein dynamisches Menü. Seit Version 3.1 ist es also erforderlich, dass JavaScript aktiv ist.

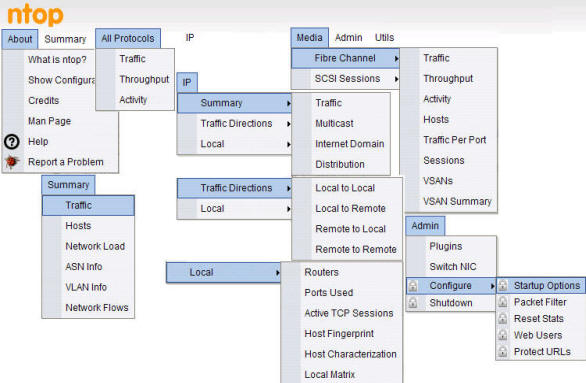

Übersicht über die Menüstruktur

Das eue Menü ist vergleichbar zur Version 3.0 aufgebaut und mag erst etwas verwirrend wirken aber Sie finden Sie sehr schnell zurecht.

Interessant sind z.B.: folgende Auswertungen:

- Summary - Traffic

Zeigt die Übersicht über den Verkehr auf diesem Netzwerk an, z.B. Verteilung der Paketgrößen, der Protokolle etc - IP-Summary - Traffic

Übersicht über alle Hosts und deren Nutzung aufgeschlüsselt nach Protokollen - All Protocols - Traffic

Die Aufschlüsselung nach Protokollen, d.h. nicht zu IP, sondern auch IPX, DecNET etc. Sehr hilfreich um alte Systeme zu finden

Bei den meisten Berichten gibt es weitere Hyperlinks zu anderen Berichten. Das geht so weit, dass z.B.: ein einzelner Host analysiert werden kann, wie oft er keine Verbindungen erhält etc. Das Ganze funktioniert natürlich nur so gut, wie Sie das NTOP-System auch sinnvoll ihn ihre Netzwerk einbinden. Beim Einsatz an einem Switch werden sie bis auf ihre eigenen Daten und Broadcasts/Multicasts natürlich recht wenig sehen. Die protokollierende Netzwerkkarte muss natürlich schon geeignet angeschlossen werden. Bislang konnte ich aber die Menüs zu SCSI und FC (Fiber Channel) noch nicht ausprobieren.

Einbindung von NTOP ins Netzwerk

Über die Einbindung von Systemen zur Überwachung in ein Netzwerk gibt es schon viele unterlagen. Sie müssen zwei Dinge verstehen:

- Auslesende Systeme

Programme wie MRTG, PERFMON und auf SNMP basierende Programme holen sich die Daten von einem Router oder Messsystem. Hierbei ist nichts zu beachten. - aktiv probende Systeme

Auch diese Systeme senden selbst entsprechende Pakete ab (PING etc.) oder holen Daten. Sie können daher auch quasi überall stehen - Sniffer

Diese Systeme, zu denen auch Wireshark, NetMon, NTOP und andere zählen, lauschen hingegen auf einer Netzwerkkarte mit und sind darauf angewiesen, dass die zu müssenden Daten bei ihnen auch anliegen. Die System sind selbst nicht sichtbar, da sie, abgesehen von dem Zugriff zur Ansicht der Auswertung selbst, keine Pakete senden.

Solche Schnüffelsysteme können Prinzip bedingt an drei Stellen aktiv sein:

- Auf dem Messobjekt selbst

Sie können z.B. Um die Verbindung von und zu ihrem Exchange Server NTOP einfach direkt auf dem Exchange Server starten und damit den Datenverkehr analysieren. - Am Anschlusskabel des Messobjekts

Sie können einen eigenen Schnüffler in die Anschlussleitung ihres Servers oder Routers z.B.: mit einem Hub einschleifen. - Als "Kopie-Empfänger

Switches lenken die Pakete aufgrund der MAC-Adresse auf dem besten Weg vom Sender zum Empfänger ohne dabei unbeteiligte Systeme zu beaufschlagen. Genau das ist aber beim Schnüffler gewollt. Dieses System muss auch Pakete erhalten, obwohl Sie nicht an das System selbst gerichtet sind. Bei Switches gibt es dazu oft die Funktion eines "Monitor-Ports", bei dem ein Anschluss die Kopie der Daten eines anderen Anschlusses enthält. Damit kann der Verkehr eines bestimmten Systems genauer analysiert werden, ohne an ihm selbst etwas zu verändern. Eine Kopie "aller" Daten ist damit aber nicht möglich. Das scheitert auch an der Datenmenge, wenn ein Switch mit 12 Ports a 100 MBit kann im extremsten Fall (voll geswitched) 12x100MBit übertragen. Selbst ein Monitor Port mit 1 GBit reicht hier nicht mehr aus und es ist fraglich, ob ein PC dann die Datenmenge auch verarbeiten könnte.

NTOP im WAN ?

Die Einführung dieser Seite beschreibt, dass NTOP genutzt werden kann, um bessere Aussagen über WAN-Verbindungen machen zu können. Nur wie muss NTOP hierzu eingesetzt werden ?

Für NTOP gibt es zwei Szenarien, um Daten über den Verkehr von WAN-Verbindungen zu erhalten.

- NTOP auf dem Router

Das funktioniert, wenn Sie z.B. Windows Routing und RAS als Router einsetzt. Dann kann NTOP direkt auf dem Server installiert werden und das entsprechende WAN-Interface analysieren. - NTOP vor dem Router

Das ist sicher der häufigere Fall, dass ein dedizierter Router die Verbindungen im WAN herstellt. In diesem Fall kann NTOP keine Daten direkt auf dem WAN müssen. Aber fast alle Daten des Routers müssen über dessen Ethernet in das Hausnetzwerk weiter geleitet werden. Hier setzt dann NTOP an, indem ein PC diese Daten z.B.: über einen Hub oder einen Monitor Port des Switches mitliest. NTOP kann aber nicht sehen, wenn Pakete von einer WAN-Gegenstelle über den eigenen Router direkt zu einer anderen WAN-Gegenstelle gesendet werden. Solche Pakete tauchen nie im lokalen LAN aus. eine kleine Ungenauigkeit bleibt in diesem Fall bestehen

Wenn Sie aber wirklich nur "Exchange" betrachten wollen, dann können Sie NTOP einfach vor oder auf dem Exchange Server installieren und so das Nutzungsverhalten ihrer Anwender auswerten.

Weitere Links

- PRTG - Monitoring für den KMU

- VRTA

- Wireshark

- Packetyzer

-

PortMirroring

Wie kann ich ein VoIP-Telefon u.a. Geräte "belauschen" ? - NTOP Homepage

www.ntop.org - Pakettreiber

http://netgroup-serv.polito.it/winpcap/ -

www.openxtra.co.uk (?)

Eine Quelle von NTOP für Windows ohne Beschränkungen.