Multi Faktor Authentifizierung - Benutzer

Wenn der Administrator in Office 365 einen Benutzer für die Multi Faktor Authentifizierung aktiviert hat, dann wird der Anwender bei der nächsten Anmeldung aufgefordert diese Anmeldung zu konfigurieren. Hier beschreibe ich die Schritte meiner eigenen Einrichtung im Januar 2015.

- Azure Multi-Factor

Authentication Deployment Guide

http://go.microsoft.com/fwlink/?LinkId=397855

http://msdn.microsoft.com/library/azure/dn249471

Mit der zunehmenden Bandbreite gibt es auch immer mehr Videos, die den Inhalt beschreiben.

How To Set up Multi-Factor für Your Account

http://channel9.msdn.com/posts/Multi-Factor-Account-Setup

Vorarbeiten

Office 365 erlaubt mehrere Optionen bei der Einrichtung einer Mehr-Faktor-Authentifizierung.

- Telefonanruf

Microsoft ruft sie unter einer hinterlegten Nummer an und sie müssen nach der Ansage die #-Taste drücken. Das Ziel kann auch ein Mobiltelefon sein. Ein Festnetz geht auch, aber damit sind Sie natürlich nicht mehr mobil. Zudem sollte dies kein Lync-Anschluss sein, wenn Sie irgendwann einmal über Office 365 auch telefonieren wollen. Das geht Anfang 2015 noch nicht (Siehe O365:Telefonie, aber wird irgendwann sicher kommen - SMS

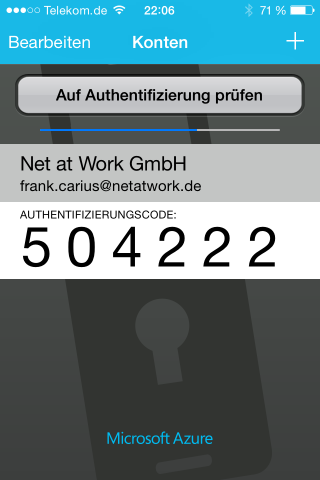

Alternativ können Sie eine Kurzmitteilung per SMS erhalten. Damit kommt einfach nur eine 6-stellige Nummer auf ihrem SMS-tauglichen Endgerät an, die Sie dann eingeben können. Der Empfang einer SMS kann je nach Land und Belastung etwas länger dauern. - MobileApp mit Einmaltoken

Mit der passenden App auf einem Smartphone wird eine regelmäßig wechselndes Einmalkennwort (6-stellige Nummer) generiert, welches Sie ebenfalls eingeben können - Push zur MobileApp

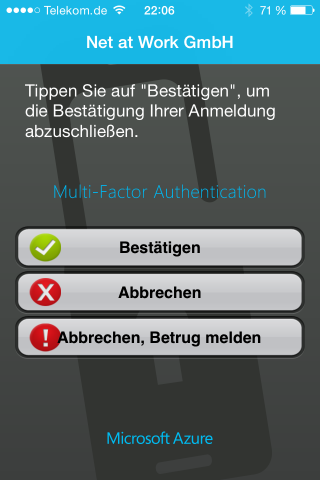

Wenn die App auf dem Smartphone eine Datenverbindung hat, kann Office 365 auch über den Weg die App über eine anstehende Anmeldung informieren. Auf dem Smartphone müssen Sie dann nur noch bestätigen.

Für die 3. Und 4. Option benötigen sie natürlich die entsprechende App. Eine allgemeine "Authenticator-App" geht leider nicht. Es muss also die App von "Microsoft by PhoneFaktor" sein:

- Apple: Multi-Factor

Authentication von PhoneFactor,

Inc

https://itunes.apple.com/de/app/multi-factor-authentication/id475844606?mt=8 - Android: Multi-Factor

Authentication

https://play.google.com/store/apps/details?id=com.phonefactor.phonefactor&hl=de - Windows Phone: Multi Factor

http://www.windowsphone.com/en-us/store/app/multi-factor-auth/0a9691de-c0a1-44ee-ab96-6807f8322bd1

Verwechseln Sie auf Windows Phone diese App nicht mit der "Microsoft Authetication"-App

Erstkonfiguration bei der Anmeldung

Bei der der ersten Anmeldung wird der Anwender gefragt, wie er zukünftig die MFA Anmeldung ausführen möchte.

Office 365 zeigt dem Anwender natürlich die Texte in der Sprache an, die der Browser zum Server mit sendet. Ich habe meinen Browser aber angewiesen, EN-US zu senden, damit z.B. auf der Microsoft Webseite die Knowledgebase nicht immer Deutsch übersetzt angezeigt wird.

Ohne Einrichtung kann der Anwender hier nicht weiter machen. Er muss also nach der Aktivierung auch die Zeit und das Gerät samt installierter App haben, um die Einrichtung abzuschließen.

Bei Nutzung eines Telefons kann Office 365 sie anrufen oder eine SMS senden. Bei der Nutzung der App wird diese erst eingerichtet, indem der Anwender die angezeigten URLs und Startwerte einträgt oder mit der Kamera den QR-Code abfotografiert:

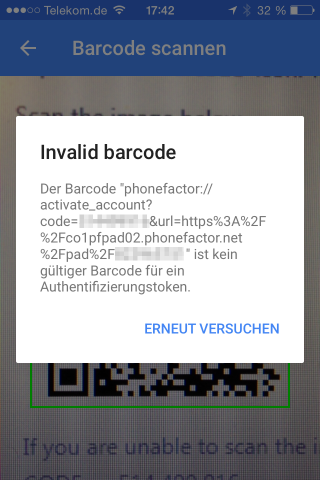

Achtung: Hier funktioniert nur die App von Phonefaktor und NICHT eine andere App. Insbesondere funktioniert auch nicht die Windows 8 Phone-App für Token-Authentifizierung. Nutzen sie am besten die Links unter Punkt 1

Danach muss der Anwender noch den nächsten Code der App zur Erfolgskontrolle eingeben. Die Schritte werden aber sehr gut beschrieben. Beim Einsatz der App wird ein dritter Schritt als Backup erforderlich. Zusätzlich wird eine Rufnummer hinterlegt, wenn die App z.B. einmal nicht mehr funktionieren sollte.

Ansonsten könnte der Benutzer beim Verlust der App gar nicht mehr arbeiten oder der Office 365 Admin muss den Benutzer wieder zulassen.

Die Anmeldung mit einer "anderen" App funktioniert in der Regel nicht. hier am Beispiel von "Google Authenticator" mit MFA:

Die Rufnummer kann ein Mobiletelefon sein, aber wenn diese samt App verloren geht, dann kommen sie erst weiter, wenn Sie eine neue SM-Karte mit der gleichen Nummer haben. Sie können natürlich auch eine Festnetznummer oder die Office-Nummer verwenden. Diese können Sie ggfls. auch auf eine andere Nummer weiter leiten.

Aktuell kann Office 365 zumindest in Deutschland noch nicht zur Telefonie genutzt werden. Wenn dies aber kommt, dann sollten sie dennoch nicht die Lync-Nummer verwenden, denn wie wollen Sie einen Ruf annehmen, wenn sich Lync gerade auf der Anmeldemaske steht?

Eine Rufnummer könnte die "Geschäftliche Nummer" sein. Die kann der Anwender aber nicht selbst eingeben. Diese wird aus dem Active Directory bezogen. Achten Sie also darauf, dass die Büro-Rufnummern korrekt mit E.164-Format gepflegt sind.

Nun gibt es aber natürlich Geräte, die keine MFA unterstützen, z.B. ActiveSync o.ä. für diese lassen sich dann "App-Kennworte" einrichten. Während der Aktivierung legt Office 365 gleich ein App-Kennwort an, welches Sie z.B. für ActiveSync o.ä. verwenden können.

Das App-Kennwort wird später nicht wieder angezeigt. Wenn Sie es also nicht notieren, dann können sie es später in der Verwaltung nur noch entfernen und neue App-Kennworte erstellen.

Folgende Anmeldung

Nach der Ersteinrichtung gelangt der Benutzer natürlich direkt an seine Daten. Wenn er sich aber wieder abgemeldet hat und erneut anmelden möchte, dann muss er ab sofort sich natürlich mit einer der von ihm hinterlegten zusätzlichen Anmeldeinformationen authentifizieren.

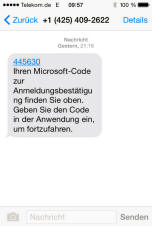

Wenn Sie mit einer Einmal-Pin arbeiten, die Sie per App generieren oder per SMS bekommen haben, dann müssen Sie diese eingeben:

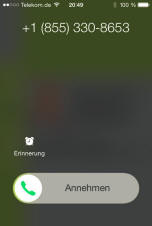

Hier am Beispiel einer Einmal-PIN. Über die Funktion "Verwenden Sie eine andere Überprüfungsoption" könnte ich z.B. auch eine SMS oder Anruf anfordern. Ein Telefonanruf kommt dann recht unspektakulär aus den USA an.

Auch eine SMS ist recht "überschaubar". Wenn Sie die MFA-App nutzen, dann sehen Sie hier immer eine sechsstellige Pin, die Sie eingeben können. Wenn Sie aber "Push" aktiviert haben, dann müssen Sie auf der App die ausstehende Anmeldung einfach nur bestätigen:

Einfacher kann man eine Zwei-Faktor-Authentifizierung nicht wirklich machen.

Optional: Benutzereinstellungen

Welche Optionen zur Authentifizierung der Benutzer nutzen kann, darf er selbst bei der Ersteinrichtung aber auch noch nachträglich ändern. Über folgende Kurz-URL kann direkt das MFASetup aufgerufen werden:

-

Kurzlink

http://aka.ms/MFASetup -

Self Provisioning Seite für das

Azure AD Konto

https://account.activedirectory.windowsazure.com/profile/ -

MFA Konfiguration

https://account.activedirectory.windowsazure.com/Proofup.aspx

Natürlich muss sich der Anwender an diese Webseite mit den bestehenden Anmeldedaten und einem gültigen zweiten Faktor anmelden. Sollte das generell nicht mehr funktionieren, muss der Administrator den Benutzer für MFA deaktivieren und neu aktivieren. Hier mal ein Blick auf die EinstellMöglichkeiten am Januar 2015:

Es kann sein, dass die Option "Telefon (geschäftlich) nicht ausgewählt werden kann und stattdessen ein Fehler angezeigt wird.

Ursache ist, dass MFA die Telefonnummer in einem bestimmten Format im Feld "telephoneNumber" erwartet. (Stand Feb 2015). Die Rufnummer mit mit einem "+" beginnen und dann zwischen dem Ländercode und dem Rest darf nur ein Leerzeichen stehen. Eine "Durchwahl" im klassischen amerikanischen Stil muss mit einem "x" abgetrennt werden. Alle anderen Sonderzeichen, also auch die belieben "Klammern" etc. sind nicht erlaubt, Gültige Nummern sind also:

OK +49 5251304613 OK +49 5251304613x613

Ungültig sind entsprechend.

BAD +495251304613 BAD +49 (5251) 304-613 BAD +49(5251)304613 BAD +49 5251/304613 BAD +49 5251304-613 BAD +49 5251304-613x613

Anscheinend nutzen noch nicht so viele Firmen MFA, denn ich kann mit kaum vorstellen, dass eine Firma das Format der im lokalen AD gepflegten Rufnummern so anpasst, dass diese eine Office 365 Anwendung korrekt funktioniert. Ich kann nicht ganz nachvollziehen, warm Microsoft den Countrycode nicht aus dem "CO"-Feld bezieht oder das erste vorkommen eines nicht numerischen zeichens (oder Plus) als Trenner heranzieht. Da aber auch die Liste der Ländercodes überschaubar ist, könnte die Logik auch hier etwas sicherer gemacht werden.

Die "Office"-Rufnummer kann der Anwender nicht selbst verwalten. Die kommt aus dem Active Directory und muss durch den Administrator in der Cloud oder beim Einsatz des DirSync im lokalen Active Directory verwaltet werden.

Please be aware that you

will only be able to edit your office phone

number using the proofup page (https://account.activedirectory.windowsazure.com/proofup.aspx)

if you are a global or User admin and your

account is not being synchronized with the

DirSync tool.

Quelle:

http://technet.microsoft.com/en-us/library/dn270518.aspx

Optional: App-Passworte generieren

Es gibt natürlich viele Programme, die dem Anwender gar nicht erlauben, eine zweite Information zu hinterlegen oder die lange im Hintergrund laufen sollten. Ein gutes Beispiel dazu ist z.B. ActiveSync. Jede Anmeldung hat auch mal einen Timeout und würden Sie verstehen, wenn Sie alle paar Stunden wieder ein neues "Einmal Token" eingeben müssten. So gibt es viele "Apps", die auf Dienste in der Cloud zugreifen und nicht auf einem Browser basieren. Hierfür können Sie eigene Kennworte generieren lassen, die für so eine App dann zu verwenden sind.

Beachten Sie: Diese App-Kennworte umgehen quasi die Multi Faktor Authentifizierung und kann nur für Zugriffe per "API" verwendet werden. Sie können Sie nicht per Browser an einem Dienst mit so einen Kennwort anmelden.

Der Zugriff auf die Verwaltung der App-Passwort kann jeder Benutzer selbst unter folgender URL erreichen: https://account.activedirectory.windowsazure.com/AppPasswords.aspx.

Die Kennworte selbst sind hier nicht einsehbar. Ein Kennwort ist nur im Moment des "Anlegens" sichtbar. Sie können aber jederzeit einen Eintrag wieder löschen und einen neuen Eintrag anlegen.

Sie sollten die Möglichkeit exzessiv nutzen, zum jedem Dienst ein eigenes Kennwort zuzuweisen. Nur so können Sie im Falle eines Verlustes diesen Zugang gezielt entfernen bzw. neu einrichten.

Weitere Links

-

Managing your Azure Multi-Factor Authentication User Settings

http://technet.microsoft.com/en-us/library/dn270518.aspx -

Managing your Azure Multi-Factor Authentication User Settings

for Office 365 User: http://technet.microsoft.com/en-us/library/dn270518.aspx#changeoffice365

For Azure Administratoren http://technet.microsoft.com/en-us/library/dn270518.aspx#changeazure - Multi-Factor Authentication für Office 365

http://blogs.office.com/2014/02/10/multi-factor-authentication-for-office-365/ - Enabling Office 365 multi-factor authentication für online administrators -

Grid User Post

http://community.office365.com/en-us/b/office_365_community_blog/archive/2013/06/19/enabling-office-365-multi-factor-authentication-for-online-administrators-grid-User-post.aspx - Azure Multi-Factor Authentication

http://msdn.microsoft.com/library/azure/dn249471 - Office 365 Multi-Factor Authentication

Part 1: http://www.msexchange.org/articles-tutorials/office-365/exchange-online/office-365-multi-factor-authentication-part1.html

Part 2: http://www.msexchange.org/articles-tutorials/office-365/exchange-online/office-365-multi-factor-authentication-part2.html

Part 3: http://www.msexchange.org/articles-tutorials/office-365/exchange-online/office-365-multi-factor-authentication-part3.html - Office 365 Adds Two-Step Authentication für Every User

http://www.tomsitpro.com/articles/office-365-two-step-authentication-password-paul-andrew,1-1668.html - Plan multi-factor

authentication für Outlook 2016 für Windows

https://technet.microsoft.com/en-us/library/mt481448%28v=office.16%29.aspx - PowerShell: Enable/Enforce Multifactor Authentication für All (Bulk) Users in Office 365 https://blogs.technet.microsoft.com/office365/2015/08/25/powershell-enableenforce-multifactor-authentication-for-all-bulk-Users-in-office-365/

- Exchange Online: How to

enable your tenant für modern

authentication

http://social.technet.microsoft.com/wiki/contents/articles/32711.exchange-online-how-to-enable-your-tenant-for-modern-authentication.aspx