Die Aufgaben einer Zertifizierungsstelle (Certificate Authority)

Beachten Sie dazu auch CA-Auswahl - Welche Zertifizierungsstelle ist die Richtige?

Auf vielen Seiten fällt immer der Begriff der "Zertifizierungsstelle" bzw. "Certificate Authority (CA)". Auf der Seite SSL-Grundlagen können Sie mehr über die Bedeutung von privaten und öffentlichen Schlüsseln lesen. Wenn ich ihnen meinen öffentlichen Schlüssel bereit stelle, damit Sie mir verschlüsselt senden bzw. die Signatur prüfen können, dann müssen Sie natürlich sicher sein, das es tatsächlich "mein" öffentlicher Schlüssel ist und nicht irgend jemand anderes sich als "Frank Carius" ausgibt. Das gleiche gilt, wenn Sie per HTTPS auf die Webseite ihrer Bank oder den VPN-Knoten ihres Unternehmens zugreifen. Auch mein öffentlicher Schlüssel und Informationen über meine Mailadresse, Gültigkeitszeitraum oder die Webadresse müssen als Einheit von jemand anderem beglaubigt werden. Das kann eine hierarchisch organisierte PKI-Struktur sein aber auch eine kleine interne einstufige CA, wenn Sie nur "flüchtige" Zertifikate ohne Key-Recovery-Bedarf ausstellt.

Vertrauen

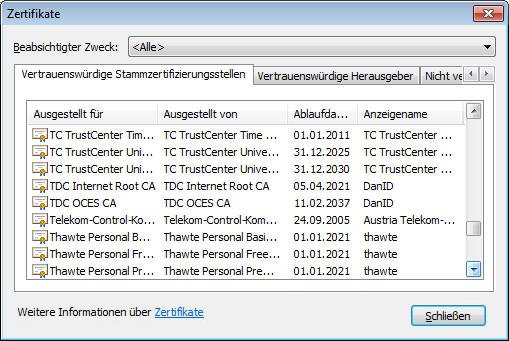

Eigentlich sollte dieses Wort ganz oben stehen denn bei der Betrachtung einer PKI geht es darum, dass eine übergeordnete Instanz die Integrität eines Zertifikats und des darin enthaltenen Schlüsselmaterials bestätigt. Dazu ist es natürlich wichtig, dass sie nur genau den Stammzertifizierungsstellen vertrauen, denn Sie vertrauen können. Wichtig ist, dass die beglaubigende Stelle natürlich auf ihrem Computer aufgeführt ist. Das erfolgt schon durch die Installation ihres Browsers, der Applikation oder des Betriebssystems. Hier am Beispiel des Internet Explorer, welcher auf die in Windows hinterlegten Zertifikate zugreift:

Stammzertifikate in Internet Explorer 8 / Windows 7

Letztlich obliegt es erst einmal dem Hersteller einer Software, welche Zertifizierungsstellen "vertrauenswürdig" sind und so bekommen Sie mit der Installation von Windows eine kleine Liste mit. Windows XP und höher können dynamisch selbst neue Stammzertifizierungsstellen von Microsoft nachladen, wenn der Computer ins Internet darf.

- Certificate Support and the Update Root Certificates Component

http://technet.microsoft.com/en-us/library/bb457160.aspx

http://technet.microsoft.com/en-us/library/cc733922(WS.10).aspx - Event ID 11 — Automatic Root Certificates Update Configuration

http://technet.microsoft.com/en-us/library/cc734018(WS.10).aspx

Zu viele Stammzertifikate sind natürlich auch kontraproduktiv. Nicht nur weil Sie letztlich ganz vielen Stellen vertrauen und da kann schon mal die ein oder andere wieder das Vertrauen entzogen werden. Auch gibt es die ein oder anderen Limits in Feldern, die zum Tragen kommen.

Diese Funktion ist zwar nett aber kann an verschiedenen

Stellen erst mal die Funktion verhindern. Oft sehe ich das Problem in

Verbindung mit

Lync Edge-Server, die

Zertifikate zur Identifizierung nutzen und

Federation nicht funktioniert.

Auch im ISA-Server kann man dies sehen

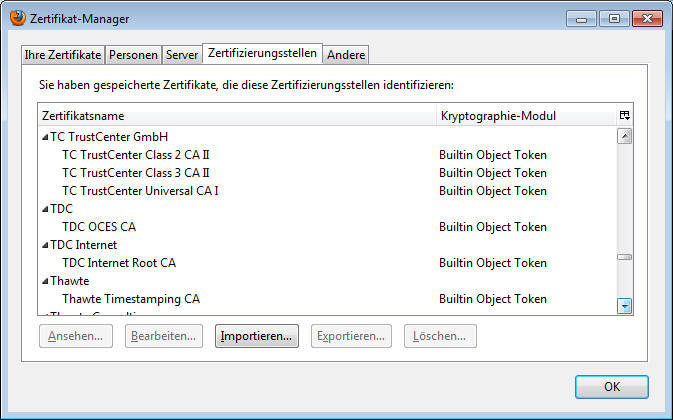

Andere Programme wie z.B. Firefox oder Thunderbird haben eigene Zertifikatsspeicher mit vertrauenswürdigen Stammzertifizierungsstellen:

Stammzertifikate in Firefox 3.5

Die kommerziellen CAs

Auch wenn Windows, Internet Explorer und andere Programme Stammzertifikate mitliefern, so gibt es doch immer wieder Probleme, weil der Server die Root-Updates nicht beziehen kann (Firewall, Versionen etc.) oder auch die Zertifizierungsstellen nicht immer glücklich bei der Namensvergabe sind. Das ist zum Teil auch der Übernahmeschlacht geschuldet (siehe auch CA-Auswahl) bei der eine CA dann gleich mehrere Stammzertifizierungsstellen besitzt (bei Verisign sind es allein 11 RootCAs (stand Mai 2011) zzgl. die Stämme von zugekauften CA's.

Und oft bauen Zertifizierungsstellen neue CAs auf, reichen die Stamm-CAs als "trusted" bei verschiedenen Herstellern (z.B. Microsoft) ein, damit diese verteilt werden. Aber wenn Sie dann ein "altes" Betriebssystem (z.B. Windows 2000, Windows Mobile 5) haben, für die es keine automatischen Stamm-CA-Updates mehr gibt oder Linux-Distributionen diese neuen Zertifikate noch nicht enthalten, dann bekommen die Clients wieder eine Warnung. So passiert, als die Deutsche Telekom ihre CA4 installiert und Zertifikate ausgestellt hat, die aber (noch) nicht vertrauenswürdig waren.

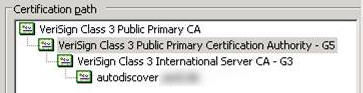

Etwas kniffliger sind Änderungen zu erkennen, wie mit das bei VeriSign aufgefallen ist. Aus einer Zwischenzertifizierungsstelle wurde plötzlich eine Stammzertifizierungsstelle, deren "sichtbarer" Namen aber gleich geblieben ist.

Das gleiche öffentliche Zertifikat sieht je nach installiertem Root-Zertifikat dann einmal so oder so aus.

Wenn der Client als das Zertifikat "VeriSign" schon hat, was im Innern das "VeriSign Class 3 Public primary Certification Authority G5" ist. dann funktioniert auch das "neuere" Zertifikate.

Trau schau wem!

Aufgrund des "Vertrauens" sollten sie nun nicht jeder Aufforderung eines Lieferanten oder Kunden nachkommen, eine RootCA als vertrauenswürdig zu addieren. Dier Administrator einer Zertifizierungsstelle kann natürlich steuern, welche Zertifikate er ausstellt. Er kann seine PKI über entsprechende Vorlagen genaue anpassen, dass Sie z.B. nur SMIME-Zertifikat oder Computerzertifikate ausstellt. Sie, der dieser Zertifizierungsstelle aber vertraut, kann nicht individuell steuern, welche Zertifikate akzeptiert werden. Das ist durchaus zu hinterfragen, wenn ein Kunde Sie zur Installation eines Rool-Zertifikats auffordert. So gesehen auf https://www.aldi-sued.com/cert/ am 22. Jan 2018.

Aldi Süd scheint intern mit einer eigenen PKI zu arbeiten, die Zertifikate für S/MIME ausstellt. Wenn Sie also eine digital signierte Mail eines Mitarbeiters bekommen und so theoretisch ihm auch verschlüsselt senden könnten, dann müssen Sie natürlich der Aldi-PKI vertrauen. Diese könnte aber dann auch Zertifikat für jede andere URL (z.B.: Homebanking) ausstellen. Das muss ja nicht mit Vorsatz passieren.

Wie komme ich zum Zertifikat ?

Damit sie nun Verschlüsseln und signieren können, müssen Sie natürlich ein Zertifikat auf ihrem PC installieren, dass von einer Zertifizierungsstelle ausgestellt sein muss.

- Selbstzertifikat (SelfSSL, New-ExchangeCertificate)

Im IIS Ressource Kit gibt es ein Programm SelfSSL, mit welchem Sie einfach ein Zertifikat vom Server für den Server selbst erstellen können. Auch Exchange 2007 und höher erlauben das schnelle Ausstellen eines Selbstzertifikats. Aber das ist nur eine Bastellösung - Sie können sich natürlich eine Private CA installieren (Siehe CA installieren) und dann ein Clientzertifikat anfordern. Es soll wohl auch Mailprogramme geben, die von sich aus ein Zertifikat selbst erstellen können. Natürlich "vertraut "erst mal niemand diesem Zertifikat aber für eine Signatur und Verschlüsselung im privaten Bereich kann das schon ausreichend sein. Sie sollten nur vor dem Einsatz dem Kommunikationspartner eben den Public-Key über eine signierte Mail zusenden und dann z.B.: per Telefon oder Fingerprint auf ihrer Webseite oder Briefpaper dem Empfänger die Chance zu Überprüfung geben.

- Kostenfreies persönliches Zertifikat

Den Umweg einer eigenen CA können Sie sich sparen, wenn sie einen Dienstleister verwenden, der ihnen kostenfrei ein persönliches Zertifikat ausstellt. Diesen Weg nutzen einige Anbieter wie www.trustcenter.de oder www.thawte.com , um neue Benutzer zu erreichen und ihnen jedes Jahr mit der Aufforderung zur Verlängerung auch ein kommerzielles Zertifikat gegen Geld anzubieten.

Diese kostenfreien persönlichen Zertifikate reichen auch für eine grundlegende Sicherung aus. Da aber die ausstellende CA quasi nur die Mailadresse prüft, garantiert das Zertifikat auch nur, dass der Besitzer der Mailadresse auch der Sender und Empfänger ist. Aber Sie können natürlich nichts über den Mensch hinter einer Mailadresse herausfinden.

Beachten Sie dazu auch die Seite CA-Auswahl

- Kommerzielles persönliches Zertifikat

Sie können als Privatperson aber auch ein kommerzielles Zertifikat mit Überprüfung ihrer Identität (z.B. Personalausweis, Auszug aus dem Melderegister, Telefonbucheintrag etc.) gegen Gebühr erhalten. Diese Zertifikate sind dann "besser" und erfüllen teilweise sogar die "qualifizierte Signatur", die Sie für den geschäftlichen Bedarf (z.B. elektronische Unterschrift für das Finanzamt oder Dokumente) benötigen. Als Zusätzlicher Schutz wird das Zertifikat dazu meist auf einer Chipkarte mit PIN gesichert abgelegt.

So bietet die Sparkassenorganisation S-Trust Zertifikate für 20 Euro/Jahr an.

Für einen Webserver können sie über einen der vielen Dienstleister sich ein offizielles Zertifikat (gegen Gebühr) kaufen. Das ist natürlich der beste Weg, wenn Sie ihren Server im Internet veröffentlichen. - Firmenzertifikat

Besonders" große" Firmen können natürlich eine eigene CA installieren und diese von einer bekannten Stamm-CA zertifizieren lassen. Allerdings ist dies eher eher kostspielige Angelegenheit, da die Stamm-CA natürlich einen gewissen Sicherheitsstandard dieser Subordinate-CA sicherstellen muss. Schließlich wäre jedes von dieser CA ausgestelltes Zertifikat mit dem Namen der Stamm-CA verbunden. Zum anderen ist auch das Geld hier ein Faktor. Die Firma könnte ja sehr viele Zertifikate ausstellen. Meist möchte der Betreiber der Stamm-CA natürlich daran prozentual teilnehmen.

Sie haben also eine ganze Liste von Optionen zum eigenen Zertifikat zu kommen. Wobei Firmen intern mit einer eigenen CA ganz gut starten könnten oder direkt eine Gateway-Lösung einsetzen. Privatpersonen könnten mit einem persönlichen Zertifikat sehr einfach ausgehende Mails signieren und verschlüsselt empfangen.

Warum die Banken ideale Aussteller für Zertifikate wären!

Sie haben nun gelesen, welche Wege sie haben, um ein Zertifikat zu erhalten. Aber für die Masse der Personen entfallen die Optionen Selbstzertifikat, Firmenzertifikat und Eigenzertifikat. Aber der Weg zum offiziellen Zertifikat ist nicht müssen tauglich, auch wenn er doch ganz einfach ist. (Siehe Clientzertifikat/SMIME). Natürlich gibt es Personen die hier nach dem Staat rufen. Unser Staat könnte ja Zertifikate auf den Personalausweis hinterlegen. Andere sehen die "Krankenversichertenkarte" als Alternative, da sie nicht so lange gültig ist. Ich sehe aber in unsern Hausbanken und vielleicht Kreditkartenunternehmen die idealen Instanzen, um Zertifikate unters Volk zu bringen. Mehrere Faktoren sprechen dafür:

- Sie sind per Gesetz schon immer verpflichten die

Identität zu prüfen

Die Prüfung kann sogar per Präsenz in der Filiale erfolgen - Sie betreiben/Betrieben teilweise schon Zertifizierungsstellen

Der Verbund der Sparkassen hat einige Zeit mit S-Trust eine PKI betrieben. Aber anscheinend geht man da wohl die in andere Richtung, denn auf https://www.s-trust.de/index.htm war am 27. Feb 2018 zu lesen:

.

- Sie haben die Infrastruktur, um Karten auszugeben

Wer sonst kann so schnell verlorene Karten mit Chip ausstellen, sicher verteilen und mit Informationen versehen - Sie haben die Infrastruktur um Karten einzuziehen

Jeder Geldautomat könnte genutzt werden, um eine "gestohlenes Zertifikat" samt Karte einzuziehen.

Ich verstehe die Passivität an dieser Stelle auch schon daher nicht, weil genau die Banken und Sparkassen sehr schnell auch davon profitieren könnten wie folgende Beispiele zeige:

- Kontoauszüge/Zahlungsavise per S/MIME Mail

Die Bank stellt das Zertifikat aus und kann sich gleich eine Kopie des "Public Key" speichern. Nun kann Sie alle Informationen an den Konten per Mail verschlüsselt, so dass diese nur noch der Kunde lesen kann. Erster Service wären Kontoauszüge und Zahlungsavise per Mail. Wäre es nicht wunderbar, wenn jeder einzelne Buchungsvorgang per Mail ge"pushed" wird?. - Meldung von Missbrauch

Theoretisch könnte die Bank diese Meldung sogar so gestalten, dass ich bei einem Missbrauch direkt entweder einen Link anklicken oder darauf antworten kann. Das Leerräumen von Konten könnte so sehr einfach erschwert werden. Vor allem wenn zwischen Mail und Buchung noch ein Zeit vergeht. - Kommunikation vom Kunden zur Bank kann

signiert/verschlüsselt erfolgen

Im Moment sperren sich viele Banken per Mail mit dem Kunden zu kommuniziere, weil Sie ja aufgrund fehlender Schutzmechanismen nicht sicherstellen können, dass der Kunde wirklich der ist, der da scheibt. Mit einer Signatur wäre auch das gelöst. - Homebanking mit Client Zertifikat

Heute melde ich mich, wenn ich kein HBCI o.ä. nutze, an der Webseite meiner Bank mit Anmeldename und Kennwort an, um dann in Folge mit TANs (Papierliste, iTan, SmartTAN o.ä.) die Überweisungen zu tätigen. Mit einem Clientzertifikat wäre auch diese Verbindung sehr viel sicherer möglich.

Das ganze muss nicht mal zwingend mit einer Smartcard und einem Leser einher gehen. für den Anfang könnte die Bank mich auffordern, per Homebanking und einer TAN eine Mailadresse zu hinterlegen, für die die Bank dann ein Zertifikat rechnet und mir per Download im geschützten Bereich bereit stellt. (Besser fände natürlich schon, wenn ich einen Request über den Bereich einreichen könnte). Wenn die Bank dann statt des TAN-Generators (ca. 10 Euro) einen Kartenleser verteilt, wäre all das gegessen.

Wohlgemerkt, ich spreche nicht von "qualifizierter Signatur" oder der Signatur von Rechnungen oder Steuererklärungen etc., sondern primär um die Möglichkeit fürs Volk, Mails digital zu signieren und Signaturen zu prüfen. Interessanterweise hatte Bundeskanzler Schröder während seiner Amtszeit auf einer Cebit etwas ähnliches versprochen. Nur wussten die Banken davon wohl nichts.

Weitere Links

- CA-Auswahl

- SSL-Grundlagen

- Vertrauenswürdigkeit von Mails

- Sichere Mails mit S/Mime und PGP

- SMTP und die Sicherheit

- CA installieren

- Clientzertifikat/SMIME

- OWA und SMIME - Verschlüsseln und Signieren mit Outlook Web Access

- 931125 Windows root certificate program members

- Rights Management Server

-

Microsoft Root Certificate Program Members

http://msdn.microsoft.com/en-us/library/ms995347.aspx -

Most common trusted root certificates

http://netsekure.org/2010/04/most-common-trusted-root-certificates/ -

RFC 3850 Secure/Multipurpose Internet Mail Extensions (S/MIME) Version 3.1

Certificate Handling

http://www.ietf.org/rfc/rfc3850.txt

"..Receiving agents MUST recognize and accept certificates that contain no email address. .." -

Trustworthy Messaging Get Started

http://www.microsoft.com/downloads/details.aspx?familyid=f7a20ed4-3cd9-4d31-8447-754a33712597&displaylang=en - http://de.wikipedia.org/wiki/S/MIME

- http://de.wikipedia.org/wiki/PGP

- S-Trust Zertifikate

Startseite: http://www.s-trust.de

Qualifiziertes Zertifikat http://www.s-trust.de/kartenbasierte_zertifikate/qualifizierte_zertifikate/index.htm

20 Euro/Jahr. Ausgestellt von der Bundesnetzagentur als RootCA. - MD5 Hash

http://en.wikipedia.org/wiki/MD5 MD5

http://www.cits.rub.de/MD5Collisions/ Attacking Hash Functions by Poisoned Messages "The Story of Alice and her Boss

http://www.mathstat.dal.ca/~selinger/md5collision/ MD5 Collision Demo - General PKI Planning Considerations

http://technet.microsoft.com/en-us/library/aa996408(EXCHG.65).aspx

Beschreibung des Feld "UserCertificate" zur Ablage von Zertifikaten im Active Directory - 931125 Mitglieder des Windows-Programms für Stammzertifikate Update für Stammzertifikate [September 2009]

http://www.microsoft.com/downloads/details.aspx?displaylang=de&FamilyID=c14f8940-71b7-41e3-8749-a00e01e22f17 - Aktuelle Liste der Mitglieder des Windows-Programms für Stammzertifikate:

http://download.microsoft.com/download/1/4/F/14F7067B-69D3-473A-BA5E-70D04AEA5929/Windows - Informationen dazu, wie Windows Stammzertifikate in Windows Vista

aktualisiert

http://technet.microsoft.com/de-de/library/cc749503(WS.10).aspx (http://technet.microsoft.com/de-de/library/cc749503(WS.10).aspx) - Informationen dazu, wie Windows Stammzertifikate in Windows Server

2003 aktualisiert

http://www.microsoft.com/technet/prodtechnol/windowsserver2003/technologies/security/ws03mngd/04_s3cer.mspx - Informationen dazu, wie Windows Stammzertifikate in Windows XP

aktualisiert

http://technet.microsoft.com/de-de/library/bb457097.aspx - Informationen dazu, wie Windows Stammzertifikate in Windows Server

2003 aktualisiert

http://technet.microsoft.com/de-de/library/bb457160.aspx - Eine Liste sämtlicher aktuellen allgemeinen und technischen

Anforderungen des Windows-Programms für Stammzertifikate

http://technet.microsoft.com/de-de/library/cc751157.aspx - Voraussetzungen für das Microsoft-Programm für Stammzertifikate

http://technet.microsoft.com/de-de/library/cc751157.aspx - How Do I Distribute the SBS 2008 Self-Signed SSL Certificate to My Users?

http://blogs.technet.com/sbs/archive/2008/09/30/how-do-i-distribute-the-sbs-2008-self-signed-ssl-certificate-to-my-Users.aspx - Certificate Support and the Update Root Certificates Component

http://technet.microsoft.com/en-us/library/bb457160.aspx

Windows XP und höher können unbekannte StammCAs "on the fly" bei Microsoft prüfen und dynamisch addieren - 295663 How to import third-party certification

authority (CA) certificates into the Enterprise NTAuth

store

Wie importiere ich andere Stammzertifikate in das Active Directory unter "CN=NTAuthCertificates,CN=Public Key Services,CN=Services,CN=Configuration,DC=domain,DC=tld" - Automatic Root Certificates Update Insanity

https://portal.t2mdev.com/jonmck/Lists/Posts/Post.aspx?ID=25 - Certificate Concepts

http://blogs.technet.com/askds/archive/2008/04/04/certificate-concepts.aspx - http://www.psw.net/ssl.cfm

- www.godaddy.com

- www.thawte.com

-

Private (kostenfreie) Zertifikate

Einige Zeit lang haben verschiedene Zertifizierungsstellen sogar kostenfreie Zertifikate angeboten. Dies ist wohl aktuell nicht mehr der Fall. Die Links hier sind nur noch als Archiv zu sehen

https://extrassl.actalis.it/portal/uapub/freemail?lang=en

http://www.trustcenter.de/products/tc_internet_id.htm

www.thawte.com/secure-email/personal-email-certificates/index.html