Rights Management Services (RMS)

Oft auch als Windows Rights Management oder Digital Rights Management Services bekannt. In Verbindung mit dem Windows Media Player als "Windows Media Rights Management". Nur was hat das mit Exchange zu tun?

Dieser Dienst ist auch aus der Office 365 Cloud als "Azure Information Protection (AIP)" verfügbar. Siehe Azure Information Protection (AIP) oder Purview für Admins

RMS ist die Weiterentwicklung der klassischen Verschlüsselung mittels SSL, S/Mime und PGP Die klassische Verschlüsselung hat vier Ziele:

- Unveränderbarkeit durch Signatur

Der Empfänger kann sicher sein, dass der Inhalt auf dem Übertragungsweg nicht verändert wurde - Verschlüsselung

Der Sender und Empfänger können sicher sein, dass der Inhalt auf dem Übertragungsweg nicht mitgelesen werden konnte. - Absenderverifikation durch Signatur

Die Signatur stellt zudem sicher, dass der Absender geprüft werden kann. Niemand kann sich dann als jemand anderes ausgehen - Empfängerprüfung durch Verschlüsselung

Die Verschlüsselung erlaubt nur dem gewünschten Empfängern einen Zugriff auf die Information.

Das ist aber in der neuen Welt nicht mehr ausreichend, denn es kann nicht sichergestellt werden, dass:

- Der Empfänger die Mail offen legt

Als Absender müssen Sie darauf vertrauen, dass die Gegenseite die Informationen mit der gleichen Sorgfalt behandelt und vor allem das Netzwerk des Empfängers ausreichend geschützt wird. - Der Empfänger die Mail verändert

Man kann in Outlook z.B. eingehende E-Mails verändern. Aber der Empfänger kann die Mail auch einfach weiterleiten und dann verändern. für den darauf folgenden Empfänger ist nicht ersichtlich, dass es sich nicht mehr um das Original handelt. Eigentlich ist das eine Selbstverständlichkeit, aber es ist den meisten nicht bewusst. Das Vertrauen in die Technik ist immer noch sehr hoch (Siehe Fälschung) - Der Empfänger die Mail nach Ablauf der Gültigkeit weiter nutzt

z.B.: bei zeitlich befristeten Angeboten, nur auf Zeit vermieteten Informationen etc.

Es gibt als Gründe hier nach Lösungen zu suchen. Und es gibt tatsächlich Produkte, die eine Verwaltung von solchen Rechten zulassen. Dazu gehört auch der Windows Rights Management Server (RMS), der manchmal auch als Digital Rights Management (DRM) und anderen Begriffen gehandelt wird.

Eigener RMS ?

In allen mir bekannten Fällen ist damit aber mehr verbunden, als nur mal einen Server zu installieren, da die Auswirkungen tief in gegebene Strukturen eingreifen:

- Passende Anwendung zum Erzeugen

Wenn Sie ein Dokument erzeugen, welches sie schützen wollen, dann benötigen Sie eine Anwendung, um diese Funktion zu aktivieren. Diese Funktion bietet ihnen z.B.: Outlook 2003

- Passendes Datenformat

Eine so geschützte Information kann natürlich nicht im Klartext übertragen werden. Also muss eine Formatbeschreibung existieren, die den Inhalt verschlüsselt aufnimmt. Das können Sie nicht mit einem Einpacken einer Datei in ein Archiv mit Kennwort vergleichen, denn hier könnte ein berechtigter Anwender den Inhalt heraus holen und ungeschützt weiter nutzen. Solange also z.B. Adobe kein DRM/RMS oder ähnliches direkt in PDF implementiert, ist es nicht nutzbar. - Passende Anwendung zum Lesen

Entsprechend benötigen alle Nutzer der Information die passende Software, um diese Informationen zu nutzen. Die Anwendung muss die Zugriffsberechtigungen des Nutzers prüfen und darf keinen anderen Zugriff erlauben. Insofern muss auch die Anwendung "vertrauenswürdig" sein, dass Sie die Rechte auch durchsetzt. Ob dann jemals ein Open Office eine RMS-geschützte Datei von Office 2003 lesen kann ?

Sie sehen schon, dass das alles mit Schutz, Identifizierung, Überprüfung und Vertrauen zu tun hat. Dann wird es Sie nicht wundern, wenn hier wieder Zertifikate einen Rolle spielen:

- Identifizierung des Rights Management Server

Wenn ein Client bei einem Rights Management Server die Gültigkeit prüfen will, dann muss natürlich sichergestellt sein, dass es auch der richtige Server ist und kein gleichnamiges System eines Angreifers. - Identifizierung des Empfängers

Aber auch der Empfänger eines Dokuments muss sich gegenüber dem Rights Management Server "ausweisen". Was liegt näher als auch hier Zertifikate zu nutzen. Hinzu kommt aber, dass der Benutzer beim RMS natürlich "bekannt" sein muss. Lizenzfragen sind ebenfalls zu klären - Connectivity

Bei all dem muss natürlich sichergestellt sein, dass die Kommunikation möglich ist. Was hilft mit ein intern erreichbarer RMS, wenn der Empfänger im Internet steht und nie beim RMS seine "Lizenz" abholen kann. Umgekehrt stellt sich mir dir Frage, wie ich "offline" mit Notebook auf meine Dokumente zugreifen kann. Der Client könnte Daten cachen, aber wie lange ?. Wie stellen die System überhaupt sicher, dass ich meine Uhr nicht zurückgedreht habe ?

Sie sehen also, alles nicht so einfach. Digital Rights Management ist ein wichtiges Thema und Portale wie Musicload.de und andere nutzen solche Verfahren schon, um Audio und Video-Dokumente zu schützen, so dass nur der Käufer oder Mieter diese auf seinem Gerät für die gekaufte Zeit anschauen kann. Allerdings handelt es sich dabei nicht um MP3 und MPEG4-Datien, sondern um "andere" Format, die DRM unterstützen (WMF, WMA). Auch diverse MP3-Player unterstützen schon DRM.

Der Einsatz bei E-Mails ist zwar interessant, aber wenn ich sehe wie gleichgültig heute die meisten Personen schon allein das Thema Verschlüsseln und Signieren ist, dann wird RMS sicher eher übermorgen ein Thema werden. Es kann allerdings im internen Netzwerk natürlich wunderbar genutzt werden, um kritische Dokumente, z.B. geheime Daten, Source Code, etc. besser abzusichern. Niemand außerhalb kann mit den Daten etwas anfangen, wenn er nicht auch eine Lizenz vom internen RMS-Server erhalten kann.

Passport

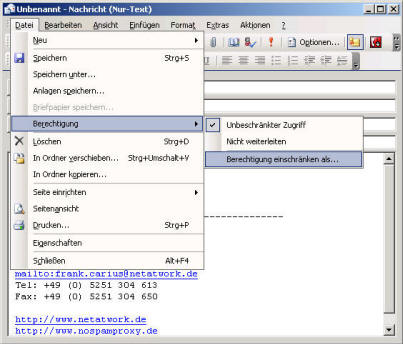

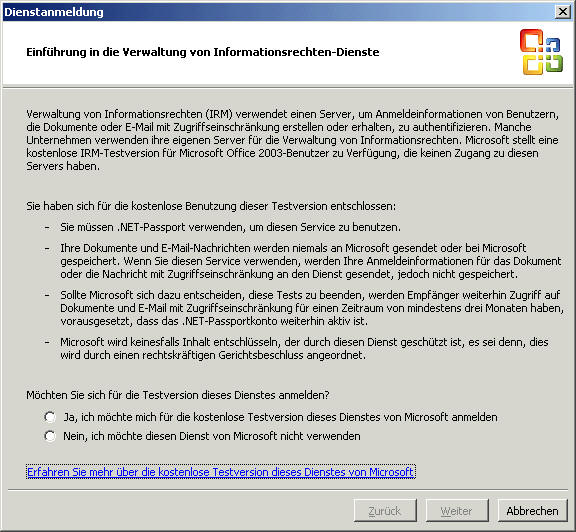

Theorie alleine bleibt trocken. Microsoft bietet bis auf weiteres den Office 2003 Anwendern an, einen öffentlichen RMS-Server kostenfrei zu nutzen. Office zeigt folgenden Dialog bei der ersten Verwendung von RMS-Funktionen.

Weitere Hinweise gibt es unter http://office.Microsoft.com/de-de/assistance/HA010721681031.aspx

Microsoft kann den Dienst jederzeit beenden oder kostenpflichtig machen. Dies kann dazu führen, dass sie ihre eigenen Dokumente nicht mehr lesen können, da sie keine Lizenz mehr erhalten können.

Zwar ist eine Warnung und eine Migrationszeit von einem Monat beschrieben, aber dies kann schon sehr kurz sein, wenn Sie viele Dokumente verschlüsselt haben. Da zudem ihr Schlüssel auf diesem Server liegt, ist es dem Betreiber technisch möglich, ihre Dokumente bei Erhalt zu lesen. Ein gewisses Vertrauen müssen Sie daher mitbringen. Oder eben damit leben, dass vermutlich Geheimdienste und Verfolgungsbehörden Zugriff erhalten können. Wenn der Präsident Bush Telefone ohne richterlichen Beschluss im Namen der nationalen Sicherheit abhören lässt, dann dürfte ein Rights Management Server in den USA nur bedingt geeignet sein.

Eine nette Spielfläche ist es aber allemal, wenn wie ein Passport-Konto haben.

Office Schutz

Wenn Sie nicht gleich mit der "Großen Keule" arbeiten wollen, dann können Sie auch wie bisher ihre Dokumente der verschiedenen Programme mit Kenworten schützen oder einfach mit Kennwort packen. Das ist aber bei weitem nicht so flexible und verhindert auch keine unerlaubte Weitergabe. Das kann RMS besser. Beim öffnen können eines von Microsoft geschützten Dokuments kann folgendes passieren:

Sie müssen sich dann natürlich am RMS-Server anmelden, z.B. mit einem Passport-Account, den der Dokumentersteller auch als berechtigt "hinterlegt" hat. Und wenn das Dokument dann in Word geöffnet ist, dann sehen Sie auch, was noch möglich ist.

Hier sehen Sie die gelben deutlichen Hinweise und da dieses Dokument komplett geschützt ist, kann ich auch nichts daran ändern. Alle Controls sind grau

- Dokumentenschutz mit Office 2010

http://blogs.technet.com/b/dmelanchthon/archive/2010/06/08/dokumentenschutz-mit-office-2010.aspx - Download der Videos

http://edge.technet.com/Media/Dokumente-schuetzen-mit-Office-2010/

RMS im eigenen Forest

Wenn Sie selbst einen RMS-Server aufbauen, dann veröffentlicht dieser im Active Directory einen Service Connection Point, über den die Domain-Clients den Weg zum RMS-Server finden. Alternativ können Sie natürlich auch per Registrierungsschlüssel (also Gruppenrichtlinien) den Pfad zum Server vorgeben.

- AD RMS Client Requirements

- AD RMS Service Discovery

https://technet.microsoft.com/de-de/library/dd772753(v=ws.10).aspx - 2.5.4.4 Find Service

Locations für Client - RMS

Server

https://msdn.microsoft.com/en-us/library/gg441030.aspx

RMS und Exchange

Seit Exchange 2010 ist die Integration von RMS mit Exchange sehr einfach geworden. Die Exchange Dienste "finden" alleine die RMS-Services anhand des Service Connection Point und bieten in OWA z.B. die direkt die Nutzung an. Allerdings muss man dabei immer berücksichtigen, dass doch noch etwas Konfiguration erforderlich ist.

Das RMS keine "mal eben installierte" Lösung ist, habe ich mich dagegen entschieden, auf der MSXFAQ ein "HowTo" zu RMS zu veröffentlichen. Es geht ja nicht nur um die Installation eines RMS-Servers, sondern dieser muss ja zum einem regelmäßig gesichert (Backup) werden aber zudem auch gegen unerlaubte Zugriffe abgesichert werden. Schließlich enthält er die Entschlüsselungscodes für alle damit geschützten Dokumente. Auch die "Verfügbarkeit" ist ein wichtiger Aspekt, denn wenn der Server nicht verfügbar ist, dann können Sie kein Dokument mehr öffnen. Und wenn Personen "unterwegs" sind oder sie den RMS-Schutz auch auf Partner ausweiten, dann ist der externe Zugriff ein weiteres Thema.

Grundlegend gibt es folgende Phasen zu durchlaufen:

- Bereitstellen der RMS

Infrastruktur

Dazu gehört der Aufbau und die Absicherung des Servers gemäß ihrer Betriebsvorgaben, Verfügbarkeit und externem Zugriff. Entsprechend müssen die Intern URL und die externe URL gepflegt werden. Diese Namen sollten "beständig" sein, da Sie in allen RMS-geschützten Dokumenten verwendet werden. Nutzen Sie daher immer Aliaseinträge und gute beständige öffentliche Namen. Auch Zertifikate kommen hier ins Spiel - Client RMS-URLS

Idealerweise erfolgt diese Einstellung per Gruppenrichtlinie, damit die Clients die URLs zum RMS-Server finden. - RMS-Server Templates

Auf dem RMS-Server müssen Sie dann "Templates" veröffentlichen, die sie für ihren Betrieb vorgesehen haben - Client: Templates verteilen

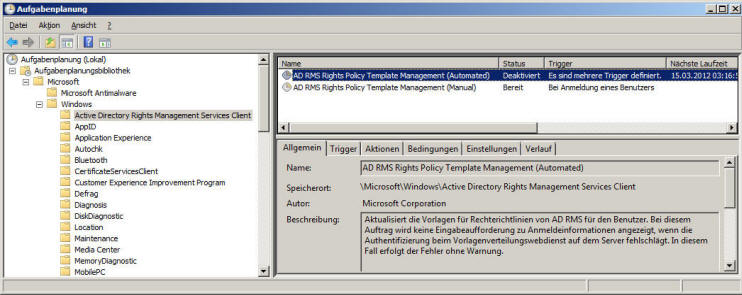

Diese zentral (z.B. per UNC-Pfad) bereitgestellten Templates müssen auf die Clients verteilt werden. Dazu gibt es interessanterweise schon einen "Geplanten Task" zum Kopieren der Templates beim Start des Computers, welcher aber per Default deaktiviert ist.

- Berechtigungen für Exchange

Exchange Transport Agenten können auch Mails mittels RMS schützen oder hinein schauen. Dazu müssen die Exchange Dienste aber unter RMS die erforderlichen Berechtigungen erhalten. Stichword "Grant Permissions to RMS:ServerCertification.asmx and add FederatedEMail User and SuperUser" - Outlook Protection Rules

Per Exchange PowerShell können Sie dann auf Exchange die gewünschten "Protection Rules" anlegen - Transportr Regeln

Auch auf dem Weg der Mails über Exchange können Sie dann RMS einsetzen. - Prelicensing Agent

Ehe eine Mail an ein Postfach zugestellt wird, kann mit der entsprechenden Konfiguration der Exchange Server vom RMS-Server schon die Lizenzinformationen beschaffen und mit der Mail in dem Postfach ablegen. Der Anwender kann dann die Mail schon lesen, auch wenn er dann keinen Zugriff auf den RMS-Server hat weil er z.B. "offline" ist.

Exchange 2010 enthält schon einige Commandlets, mit denen Sie die Basisfunktion einfach überprüfen können. Zuerst sollten Sie einmal die IRM-Konfiguration anzeigen lassen. Die hier angezeigten Werte stellen den Standard dar.

[PS] C:\>Get-IRMConfiguration

InternalLicensingEnabled : True

ExternalLicensingEnabled : False

JournalReportDecryptionEnabled : True

ClientAccessServerEnabled : True

SearchEnabled : True

TransportDecryptionSetting : Optional

EDiscoverySuperUserEnabled : True

ServiceLocation :

PublishingLocation :

LicensingLocation : {}

Welche Templates der Exchange Server sieht, lässt sich auch einfach erkennen

[PS] C:\>Get-RMSTemplate Name Description TemplateGuid ---- ----------- ------------ Protected Mail This content is properitary informat... 28abf0c4-... Confidential Mail This content is properitary informat... 63323d68-... Do Not Forward Recipients can read this message, bu... 4bfff348-...

Zuletzt können Sie auf Exchange so tun, als wären Sie ein Benutzer

[PS] C:\>Test-IRMConfiguration -Sender frank.carius@netatwork.de

Results : Checking Exchange Server ...

- PASS: Exchange Server is running in Enterprise.

Loading IRM configuration ...

- PASS: IRM configuration loaded successfully.

Retrieving RMS Certification uri ...

- PASS: RMS Certification uri: https://rms.netatwork.de/_wmcs/Certification.

Verifying RMS version für https://rms.netatwork.de/_wmcs/Certification ...

- PASS: RMS Version verified successfully.

Retrieving RMS Publishing uri ...

- PASS: RMS Publishing uri: https://rms.netatwork.de/_wmcs/licensing.

Acquiring Rights Account Certificate (RAC) and Client Licensor Certificate (CLC) ...

- PASS: RAC and CLC acquired.

Acquiring RMS Templates ...

- PASS: RMS Templates acquired.

Retrieving RMS Licensing uri ...

- PASS: RMS Licensing uri: https://rms.netatwork.de/_wmcs/licensing.

Verifying RMS version für https://rms.netatwork.de/_wmcs/licensing ...

- PASS: RMS Version verified successfully.

Creating Publishing License ...

- PASS: Publishing License created.

Acquiring Prelicense für 'frank.carius@netatwork.de' from RMS Licensing uri (https://rms.ne..

ele.net/_wmcs/licensing) ...

- PASS: Prelicense acquired.

Acquiring use License from RMS Licensing uri (https://rms.netatwork.de/_wmcs/licensing) ...

- FAIL: Failed to acquire a use license. This failure may cause features such as Transport Decryption,

Jo urnal Report Decryption, IRM in OWA, IRM in EAS and IRM Search to not work. Please make sure that the account

"FederatedEmail.GUIDGUID" representing the Exchange Servers Group is granted sup

er User privileges on the Active Directory Rights Management Services server. für detailed instructions, see

"Add the Federated Delivery Mailbox to the AD RMS Super Users Group" at http://go.microsoft.com/fwlink/?LinkI

d=193400.

OVERALL RESULT: FAIL

Hier ist der Test fehlgeschlagen, weil das Exchange Konto kein "Super User" war.

Als allgemeine TestURLs habe ich mir mal folgende URLs gemerkt. https://licensing.msxfaq.net/_wmcs/certification/server.asmx https://licensing.msxfaq.net/_wmcs/licensing/license.asmx https://licensing.msxfaq.net/_wmcs/licensing/templatedistribution.asmx

Die folgenden Seiten enthalten ein grundlegendes "So kann man es konfigurieren". Sie gehen aber nicht auf die noch wichtigeren Betriebskonzepte für RMS ein.

- Understanding Outlook

Protection Rules

http://technet.microsoft.com/en-us/library/dd638178.aspx - Create an Outlook Protection

Rule

http://technet.microsoft.com/en-us/library/dd638196.aspx

New AD RMS Features in

Exchange 2010: Outlook Protection Rules & OWA

http://technet.microsoft.com/en-us/edge/Video/ff711624

Automatic AD RMS Protection with Transport Rules

http://technet.microsoft.com/en-us/edge/video/automatic-ad-rms-protection-with-transport-rules

- Integrating AD RMS with

Exchange 2010

Part 1 http://www.pro-exchange.be/blogs/exchange2010/archive/2011/08/15/integrating-ad-rms-with-exchange-2010-part-1.aspx

Part 2 http://www.pro-exchange.be/blogs/exchange2010/archive/2011/08/22/integrating-ad-rms-with-exchange-2010-part-2.aspx

Part 3: http://www.pro-exchange.be/blogs/exchange2010/archive/2011/08/28/integrating-ad-rms-with-exchange-2010-part-3.aspx - Installing Windows 2008 R2

ADRMS and Configuring für Exchange 2010 IRM

http://www.msexchangegeek.com/2010/07/11/installing-windows-2008-r2-adrms-and-configuring-for-exchange-2010-irm-part-1/

http://www.msexchangegeek.com/2010/07/12/installing-windows-2008-r2-adrms-and-configuring-for-exchange-2010-irm-part-2/

http://www.msexchangegeek.com/2010/07/15/installing-windows-2008-r2-adrms-and-configuring-for-exchange-2010-irm-part-3/

http://www.msexchangegeek.com/2010/08/03/installing-windows-2008-r2-adrms-and-configuring-for-exchange-2010-irm-part-4/ - Rights Management Server and Exchange 2010 Part 1-8

http://www.msexchange.org/articles_tutorials/exchange-server-2010/compliance-policies-archiving/rights-management-server-exchange-2010-part1.html

http://www.msexchange.org/articles_tutorials/exchange-server-2010/compliance-policies-archiving/rights-management-server-exchange-2010-part2.html

http://www.msexchange.org/articles_tutorials/exchange-server-2010/compliance-policies-archiving/rights-management-server-exchange-2010-part3.html

http://www.msexchange.org/articles_tutorials/exchange-server-2010/compliance-policies-archiving/rights-management-server-exchange-2010-part4.html

http://www.msexchange.org/articles_tutorials/exchange-server-2010/compliance-policies-archiving/rights-management-server-exchange-2010-part5.html

http://www.msexchange.org/articles_tutorials/exchange-server-2010/compliance-policies-archiving/rights-management-server-exchange-2010-part6.html

http://www.msexchange.org/articles_tutorials/exchange-server-2010/compliance-policies-archiving/rights-management-server-exchange-2010-part7.html

http://www.msexchange.org/articles_tutorials/exchange-server-2010/compliance-policies-archiving/rights-management-server-exchange-2010-part8.html - Use Outlook 2010 and

Microsoft RMS to Secure Emails [How-To]

http://www.groovypost.com/howto/microsoft/outlook-2010-rms-secure-encrypt-email/

RMS und mobile Clients

RMS Informationen werden üblicherweise auf dem Client entschlüsselt. Der Client muss dazu RMS-tauglich sein. Das sind leider noch nicht viele.

- RMS everywhere: create and

consume protected email in iOS

http://blogs.technet.com/b/rms/archive/2012/10/10/rms-everywhere-create-and-consume-protected-email-in-ios.aspx

RMS und Sharepoint

SharePoint und RMS ist eine etwas andere Plattform. Damit z.B. die Volltextsuche in SharePoint weiter funktioniert, müssen die Dokumente natürlich "ungeschützt" im SharePoint liegen. Die Suche findet dann die Objekte, filtert diese nach den Rechten und zeigt die gefilterten Ergebnisse an.

Wenn ein Anwender aber nun ein Dokument öffnet oder "auschecked", wird dieses vom SharePoint mit RMS für den Anwende gemäß den Richtlinien des Dokumentbereichs gesichert. Damit kann nur der Anwender und die anderen berechtigten Anwender das Dokument verwenden. Beim upload der geänderten Version wird das Dokument auf dem SharePoint wieder entschlüsselt und abgelegt.

So funktioniert nicht nur die Volltextsuche sondern auch nachträglich geänderte Berechtigungen werden auf alle dann neu geöffneten Dokumente angewendet.

- Set up Information Rights

Management (IRM) in SharePoint

admin center

https://support.office.com/en-us/article/Set-up-Information-Rights-Management-IRM-in-SharePoint-admin-center-239ce6eb-4e81-42db-bf86-a01362fed65c - Inside SharePointSecurity

and Compliance with AD RMS

https://technet.microsoft.com/en-us/magazine/2009.04.insidesharepoint.aspx - Serie Microsoft Rights

Management Services

Teil 1 http://sharepointsocial.de/2015/06/22/serie-microsoft-rights-management-services-teil-1/

RMS wieder zurückbauen

Hüten Sie sich einfach mal schnell den RMS-Server abzuschalten und vielleicht noch das Computerkonto zu löschen. Damit sind zum einen nicht alle Spuren beseitig aber vor allem sind ihre bislang geschützten Dokumente weiterhin "sicher". Leider so sicher, dass Sie diese nun mangels RMS-Server auch nicht mehr selbst öffnen können. Wenn ein RMS-Service "sauber" abgebaut wird, dann ist das ein mehrstufiger Prozess:

- "Decommision" aktivieren

Damit wird eine Neuverschlüsselung weitere Dokumente unterbunden aber vor allem können nun wieder alle Dokumente geöffnet werden. Das bedeutet aber, dass der bisherige RMS-Server nun an "alle" die Decryption-Keys einstellt - Entschlüsseln durch Anwender

Nun ist es an der Zeit, dass die Anwender möglichst alle Dokumente einmal öffnen und dann ungeschützt wieder abspeichern. Leider gibt es keine einfache Möglichkeit herauszufinden, welche Dokumente geschützt sind und erst wieder entsperrt werden müssen. Der RMS-Server kennt keine Pfade oder URLs.

Solange dies aber nicht "erledigt" ist,

Das ist also schon etwas "nervig" aber beschweren sollten Sie sich dann eher bei dem, der das damals eingeführt hat. Hier die Fenster eines Windows 2008R2 RMS-Servers beim Abbau

Nachdem Sie erst auf der rechten Seite den Punkt "Enable Decommissioning" aktiviert haben, können Sie dann in der Mitte auch das "Decommision" anwählen. Der Erfolg wird am Ende bestätigt:

Sie sehen aber, dass damit noch nicht alles passiert ist. Der Server muss quasi weiter laufen, wenn Benutzer weiterhin auf geschützte Inhalte zugreifen wollen. Wenn Sie aber sicher sind, dass die Mitarbeiter aber dann alle Dokumente wieder "ungeschützt" gespeichert haben, dann können Sie den Server entfernen. Microsoft empfiehlt noch ein Backup für den Fall, dass man doch noch was vergessen hätte. Sonst gibt es keinen Weg zurück.

- AD RMS Decommissioning

Step-by-Step Guide

http://technet.microsoft.com/en-us/library/cc770462(WS.10).aspx - Decommission AD RMS

http://technet.microsoft.com/en-us/library/cc754967(WS.10).aspx - Decommissioning AD RMS

http://technet.microsoft.com/en-us/library/ee221047(WS.10).aspx

Azure RMS

Microsoft bietet das natürlich auch "Hosted" an:

Azure Information Protection.

Microsoft Azure Information Protection is a new solution

that makes it simpler to classify and protect information,

even as it travels outside of your organization.

https://youtu.be/N9Ip0m6d3G0

Weitere Links

- Purview für Admins

- RMS Homepage

http://www.Microsoft.com/windowsserver2003/technologies/rightsmgmt/default.mspx - FAQ

http://www.Microsoft.com/windowsserver2003/techinfo/overview/rmsplfaq.mspx - RMS – Häufig gestellte Fragen: Interner und externer Zugriff

http://technet.microsoft.com/de-de/library/cc747577(v=ws.10).aspx

Reports and Logging in the

AD RMS Console

http://technet.microsoft.com/en-us/edge/video/reports-and-logging-in-the-ad-rms-console

Configuring the Active

Directory RMS Client

http://technet.microsoft.com/en-us/edge/video/configuring-the-active-directory-rms-client

- What's New in Exchange Server 2007 SP1: Exchange 2007 Help

http://technet.microsoft.com/en-us/library/bb676323.aspx - New Transport Features in Exchange 2007 SP1

http://technet.microsoft.com/en-us/library/bb684905.aspx - Managing the AD RMS Prelicensing Agent Applies to: Exchange Server

2007 SP2, Exchange Server 2007 SP1 Top

http://technet.microsoft.com/en-us/library/aa997453.aspx - How to Configure Your System für the AD RMS Prelicensing Agent

http://technet.microsoft.com/en-us/library/bb125006.aspx - How to Disable or Enable the AD RMS Prelicensing Agent

http://technet.microsoft.com/en-us/library/bb124077.aspx - Office 2003 Rights Management mit Passport

http://office.Microsoft.com/de-de/assistance/HA010721681031.aspx - RMS

http://www.Microsoft.com/windowsserver2003/technologies/rightsmgmt/default.mspx - Demo

http://www.Microsoft.com/windowsserver2003/evaluation/demos/rms.html - http://www.Microsoft.com/windowsserver2003/techinfo/overview/rm.mspx

-

Der versiegelte PC Was steckt hinter TCPA und Palladium?

http://www.heise.de/ct/02/22/204/ - http://www.msexchange.org/tutorials/Rights-Management-Service-Exchange-2003-Part1.html