Lync Edge hinter TMG

Ein Edge Server ist zwar eine "Firewall" für die Lync Dienste, aber selbst stellt der Dienst erst mal keinen Schutz für das Betriebssystem selbst dar. Kaum jemand wird aber auch einen per Windows Firewall gesicherten Server mal einfach so mit einem Bein ins Internet stellen. Es ist zwar mittlerweile nicht unbedingt mehr ein aktives Risiko, zumindest wenn das Internet-Bein auch als "Internet" gekennzeichnet wird, so dass z.B. Port 135 und andere Dienste nicht erreichbar sind. Viele Firmen trennen ihre Server aber trotzdem durch eine Filterplattform weiter ab. Der Edge steht also in der Regel hinter einem Router, der ein paar Portfilter einsetzt oder sogar per NAT die offiziellen Adressen intern auf private Adressen umsetzt.

ISA ist nicht TMG !

Auch wenn der ISA2006 Server eine robuste Plattform ist, so kann dieser

doch nicht für die Veröffentlichung eines Edge-Servers verwendet werden.

ISA kann von außen zwar mehrere IP-Adressen besitzen und nach innen per

NAT umsetzen, aber Antworten nach draußen werden immer mit der primären

Adresse des ISA-Servers versendet. Dieses "Source NAT" kann erst der TMG

2010.

Achtung

Diese Konfiguration beschreibt, wie ein Lync Edge mit drei IP-Adressen

hinter einem TMG mit drei offiziellen IP-Adressen publiziert wird. Es

ist möglich, einen Edge auch mit weniger IP-Adressen zu betreiben, wenn

WebConf und AV nicht auf Port 443 laufen. Das kann aber die

Interoperabilität mit anderen Installationen oder Firewalls verhindern.

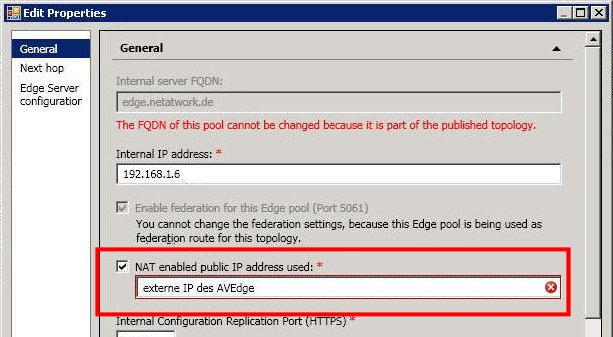

Edge mit NAT oder nicht NAT

Ob der Edge-Server nur per NAT oder nicht per NAT geschützt wird, ist eigentlich von der Funktion her fast nebensächlich. Wichtig ist aber, dass der Edge-Server die Information erhält, hinter welcher offiziellen IP-Adresse sich sein AV-Edge-Zugang nach extern verbirgt, damit er diese Information an den Client senden kann. Access-Edge und Data-Edge benötigen diese Informationen nicht, da sie auch so per "NAT funktionieren.

Der zusätzliche Schutz bei NAT beruht darauf, dass selbst beim Wegfall aller Regeln einer Firewall oder einer "falschen Verbindung" die Server mit ihrer privaten Adresse dennoch nicht aus dem Internet erreichbar und damit weniger angreifbar sein würden.

Da aber speziell mittlere und kleinere Firmen vielleicht doch "nur" eine TMG hinter dem Router ihres Providers einsetzen, und den Edge dann nicht mit an das "Internet" anschließen wollen, kann dieser auch hinter einem TMG "versteckt" werden. für einen Edge-Server sind folgende Schritte erforderlich:

- Anlegen der Computerobjekten

Ohne diese Computerkonten können Sie zwar auch die IP-Adresse statt Namen bei der Serververöffentlichung verwenden, aber bei den Netzwerkregel für NAT benötigen Sie die Konten - Serververöffentlichung

Über entsprechende Portregeln, werden die Dienste des Edge-Servers "erreichbar" gemacht - Netzwerk NAT

Dann müssen Sie dem TMG natürlich sagen, zu welcher privaten IP-Adresse des Edge-Servers welche öffentliche Adresse für ausgehende Pakete verwendet werden soll - Webveröffentlichung und SimpleURL

Am Edge vorbei muss der TMG natürlich auch die Webservices und SimpleURLs des Lync Systems erreichbar machen.

Die folgenden Schritte sollten mit wenigen Bildern die relevanten Einstellungen zeigen, aber sind nicht als "Schritt für Schritt"-Anleitung zu verstehen

Die Konfiguration einer Firewall, und genau das ist der TMG, wenn Sie ihn zum Veröffentlichen von Webservices und Edge-Diensten per NAT verwenden, sollten Sie nicht selbst durchführen, wenn Sie eine "Schritt für Schritt-Anleitung" dazu benötigen.

Anlegen der drei Computerobjekten mit internen IP-Adressen

Zuerst benötigen wir für jede private IP-Adresse des Edge Servers ein entsprechendes Computerkonto. Ich nutze dazu in der Regel die "Toolbox" am rechten Rand, um schnell die Konten anzulegen.

Die Einstellung hier sind sehr einfach: Sie können nur einen Namen und die IP-Adresse eintragen. Daher spare ich mir die Bildschirmfotos für die beiden anderen IP-Adressen.

Serververöffentlichung

Nun kommt der etwas aufwendigere Teil, dass Sie mit dem Assistent für eine Serververöffentlichung oder manuell die bereits an den TMG gebundenen offiziellen Adressen verwenden müssen, um Zugriff auf diese Adressen und den entsprechenden Ports auf die internen privaten Adressen umzusetzen.

Sie sehen hier einige Regeln als Beispiel

Hinweis:

Die Regeln sind eng gefasst. Wer eine "ausgehend ist alles erlaubt"

Einstellung im TMG hat, muss natürlich die ausgehend initiierten

Verbindung nicht gesondert frei geben, braucht sich dann aber nicht zu

wundern, wenn Schadcode auch vertrauliche Daten nach unbehindert nach

extern übertragen

Daher sollten Sie in einer Firewall beide Richtungen genau im Auge haben.

| Regel | Beschreibung | Ports | Richtung |

|---|---|---|---|

26 |

Erlaubt, dass der Access Edge nach extern Port 5061 für Federation erreichen kann |

->5061 |

Ausgehend |

27 |

Eingehende Pakete auf die IP-Adresse des Access Edge werden auf die interne IP weiter weiter geleitet |

->443 |

Eingehend |

28 |

Für den WebConf-Server ist nur eingehend Port 443 erforderlich |

443 |

Eingehend |

29 |

Umsetzen der eingehenden Anfragen an den AVEdge |

50000-59999 |

Eingehend |

30 |

Zugriffsregel für intern nach extern (Nicht erforderlich, wenn eh ANY allow) |

3478 |

Ausgehend |

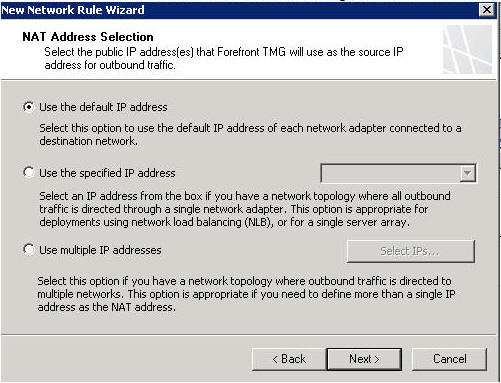

Netzwerk NAT

Nun kommen die Eintragungen, die im ISA so noch nicht möglich waren. Ausgehende Pakete von bestimmten internen Quelladressen werden nach extern mit einer bestimmten IP-Adresse des TMG-Servers gesendet.

Die IP-Adressen zu den Rollen müssen natürlich mit den eingehenden NAT-Regeln übereinstimmen.

Diese Funktion ist bei TMG neu und konnte der ISA 2006 z.B. noch nicht.

Webveröffentlichung der Lync WebServices und SimpleURLs

Auch wenn es nicht direkt mit dem Edge-Server zu tun hat, so müssen für eine reibungslose Funktion der Lync Dienste aus dem Internet natürlich die die Lync-Webservices veröffentlicht werden. Das passiert am besten über einen eigenen Weblistener mit einem Zertifikat, welche die Hostnamen der SimpleURLs und der Lync Webservices enthält:

Wer im Hintergrund eine Webfarm hat und den TMG nutzt, um die Farm zu veröffentlichen sollten den Konnektivität-Test z.B. auf "http://*:4443/dialin" umstellen, damit der Test erfolgreich ist.

Weitere Links

- Lync Edge

- TMG and Lync Firewall Rules für NAT

http://www.lync-blog.nl/?p=325&lang=en - TMG - About publishing Web servers

http://technet.microsoft.com/en-us/library/dd897040.aspx - TMG About publishing non-Web servers

http://technet.microsoft.com/en-us/library/dd897018.aspx - Configuring the A/V Edge Service für NAT in

Communications Server 2007 R2

http://blogs.technet.com/b/drrez/archive/2010/07/19/configuring-the-a-v-edge-service-for-nat-in-communications-server-2007-r2.aspx - Ports and Protocols für Internal Servers

http://technet.microsoft.com/en-us/library/gg398833.aspx - Determining External A/V Firewall and Port

Requirements

http://technet.microsoft.com/en-us/library/gg425882.aspx - About authentication für published resources

http://technet.microsoft.com/en-us/library/cc995255.aspx - Forefront TMG - About delegation of credentials

http://technet.microsoft.com/en-us/library/cc995215.aspx - TMG - About publishing Web servers

http://technet.microsoft.com/en-us/library/dd897040.aspx - TMG About publishing non-Web servers

http://technet.microsoft.com/en-us/library/dd897018.aspx