RC4 - nein Danke

Siehe dazu die umfangreichere seite Kerberos RC4 Abschaltung

Wenn die IETF, die normalerweise sehr vornehm zurückhaltend formuliert, einen „Request für Comments“ mit „Prohibiting RC4 Cipher Suites“ überschreibt, dann müssen die Probleme schon drastisch sein und es wird höchste Zeit zu handeln.

- RFC 7465 Prohibiting RC4

Cipher Suites

http://tools.ietf.org/html/rfc7465 - NSA entschlüsselt

Webserver-Daten angeblich in

Echtzeit (7.11.2013)

https://www.heise.de/security/meldung/NSA-entschluesselt-Webserver-Daten-angeblich-in-Echtzeit-2041383.html

Natürlich bieten die meisten Tools, die Verschlüsselung nutzen, verschiedene (bessere) Verschlüsselungsstandards an. Aber die Konfiguration der alternativen Cipher Suiten ist entweder gar nicht möglich oder häufig nur in den „Erweiterten“ Optionen tief im Menü versteckt. Des weiteren ist RC4 häufig immer noch die Standardkonfiguration oder die bevorzugte Verschlüsselungsmethode. Checken Sie die aktuelle Einstellung noch heute und ändern sie besser heute noch. Mir geht es zumindest so, dass ich nach einigen Tagen entweder nicht mehr daran denke oder auch wenn ich mal im entsprechenden Konfigurationspunkt vorbeischaue, keinen Hinweis darauf bekomme, dass etwas nicht stimmt oder welche Einstellung ich ändern sollte.

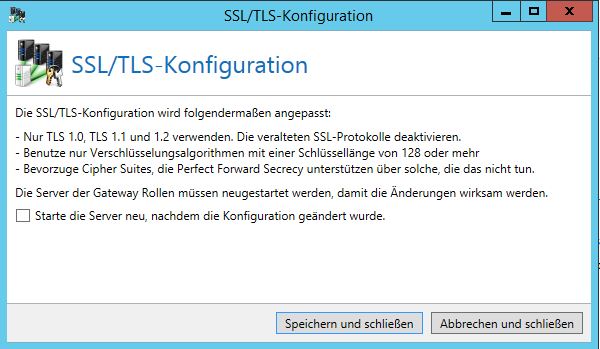

NoSpamProxy

Da ich mit der Idee des NoSpamProxy schon seit langem Gateway-Lösungen propagiere, um Richtlinien zu E-Mail-Kommunikation und Sicherheit zentral einfach administrieren zu können, macht der NoSpamProxy das schon seit vielen Monaten (ca. Mitte 2013) vorbildlich, indem der Admin unter „Best-Practices-Einstellungen“ eine Standard-Konfiguration angeboten bekommt, die nicht mehr RC4 verwendet und er mit einem Mausklick eine sichere und aktuellen Empfehlungen entsprechende Konfiguration einstellt. Die kann er dann ja je nach eigenen Erfordernissen anpassen.

Mehr über NoSpamProxy und die Möglichkeit zu testen gibt es aus www.nospamproxy.de. Siehe auch mein Disclaimer zu NoSpamProxy auf MSXFAQ.DE:Anti-Spam.

Windows

NoSpamProxy bedient sich als "Windows Software" einfach dem Windows TLS-Funktionen und schaltet dort die nicht erwünschten RC4-Cipher einfach ab. Da sie sicher nicht auf jedem Windows PC auch gleich NoSpamProxy installieren wollen, gibt es natürlich andere Optionen diese Einstellungen durchzuführen.

Auf einzelnen Servern, die per SSL gesichert über unsichere Verbindungen erreicht werden sollen, bietet sich die Freeware von Nartac an

- "NarTac IIS Crypto"

https://www.nartac.com/Products/IISCrypto/Default.aspx

Per GUI kann hier einfach ausgewählt, werden, welche Cipher-Suites nicht mehr aktiviert sein sollen. für einen breiten Einsatz in Firmen natürlich der Einsatz von Gruppenrichtlinien oder einer Softwareverteilung der bessere Weg.

Weitere Links

- TLSSecurity

- TLS Handshake

- Kerberos RC4 Abschaltung

- RFC 7465 Prohibiting RC4

Cipher Suites

http://tools.ietf.org/html/rfc7465 - Wikipedia: RC4

http://de.wikipedia.org/wiki/RC4 - IETF verbietet

RC4-Verschlüsselung in TLS

http://www.heise.de/security/meldung/IETF-verbietet-RC4-Verschluesselung-in-TLS-2556520.html - RC4 mit Lync Edge: 2.1.1

Pseudo-TLS over TCP

https://msdn.microsoft.com/en-us/library/dd947700(v=office.12).aspx

Lync Edge tunnelt Daten in etwas, was wie TLS aussieht aber verschlüsselt schon anders. - How to Remain Secure Against

the NSA

https://www.schneier.com/blog/archives/2013/09/how_to_remain_s.html - NSA entschlüsselt

Webserver-Daten angeblich in

Echtzeit (7.11.2013)

https://www.heise.de/security/meldung/NSA-entschluesselt-Webserver-Daten-angeblich-in-Echtzeit-2041383.html